産業用施設を狙う攻撃に利用された「STUXNET(スタクスネット)」。2010年7月に確認され関心を集めました。そして、今週初め、次なるスタクスネットの登場を予感させる脅威が確認され、2011年10月18日以降、セキュリティ業界はこの脅威に注目しています。

米Symantecの解析によると、コードの一部はスタクスネットと非常に類似しているとのこと。また、今回の攻撃を仕掛けたサイバー犯罪者は、悪名高いスタクスネットと同一犯である可能性が高いと解説しています。ただし、この「Duqu」と呼ばれる不正プログラムは、スタクスネットと異なり、SCADAシステム(産業制御システムの一種)にアクセスしようとするコードは含まれていません。この不正プログラムの最終目的は情報収集であるようだ、と説明しています。

Duquは、複数のコンポーネントで構成されています。その一つが、トレンドマイクロの製品では「RTKT_DUQU.A」として検出されるシステムファイル(拡張子SYS)です。この不正なシステムファイルは、Duquのコンポーネントを起動させ、また、他の不正活動を実行させる役割を果たしています。解析の結果、このシステムファイルの主な目的は、この不正プログラムのC&Cサーバとの接続を確立するためであることが明らかになりました。そしてこれにより、Duquは、接続したC&Cサーバから侵入したシステム上に情報収集型不正プログラム(「TROJ_SHADOW.AF」として検出)をインストールします。また、Duquのコード内容は、スタクスネットと非常に似ていることも確認しています。

Duquによりインストールされる「TROJ_SHADOW.AF」は、実行されると、侵入したコンピュータ上で実行されているプロセスを列挙します。また、以下のセキュリティ関連のプロセスのいずれかと一致するかを確認します。

上記のいずれかのプロセスを確認すると、「TROJ_SHADOW.AF」は、確認した同じプロセス名を用いて新規のプロセスを追加します。しかし、そのプロセスは、この時点では一時停止状態です。そして、この追加したプロセスにマルウェアのコードのパッチを適用した後、一時停止状態のプロセスを再起動させます。この結果、感染コンピュータには、2つのセキュリティ製品関連プロセス、1つは正規のプロセス、2つ目はパッチされたプロセスが常駐することとなります。

なお、この「TROJ_SHADOW.AF」の不正活動が実行されるには他のコンポーネントが必要で、そのコンポーネントがコマンドラインを利用して「TROJ_SHADOW.AF」を実行させます。利用するコマンドは、以下の通りとなります。

「TROJ_SHADOW.AF」が収集する情報は以下のように多岐にわたります。

- ドライブ情報

- 空き容量

- ドライブのデバイス名 - スクリーンショット

- 実行中プロセスとそのプロセスを使用するユーザ名(Owner of Running Processes)

- ネットワーク情報

- IP アドレス

- IP ルーティングテーブル

- TCPテーブルおよびUDPテーブル

- DNSキャッシュテーブル

- 管理用共有フォルダ - ローカルの共有フォルダとアクセスするユーザ

- リムーバブルドライブのシリアル番号

- ウィンドウ名

- 「NetFileEnum」を用いてコンピュータ上に開かれているファイルの情報

トレンドマイクロは、今回の脅威の全体像を明らかにするために解析を続けており、随時ブログを更新する予定です。2011年10月20日時点では、トレンドマイクロ製品での「TROJ_SHADOW.AF」の検出を確認しています。トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の「スマートフィードバック」によると、トレンドマイクロ製品をご利用のユーザは、この脅威に感染していることは確認されていません。また、弊社サポートチームもお客様からの感染報告を受けていません。

トレンドマイクロの製品をご利用のユーザは、クラウド型技術と連携した相関分析により、上述の攻撃から保護されています。「Trend Micro Smart Protection Network」の「Webレピュテーション」技術により、ユーザがアクセスする前に、不正なWebサイトへの接続をブロックします。

参考記事:

by Karl Dominguez (Threat Response Engineer)

翻訳・編集:船越 麻衣子(Core Technology Marketing, TrendLabs)

【更新情報】

| 2011/10/21 | 18:30 |

「RTKT_DUQU.A」は、実行されると、自身の本体から環境設定ファイルを復号し、「TROJ_DUQU.ENC」の保存先を含むレジストリ情報および、DLLファイルに組み込むプロセスを取得します。解析の結果、復号されたレジストリ情報は、以下のとおりとなります。

上記2つのレジストリ情報のレジストリ値として、”FILTER”が追加されます。この”FILTER”には、「RTKT_DUQU.A」が「TROJ_DUQU.ENC」の復号に必要なパス情報や「TROJ_DUQU.ENC」を組み込むプロセス名を取得するための暗号化されたデータが含まれています。 「TROJ_DUQU.ENC」が復号されると、上述のプロセスに組み込むDLLファイルが生成されます。このDLLファイルは、トレンドマイクロの製品では「TROJ_DUQU.DEC」として検出されます。そして、「TROJ_DUQU.DEC」は、読み込まれると、「TROJ_DUQU.CFG」にアクセスし環境設定の情報を取得します。

この環境設定ファイルである「TROJ_DUQU.CFG」には、以下の情報が含まれています。 「TROJ_DUQU.ENC」は、C&Cサーバと通信し、コマンドの送受信します。これらのコマンドには、他の不正なファイルのダウンロードを指示するものが含まれ、今回、このコマンドにより情報収集に利用される「TROJ_SHADOW.AF」がダウンロードされるようです。 トレンドマイクロでは、引き続きDuquによる脅威について解析を続けています。 |

||

| 2011/11/08 | 19:30 |

マイクロソフトは、2011年11月4日、DUQU に関連する「Win32k TrueType フォント解析エンジン」の脆弱性を、現在調査中であることを明らかにしました。

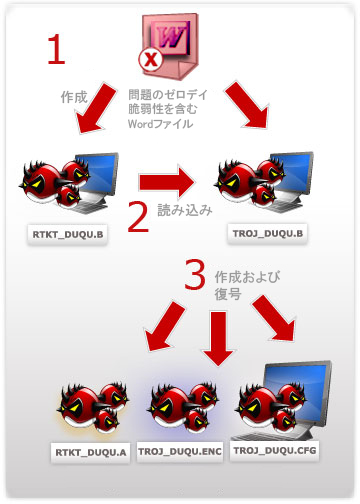

この脆弱性を利用する脅威は、Word ファイルとして侵入し、他のDuquのコンポーネントを読み込むインストーラを作成します。トレンドマイクロでは、作成されるSYSファイルを「RTKT_DUQU.B」として、DLLファイルを「TROJ_DUQU.B」として検出します。 今回確認された「RTKT_DUQU.B」および「TROJ_DUQU.B」から始まる感染フローは、以下のとおりとなり、前回確認された攻撃につながります。

詳細は、以下をご参照ください。 ※現在、日本語情報作成中です。 |