「TrendLabs(トレンドラボ)」は、2011年8月18日、「DroidDreamLight」と呼ばれる不正プログラムの新しい亜種を公式 Androidマーケットで確認しました。「DroidDreamLight」は、Android OSを搭載したモバイル端末(以下、Android端末)用の正規アプリケーションを「トロイの木馬」化する不正プログラムの通称で、同年5月下旬、この「DroidDreamLight」によりトロイの木馬化されたアプリが公式 Androidマーケットに流通していることで話題になりました。今回確認された「DroidDreamLight」の亜種は既に Androidマーケットから削除されていますが、削除までに50~100回ダウンロードされていたことを確認しています。

■APKファイルを管理するアプリケーションを装う「DroidDreamLight」とは?

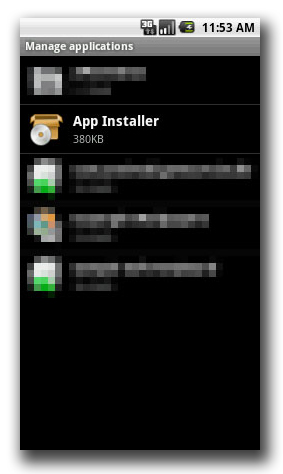

今回確認された「DroidDreamLight」の亜種は、”App Installer” と呼ばれる正規アプリケーションに混入しており、トレンドマイクロの製品では、「ANDROIDOS_DORDRAE.M」として検出します。このトロイの木馬化したアプリケーションが実行されると、同時に不正なサービス “AppUseService” を呼び出します。

ただし、この不正なサービスは、アプリの実行だけでなく、通話が発着信する際に参照されるインテント「android.intent.action.PHONE_STATE」によっても起動することを確認しています。この不正なサービスは、Android端末から以下の情報を収集し、サーバに接続した後、収集した情報を送信します。

今年5月下旬に確認された「DroidDreamLight」の亜種は、”Asset” フォルダ内に “prefer.dat” および “game.tol” というファイル名を用いて暗号化した環境設定ファイルを保存します。今回入手した検体では、環境設定ファイルのファイル名に “small.use” を用いますが、復号および暗号化する際に用いる文字列「DES」は前回と同じ「DDH#X%LT」が利用されています。

以下は、復号された環境設定ファイルの内容です。

|

|

|

なお、環境設定ファイルに記述されているサーバは、解析時点で既にアクセスできませんでした。

「DroidDreamLight」 は、脆弱性を利用しないため、自身がダウンロードしたアプリをユーザにインストールさせる必要があります。このため、インストール済みのアプリケーションの更新版であるかのように装って「DroidDreamLight」のインストールを促すことが検体の解析の結果、明らかになっています。

ユーザは、以下の手順でAndroid端末が感染しているかどうかを確認することができます。

|

|

|

不正プログラムが確認された場合、以下の手動削除を行うことでAndroid端末から不正プログラムを削除することができます。

|

|

|

■Android端末を狙う不正プログラムの被害を避けるためには

Androidマーケットは、AppleがiPhoneなどiOS端末向けに提供する「App Store」と比較して、審査が厳しくないため誰もが簡単に参加できるようになっています。サイバー犯罪者はこの状況を悪用し、今回のように正規のアプリケーションに不正なコードを追加した「トロイの木馬化したアプリ」をAndroidマーケットに配布するのです。このような被害を避けるためにも、Android端末をご利用のユーザは、以下の対策を行うことをお勧めします。

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式 Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリのインストール時に「アクセス許可項目」のメッセージが表示された場合、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

- PC と同様に、セキュリティ製品をインストールするなど適切なセキュリティ対策をすること

参考:『5 Simple Steps to Secure Your Android-Based Smartphone』(英語情報)より

なお、トレンドマイクロでは、現在、Android端末用に「ウイルスバスター モバイル for Android(ベータ版)」を無料で提供しています。安心・安全に Android端末を活用するためにも、インストールすることをお勧めします。

参考記事:

by Mark Balanza (Threats Analyst)

翻訳・編集:栗尾 真也(Core Technology Marketing, TrendLabs)