米Adobeは、2011年3月21日、深刻な脆弱性「APSA11-01」に対応する修正パッチを公開。この脆弱性は、それまで未修正の状態で、実際の悪用事例が報告されていました。それからわずか数週間後の 4月11日、”Adobe Flash Player” に新たなゼロデイ脆弱性が確認されました。

同社が公開したセキュリティ情報によると、この脆弱性は「APSA11-02」として識別され、この脆弱性を悪用する不正な ShockWave Flashファイル(拡張子SWF)を埋め込んだ MS Office の Wordファイルが拡散しているとのこと。また、問題となる Wordファイルは、Eメールに添付され、この添付ファイルを開くと不正プログラムに感染すると報告しています。「TrendLabs(トレンドラボ)」では、現在、この攻撃で侵入経路となっているメールの詳細情報を確認中です。

トレンドラボは、不正な SWFファイルが埋め込まれた Wordファイルを入手し、解析しました。 “Disentangling_Industrial_Policy_and_Competition_Policy.doc” という名前のこのファイルは、トレンドマイクロ製品では、「TROJ_MDROP.WMP」として検出し、このファイルに埋め込まれたSWFファイルは、「SWF_EXPLOIT.WMP」として検出します。この「SWF_EXPLOIT.WMP」は、復号されると、バックドア型不正プログラム「BKDR_SHARK.WMP」として検出されます。

この脆弱性の影響を受けるAdobe製ソフトウェアとバージョンは以下のとおりです。

- Windows、Macintosh、Linux、およびSolaris版Adobe Flash Player 10.2.153.1 とそれ以前のバージョン

- Google Chrome用Adobe Flash Player 10.2.154.25 とそれ以前のバージョン

- Android版Adobe Flash Player 10.2.156.12 とそれ以前のバージョン

- Windows、Macintosh版Adobe Reader X / Acrobat X 10.0.2 およびそれ以前のバージョン(10.x、9.x)に付属するコンポーネント”Authplay.dll”

今回の攻撃で脆弱性を利用する不正プログラムは、「APSA11-01」の場合と非常によく似た方法でコンピュータに侵入します。どちらの場合も、MS Office のファイルに不正な SWFファイルが埋め込まれており、「APSA11-01」が悪用された前回の攻撃では Excelファイルに、今回の攻撃では Wordファイルに埋め込まれています。このように攻撃対象を絞ったいわゆる「ターゲット型攻撃(標的型攻撃)」などの巧妙な攻撃に用いられた場合、大きな被害がもたらされる可能性があります。実際、「APSA11-01」の脆弱性は、2011年3月11日に発生した東北地方太平洋沖地震に便乗した攻撃やEMC 傘下のセキュリティ企業「RSA」を狙った攻撃など、複数の悪用事例が報告されています。

この脆弱性が攻撃に利用される可能性は高いといえるでしょう。そのため、送信元が不明のメール、特にファイルが添付されている場合には、取り扱いにいつも以上の注意が必要となります。

なお、Adobeは、2011年4月14日、修正パッチの公開スケジュールを以下のように発表しています。

- 2011年4月15日(米国時間)

・Windows、Macintosh、Linux、およびSolaris版Adobe Flash Player 10.2.x とそれ以前のバージョン - 2011年4月25日の週(米国時間)

・Windows、Macintosh版 Acrobat X 10.0.2 およびそれ以前のバージョン(10.x、9.x)

・Macintosh版 Adobe Reader X 10.0.1

・Windows、Macintosh版 Adobe Reader 9.4.3 および 9.x以前のバージョン - 次回、定例セキュリティアップデート(2011年6月14日(米国時間))

・Windows版 Adobe Reader X

参考記事:

「Another Adobe Flash Zero-Day Found, Embedded in Word Documents」

by Roland Dela Paz (Threat Response Engineer)

翻訳:橋元 紀美加(Core Technology Marketing, TrendLabs)

【更新情報】

| 2011/04/18 | 16:40 |

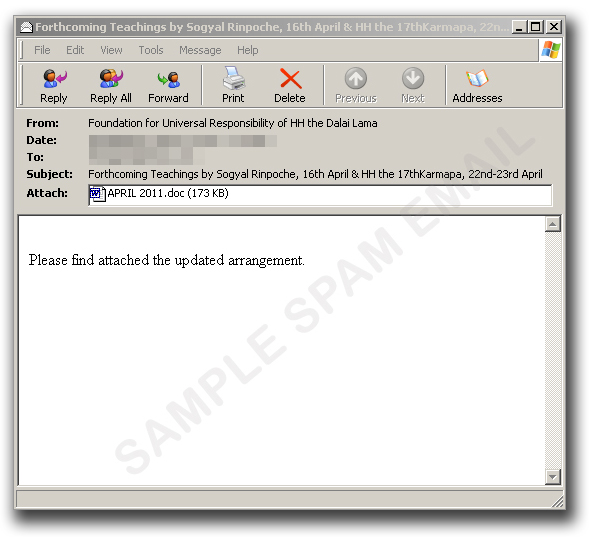

トレンドラボは、2011年4月15日(米国時間)、今回のゼロデイ脆弱性を利用するスパムメールを入手したことを、英語版「TrendLabs Malware Blog」上で報告しました。問題のスパムメールは、”APRIL 2011.doc” というファイル名のワードファイルを添付していました。

この不正な添付ワードファイルも、「TROJ_MDROP.WMP」として検出。また、「TROJ_MDROP.WMP」に作成される不正なファイル “scvhost.exe” は、OPR 7.979.00 より「BKDR_AGENT.WMP」として検出します。

なお、問題のスパムメールは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」を構成する主要技術の「E-mailレピュテーション」技術によりブロックされています。 |