Android 端末向け不正アプリ「XLOADER(エックスローダ)」および「FAKESPY(フェイクスパイ)」は、モバイル端末を狙う脅威状況の中で近年流行している 2 つのマルウェアファミリです。本ブログでも、XLOADER については 2018 年 4 月の記事で、FAKESPY については 2018 年 6 月の記事で報告しています。XLOADER は、正規アプリに偽装してユーザから個人情報および金融機関情報を窃取する不正アプリで、DNS キャッシュポイズニングまたは DNS スプーフィングと呼ばれる手法を利用して拡散します。正規アプリになりすます点は同じですが、FAKESPY は、テキストメッセージ(ショートメッセージ、SMS)を利用してユーザを不正な Web ページに誘導する「スミッシング(SMS+Phishing)」によって拡散します。

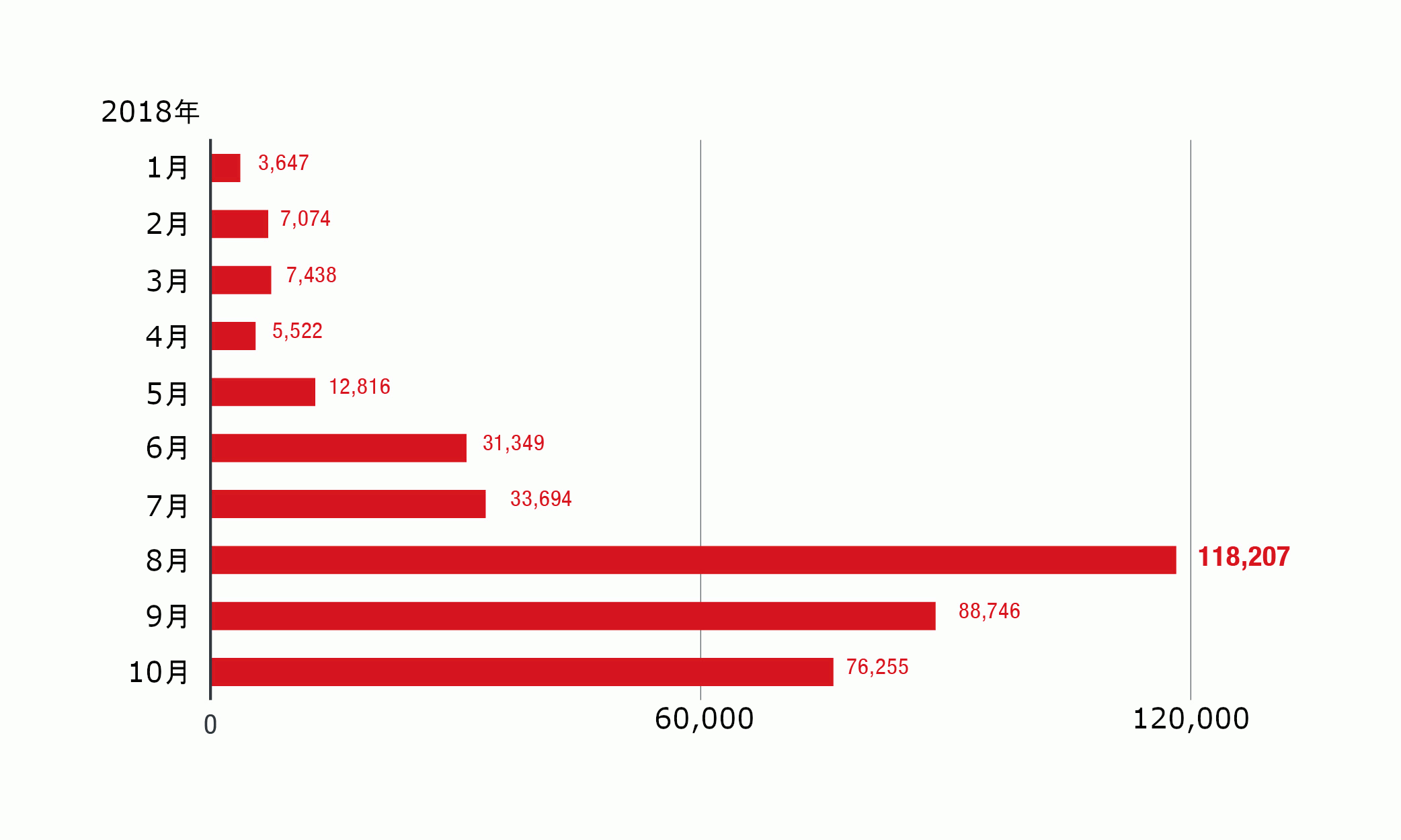

2018 年 10 月の時点で、XLOADER および FAKESPY の検出数は、世界全体で合計 384,748 件となっており、その大部分は日本および韓国のユーザです。

図 1:Android 端末向け不正アプリ「XLOADER」および「FAKESPY」の月別検出数

本ブログで初めに報告した際は、XLOADER と FAKESPY との関連は分かっていませんでした。しかし、今回の調査結果は、これらの不正アプリが同一の攻撃者または攻撃集団、あるいは互いに提携関係にある攻撃者関係者によって運用されていることを示唆しています。

■XLOADER と FAKESPY の共通点:日本の宅配サービス企業の正規アプリに偽装

XLOADER と FAKESPY とのつながりを発見するに至った最初の手がかりは、2018 年 6 月に確認された XLOADER が、日本の宅配サービス企業の正規アプリに偽装していた点です。興味深いことに、FAKESPY の亜種のほとんどすべてが、ユーザの機密情報を窃取するために XLOADER と同じ正規アプリに偽装していました。

XLOADER および FAKESPY の挙動をさらに調査した結果、不正アプリをダウンロードさせるために同一のドメインを利用していることが判明しました。マルウェアや URL を分析する無料オンラインスキャンサービス「VirusTotal」を使用し、2018 年 7 月に XLOADER の検体(SHA256値:bf0ad39d8a19b9bc385fb629e3227dec4012e1f5a316e8a30c932202624e8e0e)を検索したところ、この検体はは上記宅配サービス企業の名称を文字列に含む不正なドメインからダウンロードされるという検索結果となりました。

図 2:「VirusTotal」で XLOADER の検体を検索した結果

ダウンロード元ドメインが宅配サービス企業の名称を含んでいる(モザイク処理済)

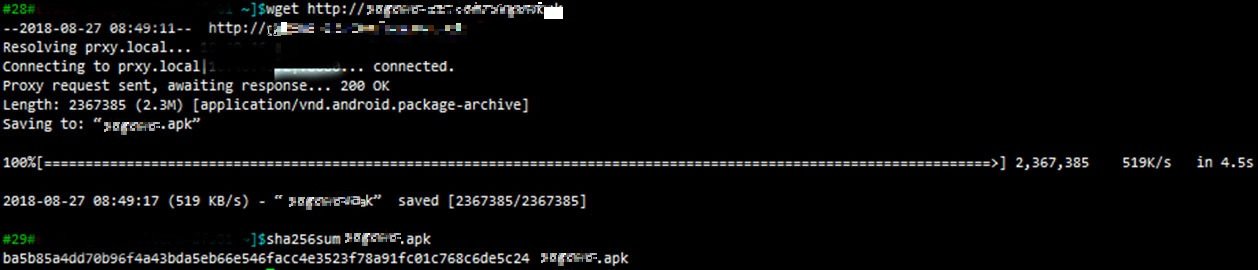

その1カ月後となる 2018 年 8 月に FAKESPY の検体を解析したところ、XLOADER と同一の上記ドメインからダウンロードされていることが分かりました。

図 3:FAKESPY の検体が、XLOADER と同一のドメインからダウンロードされる

本記事執筆時点(2018 年 11 月 26 日)で、複数の XLOADER および FAKESPY の検体が共通して利用する不正ドメインが計 126 個確認されています。侵入の痕跡(Indicators of Compromise、IoC)の詳細は、リサーチペーパー「The Evolution of XLoader and FakeSpy: Two Interconnected Android Malware Families」を参照してください。

不正ドメインの他に、ソーシャルメディアのユーザ情報にコマンド&コントロール(C&C)サーバの情報を隠ぺいするという共通の手口も確認されています。

図 4 は、XLOADER が C&C サーバのアドレス情報を隠ぺいしているソーシャルメディアのユーザ情報です。

図 4:XLOADER が C&C サーバの IP アドレスを隠ぺいしているソーシャルメディアのユーザ情報

※今回の調査で言及されている企業との積極的な協力により問題のアカウントはすでにブロックされています。

図 5 は、FAKESPY が C&C サーバの IP アドレスを隠ぺいしているソーシャルメディアのプロフィール情報です。FAKESPY は、起動後にこのページにアクセスし、「^^」と「$$」の間に含まれた C&C サーバの情報を取得します。

図 5:IP アドレスが含まれたソーシャルメディアのプロフィール情報

■中国のサイバー犯罪集団「Yanbian Gang」とのつながり

XLOADER と FAKESPY の挙動とコードの構造を解析した結果、FAKESPY の検体と、中国のサイバー犯罪集団「Yanbian Gang」が利用する不正アプリの検体との関連が見えてきました。Yanbian Gang は、韓国の銀行の口座保有者から金銭を窃取することで悪名高いサイバー犯罪集団です。

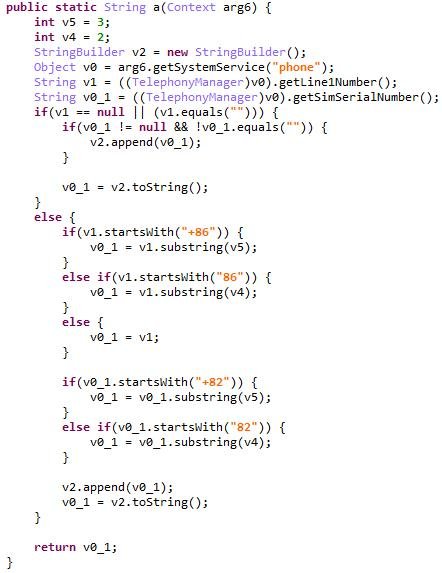

Yanbian Gang が利用する不正アプリと FAKESPY には、日本および韓国のオンラインバンキング利用者を狙っているという共通点だけでなく、そのコードにも類似性が確認されました。

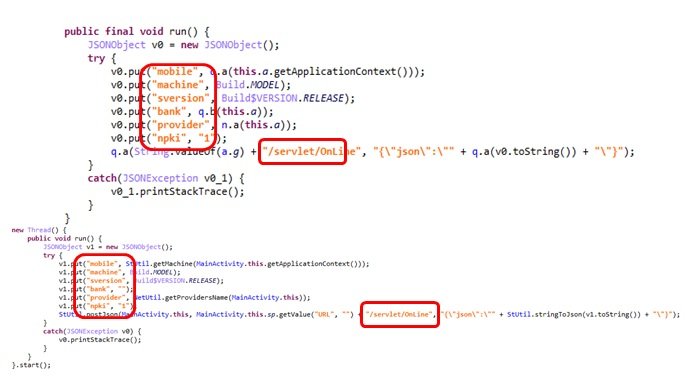

図 6:Yanbian Gang が利用する不正アプリのコード(左)

FAKESPY の検体のコード(右)

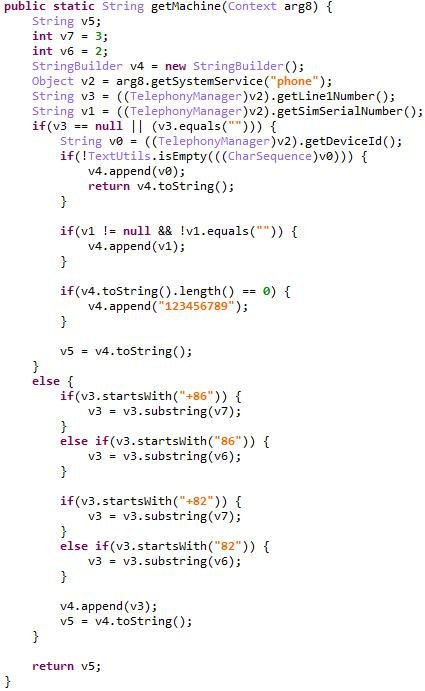

図 7:Yanbian Gang が利用する不正アプリのコード(上)とFAKESPY の検体のコード(下)

感染端末情報と C&C サーバのパスを含む類似したメタデータを共通して持っている。

WHOIS 情報によると、XLOADER および FAKESPY が共通して利用している、日本の宅配サービス企業を装った不正ドメインは中国から登録されています。登録者の電話番号は、吉林省のものと思われますが、吉林省は Yanbian Gang のメンバーの所在地として知られています。

調査を通して収集したすべての情報を考慮すると、Yanbian Gang は、XLOADER および FAKESPY に関連していることが推測されます。しかし、異なる攻撃者または攻撃集団が、同一のサービスやドメインを共同で利用しているという可能性もあります。いずれにせよ、XLOADER および FAKESPY の流行は、ユーザに対してモバイル端末を保護するためのベストプラクティスに従うことの重要性を訴える事例だと言えます。

XLOADER および FAKESPY の挙動、攻撃対象、インフラストラクチャ、侵入経路、および過去数年間にわたる変化に関する詳細は、リサーチペーパー「The Evolution of XLoader and FakeSpy: Two Interconnected Android Malware Families」を参照してください。

参考記事:

- 「A Look into the Connection Between XLoader and FakeSpy, and Their Possible Ties With the Yanbian Gang」

By Lorin Wu and Ecular Xu

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)