本ブログで 2018 年 5 月末に報告したように、IoT ボット「VPNFilter」は、少なくとも 54 カ国にわたる 50 万台のネットワークデバイスに感染したと言われています。トレンドマイクロは、多段階の攻撃における各マルウェアを、「ELF_VPNFILT.A」、「ELF_VPNFILT.B」、「ELF_VPNFILT.C」、「ELF_VPNFILT.D」として検出対応しています。2018 年 5 月の時点で、VPNFilter は、「Linksys」、「MikroTik」、「Netgear」、そして「TP-Link」製のネットワークデバイスおよび「QNAP」製の「Network Attached Storage(NAS)」を対象に、Web サイトの認証情報の窃取、「監視制御データ収集(Supervisory Control And Data Acquisition、SCADA)プロトコル」の傍受、機器を使用不可にする「kill」コマンドの実行などの機能を備えていました。

2018 年 6 月上旬に新たに公開された情報によると、さらに多くの製造業者およびモデルが VPNFilter の攻撃対象になっていることが確認されました。米連邦捜査局(FBI)は、VPNFilter が、世界中のネットワークを侵害しようとしている米国外からの攻撃だと警告する「Public Service Announcement(公共広告、PSA)」を公開しています。

■VPNFilter の影響を受ける製造業者およびモデルがさらに増加

VPNFilter は、表 1 のように、10 社以上の製造業者による 70 種類以上のモデルに影響を与えることが知られています。

| 製造業者 | モデル | デバイスの種類 |

| ASUS | RT-AC66U、 RT-N10、RT-N10E、RT-N10U、RT-N56U、RT-N66U | ルータ |

| D-Link | DES-1210-08P、DIR-300、DIR-300A、DSR-250N、DSR-500N、DSR-1000、DSR-1000N | イーサネット・スイッチ およびルータ |

| Huawei | HG8245 | ルータ |

| Linksys | E1200、E2500、E3000、E3200、E4200、RV082、WRVS4400N | ルータ |

| MikroTik | CCR1009、CCR1016、CCR1036、CCR1072、CRS109、CRS112、CRS125、RB411、RB450、RB750、RB911、RB921、RB941、 RB951、 RB952、RB960、RB962、RB1100、 RB1200、RB2011、RB3011、RB Groove、RB Omnitik、STX5 | ルータ |

| Netgear | DG834、DGN1000、DGN2200、DGN3500、FVS318N、MBRN3000、R6400、R7000、R8000、WNR1000、WNR2000、WNR2200、WNR4000、WNDR3700、WNDR4000、WNDR4300、WNDR4300-TN、UTM50 | ルータ |

| QNAP | TS251、TS439 Pro、QTS(※1)を使用するその他の NAS | NAS |

| TP-Link | R600VPN、TL-WR741ND、TL-WR841N | ルータ |

| Ubiquiti | NSM2 および PBE M5 | 無線アクセスポイント |

| ZTE | ZXHN H108N | ルータ |

※ 1:Linux ベースのオペレーティングシステム(OS)

2018 年 6 月 1 日から 7 月 12 日のトレンドマイクロの情報に基づくと、依然として多くのデバイスが古いバージョンのファームウェアを利用し続けています。事実、19 件の既知の脆弱性が、VPNFilter およびその他のマルウェアによって利用されており、本記事執筆時点(2018 年 7 月 13 日)においても検出されています。

調査の結果、家庭用ネットワークの 34% で、既知の脆弱性を持つデバイスが少なくとも 1 つ確認されました。これらの脆弱なデバイスのうち、約 9% が VPNFilter に感染している可能性があります。

| 脆弱性 | 影響を受けるデバイス/サービス |

| 認証回避の脆弱性 「CVE-2015-7261」 |

QNAP 製デバイスの File Transfer Protocol(FTP)サービス |

| Reaper が利用する、遠隔でのコード実行(RCE)脆弱性 「CVE-2011-4723」 |

D-Link 製 DIR-300 |

| RCE脆弱性 「CVE-2014-9583」 |

ASUS 製 RT-AC66U、RT-N66U |

| Reaper が利用する、OS コマンドインジェクション脆弱性 「CVE-2013-2678」 |

Linksys E2500 |

| バッファオーバーフロー脆弱性 「CVE-2013-0229」 |

脆弱な UPnP サービス 例:Netgear、TP-Link、D-Link |

| スタックオーバーフロー脆弱性 「CVE-2013-0230」 |

脆弱な UPnP サービス 例:Netgear、TP-Link、D-Link |

| RCE脆弱性 「CVE-2017-6361」 |

4.2.4 Build 20170313 より前の QNAP QTS |

| ルータの JSONP 情報露出脆弱性 「CVE-2017-8877」 |

ASUS RT-AC* および RT-N* |

| ルータのパスワード露出脆弱性 「CVE-2017-5521」 |

Netgear 製 R6400、R7000、R8000 |

| スタックオーバーフロー脆弱性 「CVE-2012-5958」 |

脆弱性を持つ Universal Plug and Play(UPnP)サービス 例:Netgear/TP-Link/D-Link 製デバイス |

| スタックオーバーフロー脆弱性 「CVE-2012-5959」 |

脆弱性を持つ UPnP サービス 例:Netgear/TP-Link/D-Link 製デバイス |

| Reaper Router Remote Code Execution | D-Link 製 DIR-300 |

| ルータのパスワードの漏えい | Netgear 製 WNR2000 |

| RCE脆弱性 「CVE-2016-6277」 |

Netgear 製 R6400、R7000 |

| ルータのセッションハイジャック脆弱性 「CVE-2017-6549」 |

ASUS 製 RT-N66U |

| OS コマンドインジェクション脆弱性 「CVE-2013-2679」 |

Linksys 製 E4200 |

| 認証回避の脆弱性 | Netgear 製 WNR1000 |

| ルータのパスワード露出 | Netgear 製 WNR1000 |

| ルータの非認証アクセス脆弱性 | TP-Link 製 TL-WR841N |

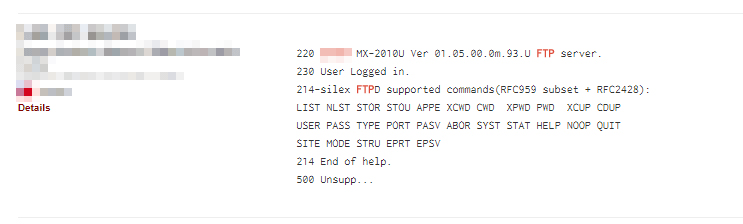

これら 19 件の脆弱性は、主にルータに影響を与えます。しかし、興味深いことに、QNAP 製 NAS のファームウェアにおける FTP サービスの認証回避脆弱性「CVE-2015-7261」を利用する攻撃は、主にプリンタで検出されました。背景として考えられる理由を調査する過程で、攻撃が検出されたプリンタの多くで、FTP サービスが認証無しでネットワークから接続できることを確認しました。機種の中には、これを初期設定としているものもあるかもしれません。しかし、そのような設定は、セキュリティリスクを高めるものと言えます。

図 1:オンライン検索エンジン「Shodan」で認証無しに FTP 接続が可能なプリンタを検索した結果

バッファオーバーフロー脆弱性「CVE-2013-0229」は「Denial of Service(DoS、サービス拒否)攻撃」を、スタックオーバーフロー脆弱性「CVE-2013-0230」は、任意のコード実行を可能にします。また、確認された UPnP サービスの脆弱性は、Netgear/TP-Link/D-Link 製以外のデバイスにも存在している可能性があります。その場合、検出はさらに増加すると予測されます。

■被害に遭わないためには

VPNFilter の対象デバイスが持つ既知の脆弱性は、この脅威の危険度を増大させています。すべてのデバイス製造業者が、新しく確認された脆弱性に対処する修正プログラムを即座に提供できるわけではなく、また、すべてのユーザが定期的に更新プログラムを適用しているわけでもないため、自身のデバイスとネットワークを守るために、各自が以下のようなセキュリティ対策を実施する必要があります。

- 既知の脆弱性を利用する攻撃に対処するために、更新プログラムが利用可能になり次第ファームウェアを更新すること

- 家庭または企業ネットワークに接続する機器では、公共の Wi-Fi の利用を避けること

- 不正アクセスを防ぐために、デバイスの認証情報を初期設定から変更し、強力なパスワードを使用すること

- ネットワークに接続したデバイスを感染させる恐れのある不審な URL や添付ファイルに注意すること

■トレンドマイクロの対策

トレンドマイクロのホームネットワークセキュリティ「ウイルスバスター™ for Home Network」は、ルータとルータに接続されたすべてのデバイスとの間のトラフィックを監視することが可能です。「オンラインスキャン for Home Network」 は、ネットワークに接続しているデバイスの確認、ルータやネットワーク機器のセキュリティ設定の確認、ネットワーク内のデバイスの脆弱性診断などの機能を備えた無料ツールです。

ネットワーク挙動監視ソリューション「Trend Micro™ Deep Discovery™ Inspector」は、すべてのポートとネットワークプロトコルを監視し、標的型攻撃の影響を緩和することが可能です。

「ウイルスバスター™ for Home Network」をご利用のお客様は以下のルールによって、対応する脆弱性から保護されています。

- 1058981 WEB Directory Traversal -21

- 1130327 EXPLOIT ASUSWRT 3.0.0.4.376_1071 LAN Backdoor Command Execution (CVE-2014-9583)

参考記事:

- 「VPNFilter-affected Devices Still Riddled with 19 Vulnerabilities」

by Tony Yang and Peter Lee (Consumer Team)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)