トレンドマイクロは、2017年8月中旬、「JS_POWMET(パウメット)」(「JS_POWMET.DE」として検出)を起点とする「ファイルレス活動」を利用した一連のマルウェア感染について報告し、この脅威について継続して監視してきました。そして今回、USB がこの一連のマルウェア感染の感染経路であることを確認しました。

この脅威は、さまざまな Windows の正規機能を悪用することで、物理的にファイルを利用せずに侵入した PC にバックドア型マルウェア「BKDR_ANDROM.ETIN」を最終的にインストールします。弊社は、前回の報告時点では、感染 PC 内において「JS_POWMET」をダウンロードするためにレジストリ値が既に変更されているところまで確認しており、感染経路の特定に至っていませんでした。そのため、継続して監視した結果、8 月下旬、USB に混入したマルウェア「TROJ_ANDROM.SVN」が感染元であることを特定しました。

■技術的な詳細

問題の USB には以下のような 2 つの不正ファイル(両ファイルとも「TROJ_ANDROM.SVN」として検出)が含まれていました。

- addddddadadaaddaaddaaaadadddddaddadaaaaadaddaa.addddddadadaaddaaddaaaadadddddaddadaaaaadaddaa

- IndexerVolumeGuid

USB 内のDLL ファイル “addddddadadaaddaaddaaaadadddddaddadaaaaadaddaa.addddddadadaaddaaddaaaadadddddaddadaaaaadaddaa”は、現時点で観測されている手法として、同じフォルダに存在するショートカットファイル(LNK)(「LNK_GAMARUE.YYMN」として検出)により、実行される手法が観測されています。

このLINKファイルは、「%System%\cmd.exe /c start rundll32 {DLL ファイル名},{DLL のエクスポート関数}」を実行することで、DLLファイルを実行させます。

また、この LINKファイルには、USB ディスクと同じファイル名が付けられており、ユーザにクリックを促す仕組みもとられていました。

ここで実行される DLL ファイルは復号ツールで、もう一方のファイル “IndexerVolumeGuid” を復号します。その後、復号されたファイルの内容がメモリに読み込まれ、実行されます。今回の事例では、復号ツールのファイル名が暗号鍵となっていました。以上の手順を通して、感染 PC にファイルは保存されません。

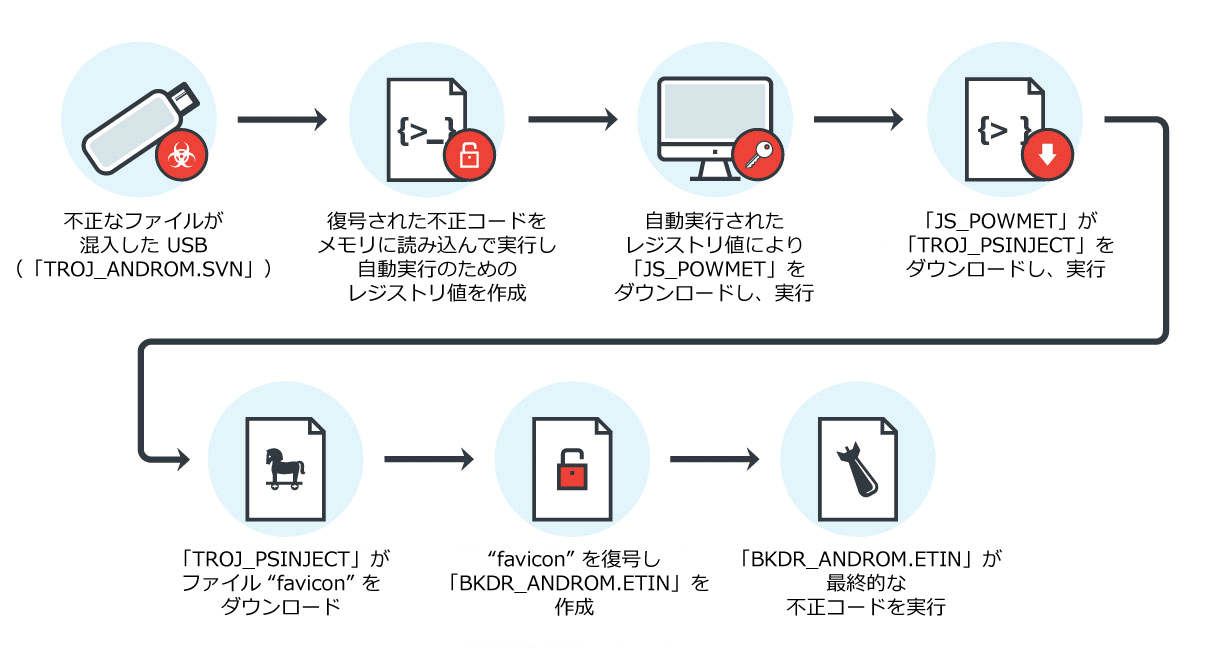

図 1:USB に混入した「TROJ_ANDROM.SVN」から始まる感染フロー

“IndexerVolumeGuid” から復号されたコードは、JS_POWMET を自動実行するためのレジストリ値を追加します。前回の記事では、このレジストリ値が問題の一連のマルウェア感染の起点となり、最終的に「BKDR_ANDROM.ETIN」がインストールされることを報告しました。

ここで特筆すべき点が 2 つあります。1 つ目は、Windows のバージョンによって感染の手順が幾分変わる点です。Windows 10 では、レジストリ値追加から最終的なバックドア型マルウェアBKDR_ANDROM.ETIN」のダウンロードおよび実行に至るまで、回り道することなく不正活動が実行されます。一方、それより前のバージョンでは、余計な手順が 1 つ入り、“ee<ランダムな8文字>.exe” というファイル名の 2 つ目のバックドア型マルウェア(「BKDR_ANDROM.SMRA」として検出)が %AppData%フォルダ(※1)に作成されます。また、ユーザのスタートアップフォルダにこのファイルへのショートカットが作成され、「BKDR_ANDROM.SMRA」が自動的に実行されるようになります。

2 つ目は、作成されるレジストリ値に含まれる URL が Windows のバージョンによって異なる点です。Windows 10 とそれより前のバージョンでは別の URL が利用されています。URL の違いによる実際の挙動の差異は確認されていませんが、別の URL を用いることにより、攻撃者は Windows のバージョンに応じて一連の感染の流れを使い分けることも可能です。

一連の攻撃を通して「ファイルレス」な手法が利用されているにも関わらず、「BKDR_ANDROM.SMRA」がファイルとして保存される理由は、現時点においても不明です。ファイルを利用しない攻撃と比べてはるかに検出が容易なこの「BKDR_ANDROM.SMRA」は、おとりとして振る舞い、リサーチャなどからの確認を逃れ、ファイルを利用しない一連の感染の検出を回避するのが狙いかもしれません。

※1:アプリケーションフォルダを指す。Windows 7 では通常、“C:\Users\<ユーザ名>\AppData\Roaming\”。

■トレンドマイクロの対策

トレンドマイクロのエンドポイント製品は、挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、グローバルスレットインテリジェンスに基づくさまざまな高度なセキュリティ技術に加えて、次世代の AI 技術のひとつである高度な機械学習型検索を活用し、実行前・実行後両方に対応する独自のアプローチで、未知のファイルが脅威かどうか判別します。中小企業向けクラウド型エンドポイントセキュリティサービス「ウイルスバスター ビジネスセキュリティサービス」は、「FRS」技術によりウイルス検出を行います。

関連する SHA256 値は以下の通りです。

- 24bc305961cf033f78bc1a162c41a7c1a53836a6ccbb197a5669b5f8a9f5251d

- 89dd71692bce3bb51a053570eb87fb5a9b5e1513fc1741f51b785e1137bd3cd1

- 「USB Malware Implicated in Fileless Attacks」

By Byron Gelera

【更新情報】

| 2017/8/31 14:45 | autorun.inf に関する記述を削除しました。 |

参考記事:

翻訳:澤山 高士(Core Technology Marketing, TrendLabs)