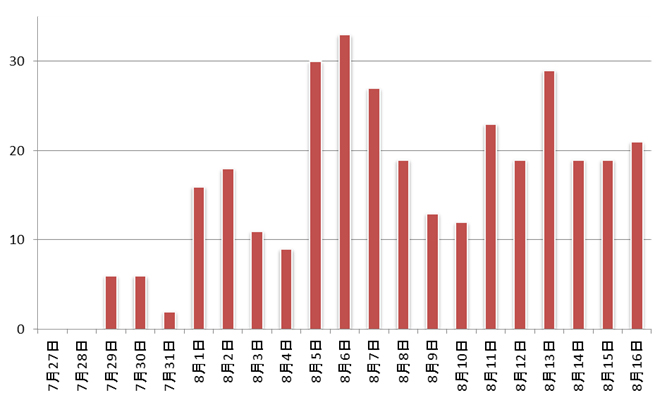

トレンドマイクロでは「金融監督庁」をかたる偽表示で利用者からの情報詐取を狙う、新たなネットバンキング脅威を7月末から確認しています。この新たな手口を行うオンライン銀行詐欺ツール「KRBANKER」は、本記事執筆時点(8月17日)で国内での検出台数が300件を超えており、一定以上の拡散が見られています。この「KRBANKER」は元々韓国の金融機関を標的にしてきたオンライン銀行詐欺ツールですが、日本のネットバンキングにも攻撃対象を拡大してきたものと考えられます。国内ネットバンキングを狙う脅威は2015年末以降「ROVNIX」「BEBLOH(別名:URLZONE)」「URSNIF(別名:GOZI)」など新たな攻撃が続発しており、ランサムウェアが注目を集める裏でネットバンキングを狙うサイバー犯罪者の動きも活発に継続しています。本記事では今回確認された「KRBANKER」がどのようにして認証情報を窃取するのか、その新たな手口について具体的に解説いたします。

図1: 「金融監督庁」を騙る「KRBANKER」の検出台数推移

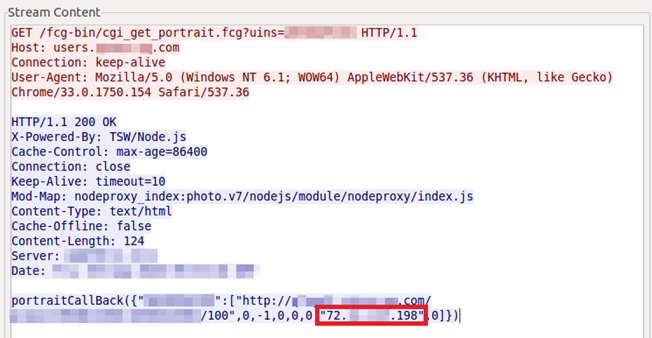

◆ 「KRBANKER」の手口1:SNS から偽サイトをホストする不正サーバの IPアドレスを取得

「KRBANKER」は、まず、中国の SNS にアクセスし、攻撃者が作成したと思われるアカウントのプロフィール情報から、偽サイトをホストする不正なサーバの IPアドレスを取得します。SNS やブログなどの正規サービスを悪用することにより、通信の隠ぺいを試みていると考えられます。

「KRBANKER」は、さらに、HTTP レスポンスヘッダに含まれる時刻情報を確認し、特定の日時を過ぎた場合は、後述する不正活動を行わずに終了するという機能もあり、不正活動の隠ぺいも試みていると考えられます。

図2: SNS のプロフィール情報から偽サイトの IPアドレスを取得する際の通信内容

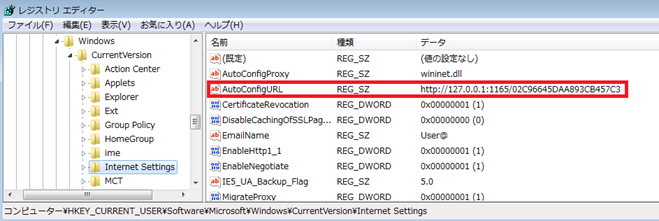

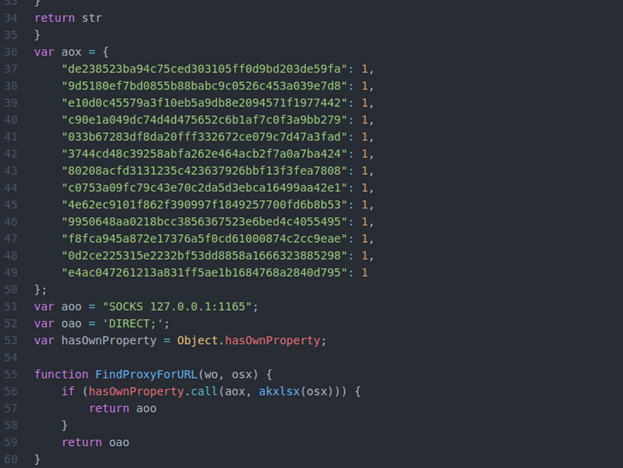

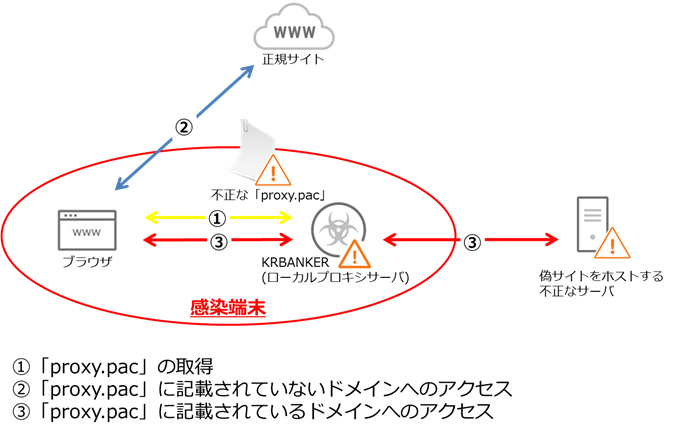

◆ 「KRBANKER」の手口2:不正な「proxy.pac」とローカルプロキシによる偽サイトへの誘導

多くのオンライン銀行詐欺ツールが、ブラウザのプロセスに不正なコードを挿入することで、正規サイト上で入力した認証情報を窃取するのに対し、「KRBANKER」は、ローカルプロキシサーバとして動作することで、正規サイトへのアクセスを偽サイトへとリダイレクトさせ、認証情報の窃取を試みます。「KRBANKER」は、偽サイトをホストする不正なサーバの IPアドレス取得後、ローカルプロキシサーバとして動作するとともに、レジストリの値(AutoConfigURL)を変更し、ブラウザからの「proxy.pac」の問い合わせに対し、自身が不正な「proxy.pac」を返答します。「proxy.pac」は、プロキシの自動構成に使用するファイルであり、アクセス先のドメインごとに、どのプロキシを経由するべきかなどの情報が記載されています。このような「proxy.pac」の悪用は、国内ネットバンキングを狙うものとしては「WERDLOD」に次ぐものと言えます。

図3: 不正な「proxy.pac」を読み込むように変更されたレジストリの値(内容は感染環境によって異なる)

「KRBANKER」が返答する不正な「proxy.pac」には、ハッシュ化(Salt+SHA1)された13のドメイン情報が記載されており、アクセス先のドメインと一致した場合、ローカルプロキシサーバとして動作する自身を経由するように設定されています。これらのハッシュを解読したところ、8つの国内銀行、4つの検索エンジン、および、1つの社団法人のドメインであることが判明しました。

図4: 不正な「proxy.pac」に記載されている、ハッシュ化された13のドメイン

「KRBANKER」は、不正な「proxy.pac」を返答することで、利用者が標的となるドメインにアクセスする際に、ローカルプロキシサーバとして動作する自身を経由するようにし、最終的に、偽サイトをホストする不正なサーバへと通信をリダイレクトさせ、認証情報の窃取を試みます。

図5: 「KRBANKER」に感染した端末における、ブラウザによる通信の流れ

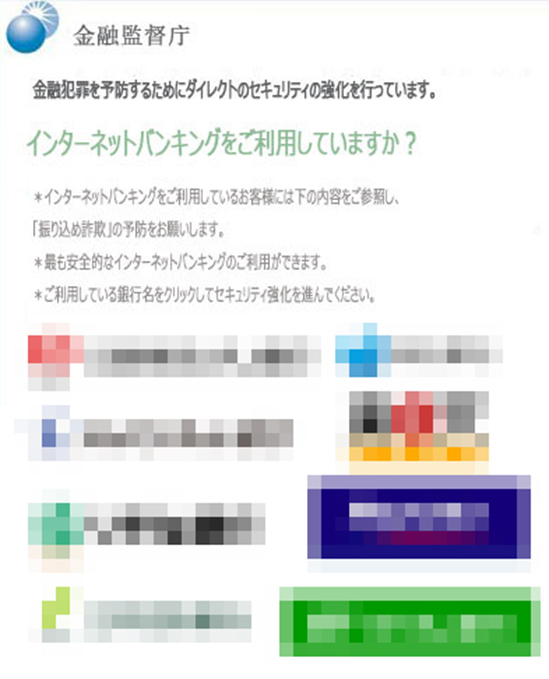

◆ 「KRBANKER」の手口3:「金融監督庁」を騙るポップアップ表示による、偽サイトへの誘導

不正な「proxy.pac」に記載された検索エンジンのドメインにアクセスすると、「金融監督庁」を騙る不正なポップアップが表示されます。この「金融監督庁」は現在の金融庁の前身のひとつであり、10年以上前から既に存在していない省庁名です。「KRBANKER」の背後にいるサイバー犯罪者の確認が甘かった可能性がありますが、利用者の錯誤を利用するという観点からはそれほど大きなミスではないのかもしれません。

図6: 検索サイトなどを閲覧中に表示される、金融監督庁を騙るポップアップの例

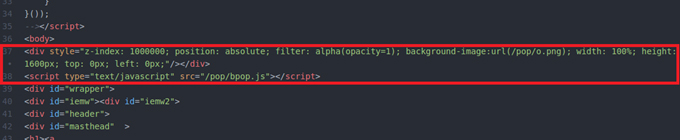

図7: 検索エンジンのページに挿入された、不正なポップアップを表示するコード

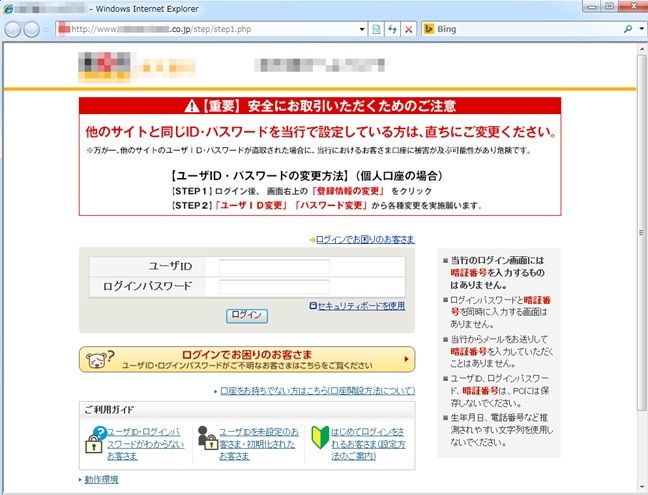

この不正なポップアップには、金融犯罪を予防するために、銀行のサイトにアクセスし、セキュリティの強化を訴える内容のメッセージが書かれており、ポップアップに記載された銀行名をクリックすると、同様の手法により、偽の銀行サイトへと誘導されます。偽の銀行サイトのログインページを表示した際に、ブラウザのアドレスバーを注視すれば、正規の銀行のサイトのログインページが HTTPSプロトコルを利用しているのに対し、偽サイトは HTTPプロトコルを利用していることが分かります。これは、偽サイトの誘導による、SSLサーバ証明書の検証エラーを発生させないようにするためですが、ブラウザのアドレスバーに表示されているドメイン名は正規のものであるため、利用者は異変に気付かずに認証情報を入力してしまう危険性があります。

従来のオンライン銀行詐欺ツールは、利用者が標的となるオンライン銀行にアクセスするのを待つ、いわば受動型であったのに対し、「KRBANKER」は、それに加え、検索エンジンのページ上にポップアップを表示し、利用者に標的となるオンライン銀行へのアクセスを促す、いわば能動型のオンライン銀行詐欺ツールであるとも言えます。

図8: 偽の銀行サイトのログインページ例

■ 被害に遭わないためには

オンライン銀行詐欺ツールなどの不正プログラムは一般的に、電子メール経由か Web経由で PC内に侵入します。今回の「KRBANKER」の拡散に関しては国内改ざんサイトなど Web経由が中心であったことが確認されています。昨今の Web経由の攻撃では正規サイトから不正サイトへ誘導するなどにより不正プログラムを拡散させる手口が主流となっており、「不審なサイトへはアクセスしない」などの旧来からの心掛けのみでは守れないものとなっています。そもそもの侵入を止めるためにも、メールと Web の2つの経路での侵入を検知する対策製品の導入が重要です。

■ トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「ファイルレピュテーション(FRS)」技術により「TSPY_KRBANKER」、「TSPY_BANKER」などとして検出します。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。また、同様に検出未対応の不正プログラムを警告する対策として、サンドボックス技術が有効です。今回の「KRBANKER」について、「Deep Discovery Analyzer」などが実装するトレンドマイクロのサンドボックス技術では、「VAN_BOT.UMXX」として警告可能であったことを確認済みです。

今回の攻撃に関連する不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックしています。脆弱性攻撃サイト(EKサイト)やダウンロードサイトなど不正プログラムの拡散に使用される不正サイトや、不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)を WRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品では WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末からの不正サイトへのアクセスをブロックします。

また、ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

※記事構成:岡本 勝之(セキュリティエバンジェリスト)