本ブログ記事では、これまでもモバイル利用者を脅かす様々なサイバー脅威についてお伝えしています。しかし、大きな被害事例が継続して報告されている PCの危険と比べ、モバイル端末を利用する際の危険についてはまだまだ浸透していないのが現状ではないでしょうか。本連載ではトレンドマイクロの事件対応と調査分析から判明している、最新のモバイル脅威事情をお伝えいたします。前回は「リパック」など正規アプリになりすまし利用者を騙す手口について解説いたしましたが、今回は直近で確認された「Pokémon GO」の話題性を利用したモバイル利用者を狙う複数の攻撃について、号外としてお伝えします。

サイバー犯罪者が自身の不正活動に一般の利用者を誘導する手段として、もっとも効果がある手口の1つは利用者の興味関心を引く話題の「イベント」をエサにすることです。最近起こった事故や災害のニュース、オリンピックやワールドカップと言ったスポーツイベント、新型 iPhone のリーク情報など、様々なイベントの話題性を攻撃者は悪用します。7月6日に一部地域で先行リリースされ世界的な注目を集めている「Pokémon GO」の話題性を攻撃者が見逃すはずはありませんでした。トレンドマイクロのクラウド型セキュリティ技術基盤「Smart Protection Network(SPN)」のモバイルアプリ評価機能である「Mobile App Reputation(MAR)」の統計によれば、「Pokémon GO」のアプリ名が付いた Android アプリの検体(APK ファイル)を、本記事執筆時点の7月20日までに、44種入手しています。この44種類には Android向け正規アプリマーケット「Google Play」から入手できる正規版の APK ファイルも1種含まれています。

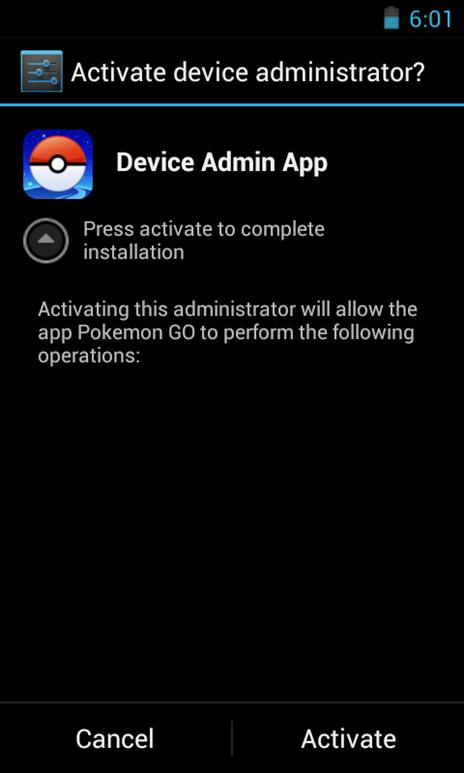

そして、正規版を除く43種類のうち、19種の検体が不正/迷惑アプリであったことを確認しています。これらの不正アプリはすべて「Google Play」以外のサードパーティマーケットやインターネット上のダウンロードサイトなどで頒布されていました。確認された不正/迷惑アプリは、その多くが正規の「Pokémon GO」では不要であるはずのデバイスの管理者権限をインストール時に要求します。そして、最終的に、不要な広告を表示するアドウェア、他の不正アプリをインストールするもの、利用者の了承なく不要な正規アプリをインストールしてそのアフィリエイト収入を得ようとするもの、などの活動を行います。中でも、最も悪質な活動としては、感染端末を遠隔操作可能にする機能を持つバックドア型不正アプリも確認されています。

図1:ニセ「Pokémon GO」がインストール時に表示するデバイス管理者権限の要求画面例

また、不正/迷惑アプリではなかった24種の検体は、正規の広告表示機能を正規の「Pokémon GO」の APKファイルを変更して追加したリパックアプリでした。これらの検体は活動自体に不正な活動は含まれていませんが、「Pokémon GO」の話題性にただ乗りして自身が広告収入を得ようとする悪質な動機のものと言えます。このような「正規のアプリに正規の機能を追加しただけだが結果的に不適切な人物が金銭利益を得る」という手口も頻繁に見られています。

また、まだ「Pokémon GO」が公開されていない日本の利用者を狙った詐欺的な Web経由の誘導事例もトレンドマイクロの調査により確認されています。この事例では、掲示板風のサイト上での書き込みに似せた表示により、偽のキャンペーン情報へ利用者を誘導します。表示ではキャンペーンの URL はオフィシャルサイト上の URL のように見えますが、実際のリンク先はいわゆるポイントサイト(お小遣いサイト)への誘導となっていました。このような表示内容とは異なるリンク先へ誘導する詐欺的手口は Web 上で日常茶飯事的に起こっています。しかしモバイル端末の場合 PC とは異なり、リンク先を確認しにくい、そもそも利用者の注意が薄い、などの理由から実際に不審なURLへアクセスしてしまうことが多いようです。

図2:不審な掲示板風サイト上での「Pokémon GO」関連の表示例

オフィシャルサイト上には該当の URL のページは存在しない

今回は話題の有名アプリを利用した不正アプリ配布、および利用者の誘導手口の実例を号外としてお伝えしました。話題性にただ乗りされた形の「Pokémon GO」ですが、国内でも7月20日以降に公開される旨の報道も行われており、同様の攻撃はますます拡大することが予想されます。

次回は、その他の有名ゲームアプリを利用した「リパック」手口を実例で紹介します。

■ 被害に遭わないためには現在不正アプリや迷惑ソフトのほとんどは正規マーケットではなく、不審なサードパーティマーケットから配布されています。正規の Android向けアプリマーケットである「Google Play」や携帯電話事業者が運営するような信頼できるサードパーティマーケットからのみアプリをインストールするよう、普段は Android OS のセキュリティ設定から「提供元不明のアプリのインストールを許可する」の設定を無効にしておくことを推奨します。意識して信頼できるサードパーティマーケットからアプリをインストールする場合のみ、「提供元不明のアプリのインストールを許可する」を有効にしてインストールを行ってください。

また、Web や SNS 上の表示やダイレクトメッセージなどにより、不審な URL へ誘導する手口も多く見られています。URL に関しては表示と実際の URL リンク先が異なることもありますので確認の上アクセスすることをお勧めします。

■ トレンドマイクロの対策

トレンドマイクロでは、モバイル環境での総合セキュリティ対策として、個人利用者向けには「ウイルスバスターモバイル」、法人利用者向けには「Trend Micro Mobile Security」を提供しています。これらの製品ではトレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network(SPN)」の機能である「モバイルアプリケーションレピュテーション(MAR)」技術や「Webレピュテーション(WRS)」技術により、不正アプリや不正Webサイトのブロックに対応しています。

今回取り上げた不正/迷惑アプリをトレンドマイクロ製品では、「AndroidOS_Agent.MSA」、「AndroidOS_Androrat.AXMA」、「AndroidOS_FlexLeak.HBT」、「AndroidOS_Joye.CBTMA」、「AndroidOS_Coon.PA」、「AndroidOS_HiddenApp.MSA」、「AndroidOS_Clicker.OPSA」、「AndroidOS_FakePkmon.A」などの検出名で検出いたします。

※調査協力:林憲明(シニアスレットリサーチャー)、日本リージョナルトレンドラボ(RTL)