2016年に入り、ランサムウェアが一層の猛威を振るっていますが、その裏で国内ネットバンキングを狙うオンライン銀行詐欺ツールも活発化が見られています。トレンドマイクロではこの 5月末以降、オンライン銀行詐欺ツール「URSNIF(アースニフ)」の電子メール経由での拡散を国内で確認しました。トレンドマイクロの調査では、今回拡散している「URSNIF」(別名:GOZI)では、地方銀行などの中小金融機関を中心に 40件弱の国内ネットバンキングを狙うものも確認されています。

|

■拡散の主体はメール経由

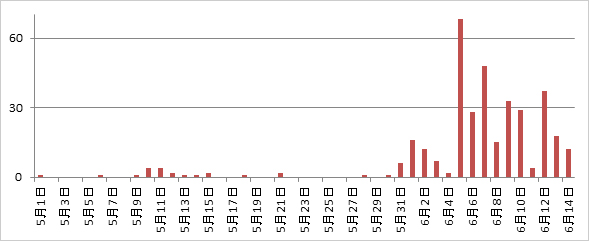

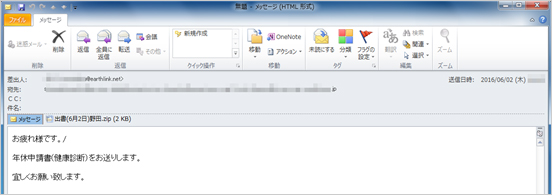

検出台数の推移をみると、オンライン銀行詐欺ツール本体である「TSPY_URSNIF」の国内での検出は 6月に入り急増していることがわかります。この検出台数急増に関わる主な拡散経路は、マルウェアスパムが中心です。トレンドマイクロでは最終的に「URSNIF」の拡散を行う多種多様なマルウェアスパムを確認しており、5月末以降本稿執筆時の 6月13日まででその数は合わせて 3万件以上となっています。中でも「年休申請」を偽装したメールは 6月1日から 6月7日前後まで拡散が確認され、トレンドマイクロが確認しただけでもおよそ 2000通が出回っていました。

|

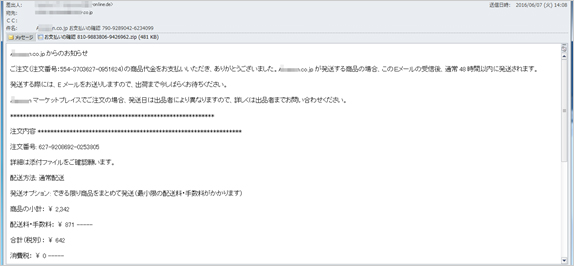

これ以外にも、「請負契約書」、「年次運用報告書」、「算定届出書」、「状況一覧表」、ネット通販からの「支払確認」など、様々な名目の文書を表す件名や本文のマルウェアスパムが確認されています。

|

いずれも直接の添付ファイルは ZIP圧縮ファイルとなっており、圧縮ファイル内には不正プログラムとしてスクリプトファイル(拡張子.js)もしくは実行可能ファイル(拡張子.exe、.scrなど)が含まれています。受信者が添付ファイルをオープンすることで不正活動が開始されます。今回確認されたものでは実行可能ファイルの場合、受信者に文書ファイルであると誤解させるために、二重拡張子や RLO(※)のような拡張子偽装の手法が使われていました。

-

※RLO:文字列右から左に読む形式にするための Unicode制御記号(Right-to-Left Override)を利用して、ファイル形式を誤解させようとする手口。例えば、FILENAMEcod.exeというファイル名に RLO制御記号を入れることにより、表示上はFILENAMEexe.docとなり、実行ファイルを Wordファイルであるかのように誤解させることができる

■添付ファイルから見る以前の攻撃との関連性

添付ファイルとして侵入する不正プログラムとしては「NEMUCOD」、「BEBLOH」、「PAWXNIC」と言ったダウンローダが確認されており、最終的に「URSNIF」がダウンロードされ感染し、ネットバンキングを狙う活動を開始します。ここで注目されるのが「BEBLOH」と「PAWXNIC」です。「PAWXNIC」は2月に確認された日本郵政を騙るマルウェアスパムなどの事例で使用され、その際は最終的に別のオンライン銀行詐欺ツールである「ROVNIX」を侵入させていました。また「BEBLOH」は3月以降にオンライン銀行詐欺ツールの本体として使用されていましたが、今回では単なるダウンローダとして「URSNIF」を侵入させるために使用されています。

今回、国内ネットバンキングを狙う活動が確認された「URSNIF」も2007年以前から存在するバックドア型不正プログラムファミリーです。2012年には海外のネットバンキングを狙う活動でオンライン銀行詐欺ツールとして使用されたことが確認されています。そもそもネットバンキングを狙う脅威の代名詞的存在である「ZeuS(ZBOT)」自体が元はボットでした。そして2016年に入り「ROVNIX」、「BEBLOH」と以前から存在するボット/バックドア型不正プログラムが国内ネットバンキングを狙うオンライン銀行詐欺ツールとして利用されるケースが目立っており、今回「BEBLOH」はもともとのバックドアの機能として使用されたということかもしれません。

このような利用される不正プログラムの共通点から考えると、これまで「ROVNIX」や「BEBLOH」を使用して国内ネットバンキングを狙ってきたサイバー犯罪者グループが、使用するツールを「URSNIF」に変えてきた、という可能性が見えてきます。もしくは、マルウェアスパムの送信を依頼されたグループが同じなためにダウンローダの共通点が見えているだけで、背後にいるサイバー犯罪者グループは異なるのかもしれません。これについてはさらなる調査を待つ必要があります。いずれにせよ、サイバー犯罪者が日本のネットバンキングを狙う新たな攻撃を実施したことは間違いありません。

■Web経由の拡散も同時に確認

今回の「URSNIF」の事例では Web改ざんから脆弱性攻撃サイト(EKサイト)へ誘導する「正規サイト汚染」による Web経由の拡散も確認されています。トレンドマイクロの調査では、5月24日前後から 6月10日までの間に、国内の中小中堅企業や学校などの法人サイト 160件が改ざんされたことを確認しています。これらの改ざんサイトを経由して、国内から合わせて 1万5000アクセス以上が EKサイトへ誘導されていたこともわかっています。一般的に同一の不正プロラムの拡散はメール経由か Web経由のどちらかの攻撃に偏ることが多く、今回の「URSNIF」のように、メール経由の拡散と Web経由の拡散が数万以上の規模で同時期に確認されることはあまりないことと言えます。今回の「URSNIF」の背後にいるサイバー犯罪者は、国内での大規模拡散を狙って複数経路の攻撃を行ったものと推察されます。

■情報詐取対象の国内ネットバンキング

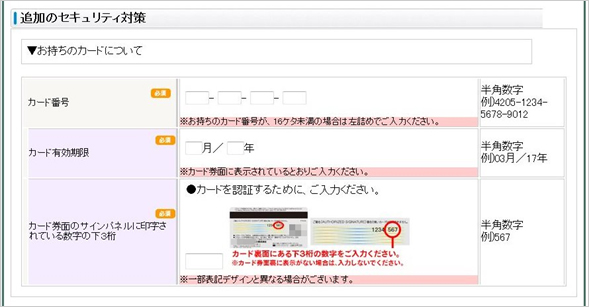

昨今のオンライン銀行詐欺ツールでは遠隔操作サーバ(C&Cサーバ)から入手した「設定データ」により、情報詐取対象のネットバンキングサイトが決定されます。トレンドマイクロの調査によれば、今回の「URSNIF」の事例の中では 40前後のネットバンキングサイトを情報詐取対象としているものがあることが確認できました。情報詐取対象となった金融機関の内訳の例としては以下のようなものがありました。

| 対象ネットバンキング種別 | 件数 |

| 地方銀行サイト | 17 |

| 共同化システム | 4 |

| 都市銀行 | 2 |

| その他金融機関 | 2 |

| ネット銀行 | 2 |

| 信販会社(クレジットカード) | 10 |

これを見ると、地方銀行や共同化システム(比較的小規模の金融機関が共同で利用するシステム)など、攻撃者が比較的小規模の金融機関をこまめに攻撃対象に入れていることがわかります。これは、オンライン銀行詐欺ツールへの対策が進みにくい中小規模の金融機関の方が、自身の攻撃が成功しやすいことをサイバー犯罪者が意識しているものと推測されます。

|

■被害に遭わないためには

オンライン銀行詐欺ツールなどの不正プログラムは一般的に、電子メール経由かWeb経由で PC内に侵入します。そもそもの侵入を止めるため、この 2つの経路での侵入を検知する対策製品の導入も重要です。

電子メール経由での拡散に関しては、添付ファイルを安全なものであるかのように受信者に錯覚させるクリックさせる手口が常套化しています。このような手口を認識することで、アイコンやファイル名などの条件から不審な添付ファイルに気づき、ひいては不正プログラムの感染を防ぐことができます。受信者を騙す手口は常に変化していきますので最新の攻撃手口を入手し、安易に添付ファイルを開かないよう注意してください。このようなマルウェアスパムの攻撃は、1回の攻撃では長くても数日のうちにメールの拡散が終了し、またインターバルを置いて異なる内容のメールが送信されることを繰り返しています。メールの内容は常に変化していくため、件名や本文のみに着目したメールフィルタリングでの対策は効果があまり期待できません。それよりも添付ファイルに着目し、実行可能形式ファイルやスクリプトファイルなど、攻撃に利用されやすいファイル形式の条件でフィルタリングする手法が有効です。

また、Web経由の侵入では脆弱性を利用した「見ただけで感染」する手法が中心となっています。改ざんサイトや不正広告から脆弱性攻撃サイト(EKサイト)へ誘導し、Flash Player、Internet Explorer、Java など Web閲覧の際に利用される技術の脆弱性を攻撃します。このような攻撃に対しては、脆弱性対策が最も効果的です。そもそも攻撃者が利用する脆弱性がアップデートにより修正されていれば、被害を受けることもありません。Windowsアップデートはもちろん、Adobe製品、Java のアップデートを欠かさず行ってください。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「ファイルレピュテーション(FRS)」技術により「TSPY_URSNIF」などとして検出します。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。今回の「TSPY_URSNIF」では既存の挙動監視により検知できたことを確認しています。

今回の攻撃で確認されたマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。また、添付ファイルについては「FRS」での検出の他、サンドボックス技術による動的解析により侵入時点で検出未対応の不正プログラムであっても警告し、ブロックすることが可能です。「InterScan Messaging Security as a Service」、「Cloud Edge」などのメール対策製品では特に ERS技術と FRS技術を合わせ、危険な電子メールの着信をブロックします。また、「Deep Discovery E-mail Inspector」では特にサンドボックス技術により危険な添付ファイルを含む電子メールの着信をブロックします。

今回の攻撃で確認された不正プログラムがアクセスする不正サイトについては、「Webレピュテーション(WRS)」技術でアクセスをブロックしています。EKサイトやダウンロードサイトなど不正プログラムの拡散に使用される不正サイトや、不正プログラムが活動開始後にアクセスする遠隔操作サーバ(C&Cサーバ)を WRS技術でブロックすることにより、不正プログラムの侵入や被害の拡大を抑えられます。「InterScan Web Security Virtual Appliance」、「Cloud Edge」などのゲートウェイ製品では WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末からの不正サイトへのアクセスをブロックします。

また、ネットワーク内の不審な通信に早期に気づくことにより、全体的な被害を軽減させることが可能です。トレンドマイクロのネットワーク監視ソリューション「Deep Discovery E-mail Inspector」ではネットワーク内に侵入した不正プログラムの通信を検知し、感染端末の存在を早期に警告します。

本記事で言及している「URSNIF」については日本サイバー犯罪対策センター(JC3)からも以下の注意喚起がなされています:

調査協力:日本リージョナルトレンドラボ(RTL)