エクスプロイトキットに関しては、タイミングがすべてです。最新の更新プログラムを適用していない数多くのユーザを狙って、エクスプロイトキットは更新プログラムが公開されたばかりの脆弱性やゼロデイ脆弱性を頻繁に突いて攻撃に利用します。トレンドマイクロは、エクスプロイトキットが現在利用している 2つの脆弱性を確認しました。そのうちの 1つは、「Pawn Storm作戦」の最近の攻撃で利用された Adobe Flash Player のゼロデイ脆弱性です。もう 1つは、バージョン 18.0.0.232 までの Adobe Flash Player に影響を与えるもので、弊社は現在 Adobe と協働して、この脆弱性の CVE番号を確認しています。

弊社は、2015年10月28日以降、これらの 2つの脆弱性が、「Angler Exploit Kit(Angler EK)」と「Nuclear Exploit Kit(Nuclear EK)」の 2つのエクスプロイトキットに利用されていることを確認しました。

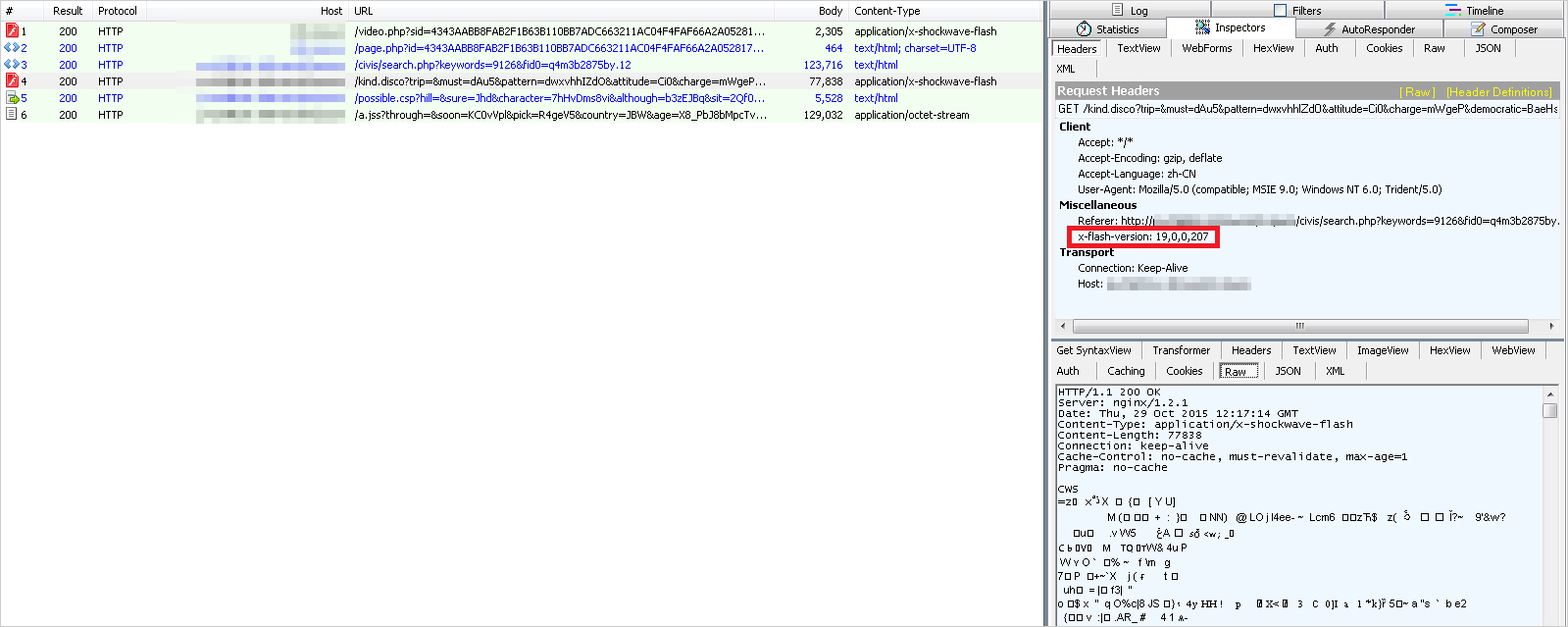

図1:「CVE-2015-7645」を利用する Angler EK(SAZファイル)

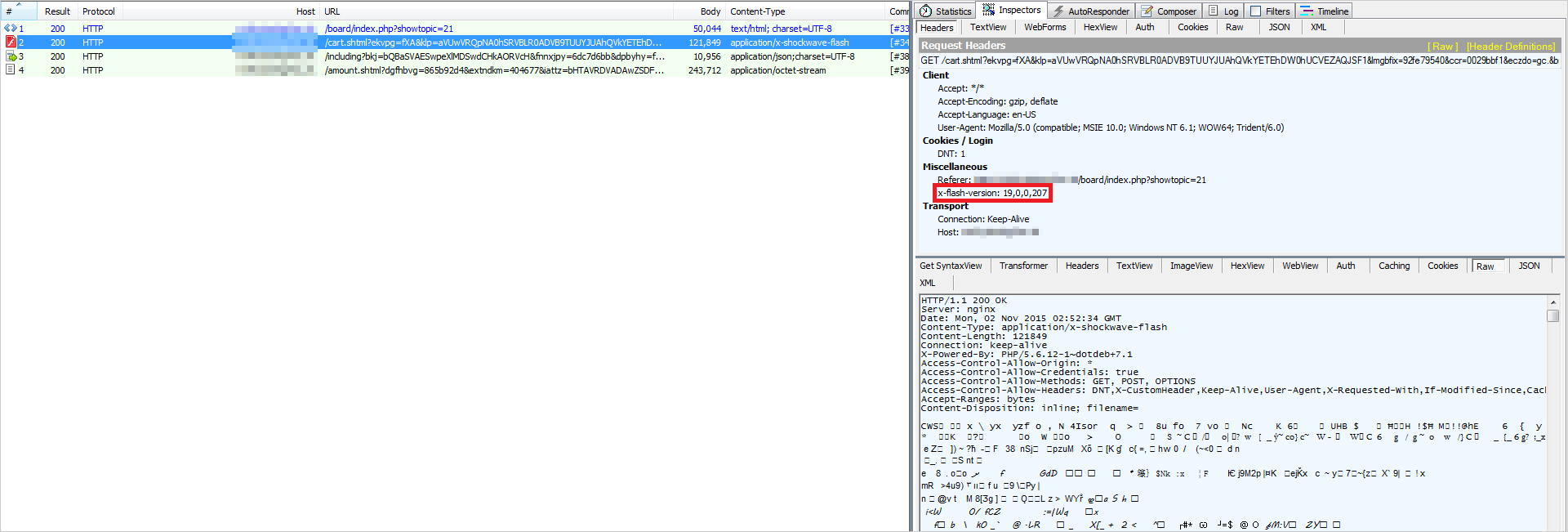

図2:「CVE-2015-7645」を利用する Nuclear EK(SAZファイル)

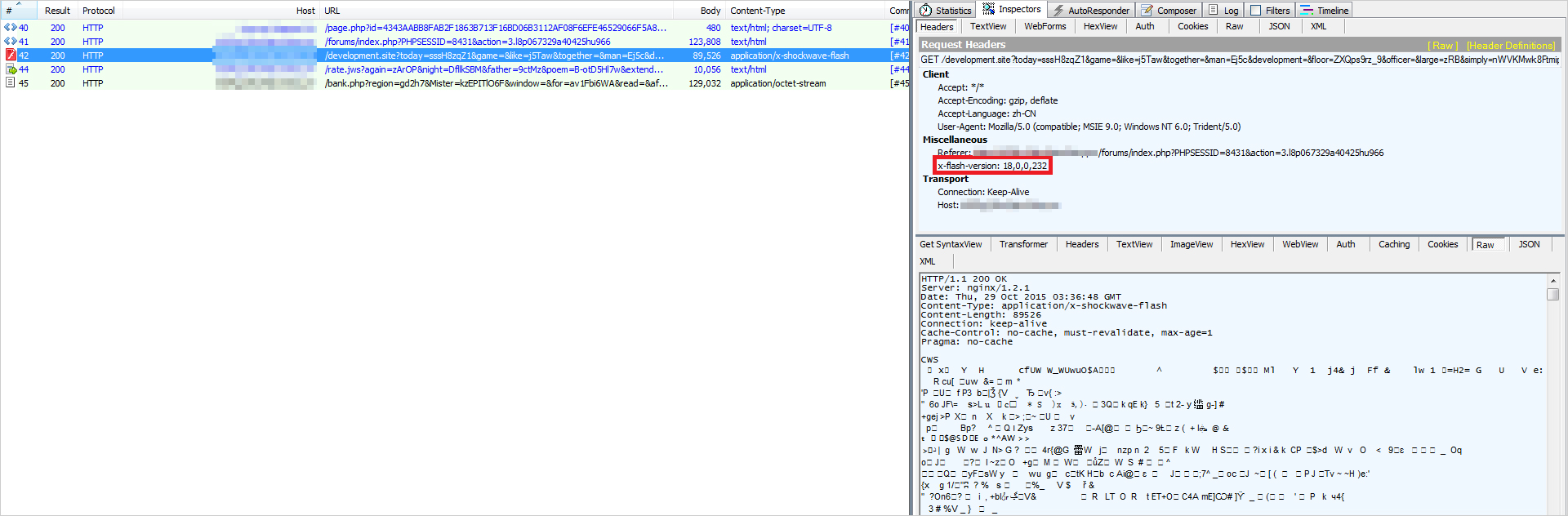

図3:脆弱性(CVE未採番)を利用する Nuclear EK(SAZファイル)

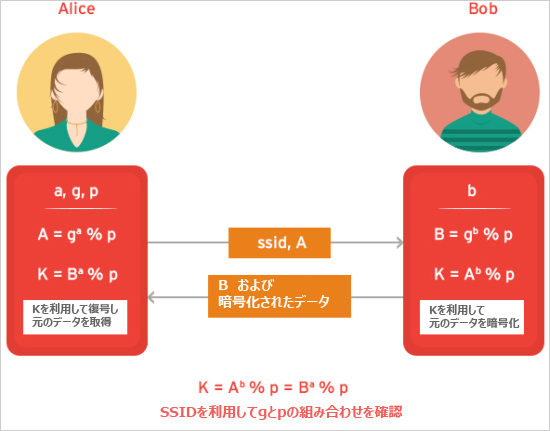

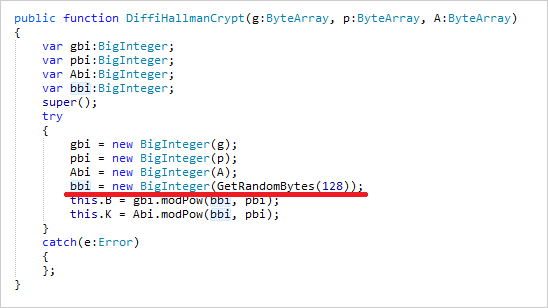

■ディフィー・ヘルマン鍵交換プロトコルの悪用

弊社の最新の調査で、この 2つのエクスプロイトキットは「ディフィー・ヘルマン鍵交換(DH鍵交換)」を悪用しており、前回本ブログで報告した手法に若干の変更を加えていることが判明しました。これは、ネットワークトラフィックを隠ぺいし、特定のセキュリティ対策製品を回避するためです。

この変更は、セキュリティリサーチャーによる鍵交換の解析をより困難にする目的で行われました。Angler EK は、DH鍵交換プロトコルの利用を以下のように変更しました。それにより、これまで比較的解析しやすかったプロセスに難読化が加えられました。

- g および p がクライアントからサーバに送信されない代わりに、g と p の組み合わせを特定する SSID が送信される

- ランダムな鍵 K は 16バイトでなく、128バイトとなる。128バイトの鍵を利用した場合、暗号化されたデータを元のデータに復号するのがより困難となる

図4:SSID を利用して g と p の組み合わせを特定する DH鍵交換プロトコル

図5:128バイトの鍵であることを示すコードの例

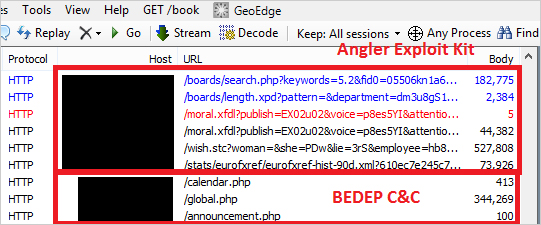

■複数の不正プログラムをダウンロード

これらのエクスプロイトキットは、複数の不正プログラムをユーザの PC にダウンロードします。弊社では、最終的な不正活動を実行する不正プログラムとして、「BEDEP」と「CryptoLocker」が同時にダウンロードされる事例を確認しました。また、バックドア型不正プログラム「ROVNIX」と Cryptoランサムウェア「TeslaCrypto」や「CryptoWall」、また情報窃取型不正プログラム「KASIDET」がユーザの PC にダウンロードされる事例も確認しています。

図6:「BEDEP」の C&Cサーバの活動

弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」のフィードバックによると、Angler EK の活動は 10月前半の週で活発だったことを示しています。おそらく、エクスプロイトキットのトラフィック量を以前のレベルまで上げるためにこれらの脆弱性を追加したと考えられます。日本、米国、そしてオーストラリアのユーザが、最も影響を受けたユーザでした。

■トレンドマイクロの対策

トレンドマイクロ製品をご利用のユーザは、この脅威から守られています。弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」のサンドボックスや「Script Analyzer」エンジンにより、他のエンジンやパターンの更新がなくても、この脅威をその挙動で検出することができます。

また、トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro Virtual Patch for Endpoint」をご利用のお客様は、以下のフィルタを適用することにより、「Pawn Storm作戦」で利用された Adobe Flash Player の脆弱性を利用した攻撃から保護されます。

- 1007119 – Identified Malicious Adobe Flash SWF File

今回の Adobe Flash Player のエクスプロイトおよび不正プログラムに関連する SHA1ハッシュ値は以下のとおりです。

- 0e05229784d993f1778bfc42510c1cd2d90f3938

- 4cf3361c750135eaa64946292ea356f4a75b9b1c

- 56a96c79b027baa70fc5f388412c6c36e4aa3544

- 600fd58cdd0d162dd97be1659c5c0c4b9819e2e3

- 69143d6bd45f99729123531583c54740d6be190d

- af6c40b12e5cd917bb02440d8f3db85c649b8ba9

- c332856b0b85b06235c440c4b1d6a48afdf9775b

- f6b6287240323f914bd0c7ddf768d850d8002592

- 38c9e213b9d762fd128f0a1b838a175555f69249

- 2fe04527a10aa6aa5ec9e7f6ebd820fd91d94965

参考記事:

- 「Angler and Nuclear Exploit Kits Integrate Pawn Storm Flash Exploit」

by Brooks Li and Joseph C. Chen(Threats Analysts)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)