Microsoft は、2015年9月の定例セキュリティ情報で 12件の更新プログラムを公開しました。その内訳は、「緊急」が 5件で「重要」が 7件となっています。今回の「緊急」の更新プログラムには、Internet Explorer (IE)用の累積的なセキュリティ更新プログラム「MS15-094」と、Microsoft Edge 用の累積的セキュリティ更新プログラム「MS15-095」が含まれています。これらの更新プログラムは、ユーザが IE もしくは Microsoft Edge から特別に細工された Webサイトにアクセスすると、攻撃者が遠隔からコード実行できる不具合を修正します。

Adobe もまた、修正プログラム「APSB15-22」を公開しました。これは、Adobe Shockwave Player に存在する脆弱性を修正します。Adobe のセキュリティ情報によると、この修正プログラムは、攻撃者が感染PC を制御する恐れのある深刻な脆弱性に対処します。

■脆弱性「CVE-2015-2509」の検証

Microsoft が公開した「重要」のセキュリティ更新プログラム「MS15-100」は、Windows Media Center に存在する脆弱性「CVE-2015-2509」を修正します。この脆弱性は、「Hacking Team」の情報漏えい事例で確認されたゼロデイ脆弱性の 1つで、これまで未公開だったゼロデイ脆弱性に関連しています。トレンドマイクロはこの脆弱性を確認し、Microsoft に報告しました。

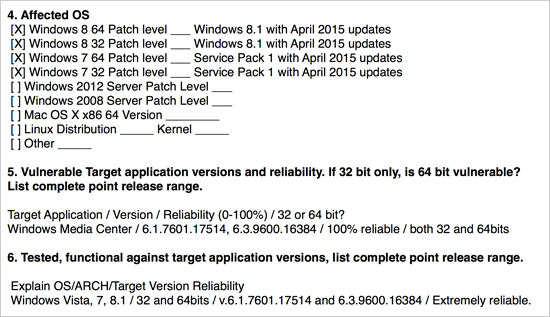

図1 の Eメールから、この脆弱性を突くエクスプロイトコードは、Windows Media Center の最新バージョンに最も有効であることが分かります。

図1:「Hacking Team」の情報漏えい事例で確認された Eメール

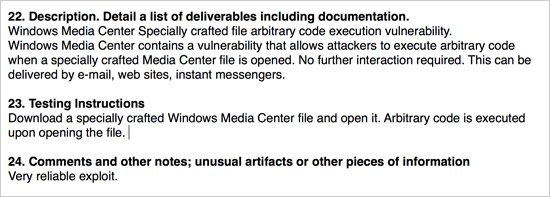

図2 でこの Eメールの詳細がさらに確認できます。細工された Windows Media Center のファイルは、Eメールや Webサイト、またインスタントメッセンジャ(IM)など、さまざまな手法で送信されます。一度ユーザがファイルを開封すると、何もしなくても脆弱性が利用されます。

図2:脆弱性「CVE-2015-2509」の詳細

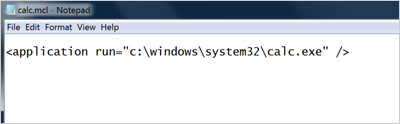

なお、Windows Media Center のファイルの拡張子は「MCL」です。MCLファイルはメモ帳を利用して簡単に作成することができます。弊社は、図3 のように Windows の電卓を起動させる指示が含まれた MCLファイルを作成しました。

図3:MCLファイルの例

弊社は「Proof-of-concept(PoC、概念実証型エクスプロイト。実際に有効な攻撃ができることを実証している攻撃コード)」を作成し、Microsoft に提出しました。その後、同社は 9月の定例セキュリティ情報でこの脆弱性を修正する更新プログラムを公開しました。

Hacking Team から漏えいした情報は、すでに 1カ月以上インターネット上で公開されており、今後この脆弱性を利用した攻撃が実行される可能性があります。ユーザは、身元が保証されていない送信者からの MCLファイルは特に開封しないようにして下さい。

また、Microsoft および Adobe から公開された最新の修正プログラムは、直ちに適用することを強く推奨します。さらに、弊社の「Threat Encyclopedia」でも今回のセキュリティ情報の詳細がご覧いただけます。

■トレンドマイクロの対策

トレンドマイクロのサーバ向け総合セキュリティ製品「Trend Micro Deep Security(トレンドマイクロ ディープセキュリティ)」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」をご利用のお客様は、以下のフィルタを適用することにより、問題のゼロデイ脆弱性を利用した攻撃から保護されます。

- 1007029 – Microsoft Windows Journal Remote Code Execution Vulnerability (CVE-2015-2513)

- 1007025 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2486)

- 1007024 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2485)

- 1007030 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2491)

- 1007026 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2487)

- 1007041 – Microsoft Internet Explorer Information Disclosure Vulnerability (CVE-2015-2483)

- 1007050 – Microsoft Office Memory Corruption Vulnerability (CVE-2015-2521)

- 1007051 – Microsoft Office Memory Corruption Vulnerability (CVE-2015-2523)

- 1007049 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2501)

- 1007039 – Microsoft Graphics Component Buffer Overflow Vulnerability (CVE-2015-2510)

- 1007043 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2492)

- 1007046 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2499)

- 1007044 – Microsoft Internet Explorer Scripting Engine Memory Corruption Vulnerability (CVE-2015-2493)

- 1007048 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2500)

- 1007047 – Windows Media Center Remote Code Execution Vulnerability (CVE-2015-2509)

- 1007045 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2498)

- 1007028 – Microsoft Internet Explorer Memory Corruption Vulnerability (CVE-2015-2490)

- 1007040 – Microsoft Office Memory Corruption Vulnerability (CVE-2015-2520)

- 1007052 – Microsoft Windows OpenType Font Parsing Vulnerability (CVE-2015-2506)

■脆弱性情報公開までのタイムライン

弊社は、今回の脆弱性「CVE-2015-2509」を Microsoft に報告しています。以下はその詳細です。

- 7月18日:脆弱性について Microsoft に連絡

- 8月8日:Microsoft は脆弱性を確認

- 9月8日:この脆弱性に対する更新プログラムを公開

参考記事:

- 「Windows Media Center Hacking Team Bug Fixed in September 2015 Patch Tuesday」

by Kenney Lu (Threats Analyst)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)