2014年11月5日(米国時間)、OS X搭載の PC および iOS端末の両方に影響を与える不正プログラム「WireLurker」が確認されたことが報告されました。この新たな不正プログラムは、Mac OS X上で活動すると同時に、感染PC に USB接続された iPhone、iPad などの iOS端末へも感染を広げます。特に、「JailBreak(脱獄)」していない安全であるはずの iOS端末へも感染を広められることが大きく注目されています。 各メディア機関も相次いでこの新しい不正プログラムについて報道していますが、その危険性が必要以上に誇張されているケースもあるようです。 本プログでは、この「WireLurker」という新しい脅威について理解すべき点、および、この脅威への対策を解説します。

■「WireLurker」について注視すべき 4項目

- 現時点では危険性はゼロ

まずはじめに、「WireLurker」にはすでに対策が取られており、現在も危険性のある脅威とは言えません。「WireLurker」の各亜種は、すでに OS X によってブロックされており、また、不正プログラムがアクセスするコマンド・アンド・コントロール(C&C)サーバもまたオフラインとなっています。また、今回の攻撃を可能にする不正なデジタル証明書も、Apple により無効となっています。現時点で「WireLurker」自体に注意を払う必要はほとんどありません。真に注意すべきは今後同様の攻撃が登場する可能性です。 - Mac PC への感染源は、トロイの木馬化したソフトウェア

「WireLurker」の Mac への感染拡大において、新たな脆弱性は使われていません。その感染源は海賊版ソフトウェアでよく見られる、改ざんされ不正プログラムを埋め込まれた(トロイの木馬化)ソフトウェアと確認されています。海賊版ソフトは、長年にわたり、不正プログラムを拡散させる手段として常とう化しています。トレンドマイクロ製品では、これらの Mac OS X 向け不正プログラムを「OSX_WIRELURK.A」として検出します。 - iOS端末への感染は「プロビジョニングプロファイル」を悪用

iOS端末に不正プログラムを移動させる手段としては、企業が「社内用アプリケーション」として独自の iOSアプリを配布する際に使用する「プロビジョニングプロファイル」が悪用されています。一般に社内用アプリケーションを配布する際には、Developer Programメンバーシップのエージェントまたは管理者がプロビジョニングプロファイルを設定、同時に作成した「配布証明書」で正当性を照合します。しかし、トロイの木馬化したアプリがこのプロビジョニングプロファイルと共にリパッケージされることで、この照合システムを悪用して iOS端末にインストールされます。この「プロビジョニングプロファイル」の悪用により iOS端末を狙う攻撃は、過去にも何度か確認されています。2014年9月末に開催されたセキュリティカンファレンス「Virus Bulletin」では、このシステムを悪用して、脱獄していない iOS端末上でバックドア機能を備えた不正プログラムを密かにインストールされる様子が実演されました。Apple が、この iOS端末管理の問題点を適切に対応しなければ、今回のような攻撃が再発する可能性は大きいでしょう。 - iOS上での不正活動は限定的

上述の通り、「WireLurker」は脱獄していない iOS端末への感染の恐れがあることで注目を浴びました。しかし、トレンドマイクロによる解析の結果、iOS端末上での不正な活動は確認できませんでした。脱獄した端末上のみでバックドア活動が行われます。また、企業向け「プロビジョニングプロファイル」による端末へのインストールでは、ポップアップ通知でユーザに許可を要求するため、利用者に気づかれずに感染することはありません。脱獄していない端末上でも、サンドボックス内で実行されるため、問題のアプリが連絡先や位置情報、他の個人情報にアクセスするには許可が必要となります。トレンドマイクロでは、脱獄した iOS端末に感染する問題のアプリを「IOS_WIRELURKER.A」として検出します。

今回の「WireLurker」の登場で、Mac製品や iOS端末を使用するユーザも、Windows や Android端末ユーザ同様に、安全を怠るとオンライン上の脅威にさらされるということが証明されました。素性の知れないソフトウェアや海賊版ソフトウェアを使うことは、PC や端末を脅威にさらすことであることを念頭においてください。

なおトレンドマイクロでは、OS X および iOS を狙う「WireLurker」を確認してまもなく、Windowsユーザを狙う同様の不正プログラムを確認しており、「TROJ_WIRELURK.A」として検出します。

■「WireLurker」から iOS端末および OS X搭載PC を保護する方法

各 Apple製品をご使用のユーザは、自身の PC および iOS端末が「WireLurker」に感染していないか以下の手順で確認できます。

- Macユーザ:

ご使用の Mac上に存在する以下実行中のデーモンを確認してください。 - /Library/LaunchDaemons/com.apple.globalupdate.plist

- /Library/LaunchDaemons/com.apple.machook_damon.plist

- /Library/LaunchDaemons/com.apple.itunesupdate.plist

- /Library/LaunchDaemons/com.apple.watchproc.plist

- /Library/LaunchDaemons/com.apple.periodic-dd-mm-yy.plist

- /Library/LaunchDaemons/com.apple.systemkeychain-helper.plist

- /Library/LaunchDaemons/com.apple.MailServiceAgentHelper.plist

- /Library/LaunchDaemons/com.apple.appstore.plughelper.plist

- 脱獄した iOS端末:

「Secure Shell(SSH)」を用いて端末に接続して、以下のファイルが存在するかどうか確認してください。 - /Library/MobileSubstrate/DynamicLibraries/sfbase.dylib

- 脱獄していない iOS端末:

- 不審なアプリをインストールしていないか確認する

- 設定>一般>プロファイルを選択。不審なプロファイルがないか確認する

また、ご使用の Apple製品を保護するために以下の方法をご参考ください。

- iOS端末を脱獄しない

- ご使用の Mac製品および iOS端末を常に最新の状態にしておく

- 海賊版ソフトウェアやアプリは使わない。ソフトウェアの入手は App Store 経由で行う

- ご使用の Mac製品にセキュリティ製品のインストールをし、常に最新の状態にする。

- ご使用の iOS端末に接続する PC は、自身が信用する PC のみとする。

- 各企業独自のアプリをインストールする際のリクエストに最新の注意を払う。信用できる参照元のみから端末上にインストールできるように許可する。

- ご使用の iOS端末上の「設定>一般>プロファイル」上で不審なプロファイルを削除する。

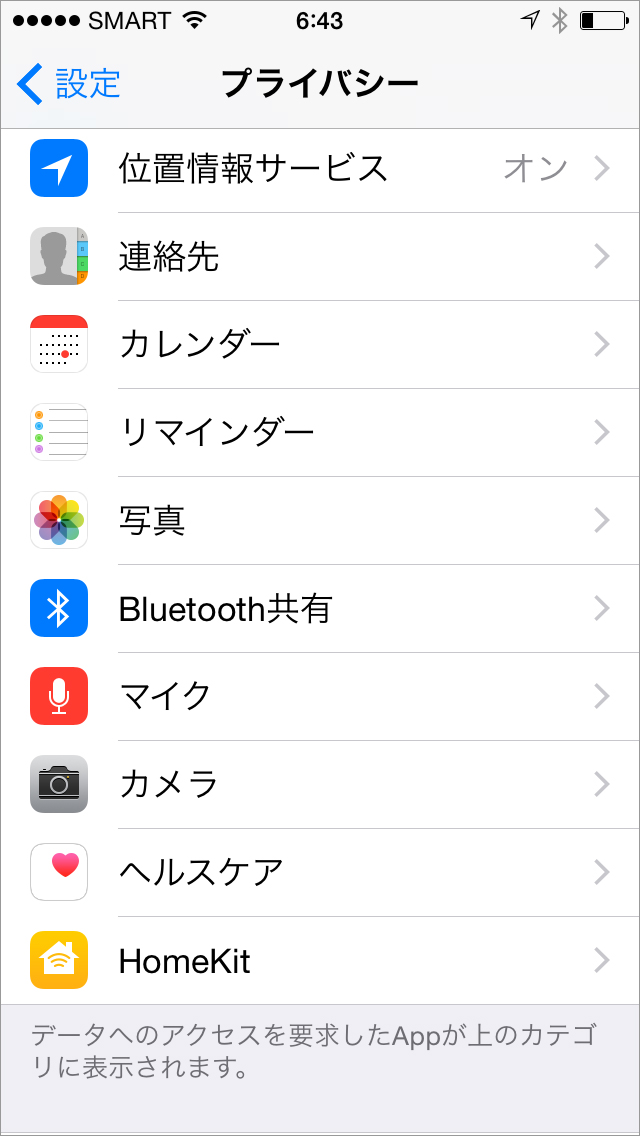

- ご使用の iOS端末上の「設定>プライバシー」を選択。インストールしているアプリがカメラアプリや連絡先、マイク、位置情報、他の個人情報にアクセスしていないか確認する。

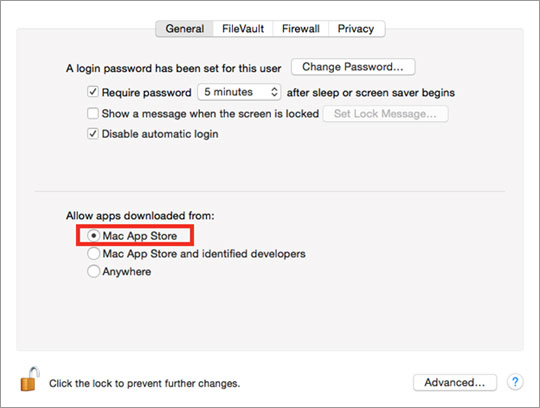

図1:「システム環境設定」>「セキュリティとプライバシー」を選択。「ダウンロードしたアプリケーションの実行許可で「Mac App Storeからのアプリケーションのみを許可」のオプションにチェック

図2:「設定>一般>プロファイル」を選択。不審なプロファイルを確認

図3:設定>プライバシー」を選択。カメラアプリや連絡先、マイク、位置情報などに不必要なアクセスがないか確認

また、Apple の「iOS Developer Enterprise Program」に参加している企業ユーザは、以下の手順でセキュリティ強化を講じてください。

- プライベート鍵 を適切に管理してください。

- プライベート鍵にアクセスできる権限を持つ従業員を必要最低限にしてください。

- プライベート鍵にアクセスできる権限を持つ従業員が退職または異動した際には、権限の変更を怠らず、必ずアクセス不可にしてください。

- 万が一プライベート鍵が不正使用された疑いが見つかった場合、直ちにそのデジタル証明書を無効にしてください。

デジタル証明書を無効にする対応は非常に重要です。というのも、窃取されたデジタル証明書を悪用する不正プログラムは既に何度も確認されているからです。万が一、企業のデジタル証明書が失われた場合、攻撃者は、この証明書を悪用して、自身の不正活動に悪用するのは間違いありません。こうした事態が発生した場合、企業評価が傷つけられるだけでなく、この事態を復旧する費用に多くを費やす恐れがあります。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション」技術により、上述の不正プログラムを検出し、削除します。

特に、Mac OS向けセキュリティ対策製品としては「ウイルスバスター for Mac」(「ウイルスバスター クラウド」に同梱)を提供しています。

これらの製品や機能を有効にして対策を強化することを、トレンドマイクロでは推奨します。

参考記事:

- 「Staying Safe from Wirelurker: the Combined Mac/iOS Threat」

by Spencer Hsieh (Threat Researcher) - 「Removing Wirelurker from Your iOS or OSX Device」

by Trend Micro

翻訳・編集:船越 麻衣子(Core Technology Marketing, TrendLabs)