2014年4月16日(現地時間)、韓国南西部の珍島沖で起きた旅客船「セウォル号」の沈没事故のニュース [1]は大きな衝撃を与えました。

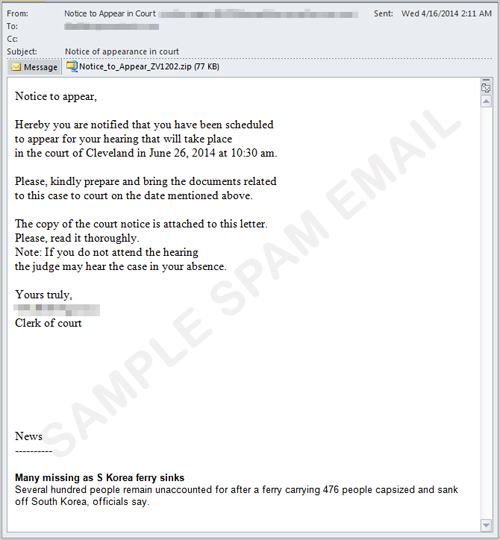

大惨事となった今回の事故に世界が動揺している間にも、サイバー犯罪者はすでに活動を始めていました。トレンドマイクロは、このニュースが世界的に報道されてから数時間も経たないうちに、この事故に便乗したスパムメールを確認しています。図1 のスパムメールでは、沈没事故は「餌」ではなく、メッセージの一部として利用されています。

[2] [2] |

この問題のスパムメールには、旅客船の事故について何も書かれていないように見えます。しかし、本文全体を見ると、一番下にこの事故について言及されていることがわかります。その時々に応じて、関係のありそうな最近の事件やニュースをランダムに追加するこの手法は、Eメールフィルタを回避するために利用されます。

フィルタを回避してスパムメールが届くと、ユーザが頼りにできる防御は、正規のメールとスパムメールを見分けることのできるセキュリティ製品とユーザ自身だけです。図1 では、出廷通知書を示す添付ファイルが含まれています。誤ってこの添付ファイルを開けてしまうと、バックドア型不正プログラムが PC上で実行します。弊社が解析を進めると、この添付ファイルは「BKDR_KULUOZ.SMAL [3]」として検出されるバックドア型不正プログラムであることが判明しました。この不正プログラムによって、サイバー犯罪者は、この不正プログラムのバージョンの更新、ファイルの実行、PCをアイドル状態もしくはスリープ状態にするなどのコマンドを遠隔で実行できます。

「KULUOZ」はボットネット「Asprox [4]」によって拡散することが知られています。「KULUOZ」は、「FAKEAV」や「ZACCESS」などの他の不正プログラムのダウンロードしたり、「Asprox」のコンポーネントのインストールして、感染した PC からスパムメールを送信する可能性があります。さらなる解析の結果、今回の「KULUOZ」の亜種は、ボットネット「Asprox」の一部であることが判明しました。

残念なことに、今回のような事故のニュースは、スパムメールの送信者やサイバー犯罪者が活動を拡大するためのソーシャルエンジニアリングの「餌」 [5]となります。サイバー犯罪者は、より多くの情報を求めるユーザの心理を理解し、最新のニュースを利用します。こうした状況下では、ユーザは安易に Eメールを開封したり、リンクをクリックしてしまいます。

弊社の製品は、このようなスパムメールをフィルタにかけ、不正な添付ファイルの実行を阻止しますが、同時にユーザ側の一番の防御策は知識です。送信者や件名、本文をよく確認し、正規のメールとスパムメールを見分けて下さい。ほとんどのスパムメールは偽のメールアドレスから送信され、目を引くような件名や本文を利用します。スパムメールを見分けられれば、時間の節約になり、個人情報やPCの安全に関する悩みを解消します。

トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network [6]」によって守られています。特に「E-mailレピュテーション [7]」技術により、この脅威に関連する E メールをブロックします。また「Webレピュテーション [8]」技術により、この脅威に関連する不正な Web サイトへのアクセスをブロックします。そして、「ファイルレピュテーション [9]」技術により、上述の不正プログラムを検出し、削除します。

※協力執筆者:Mark Aquino

参考記事:

by Maria Manly [11] (Anti-Spam Research Engineer)

翻訳:品川 暁子(Core Technology Marketing, TrendLabs)