トレンドマイクロでは、iPhone など iOSデバイスをクラッシュさせ強制的に再起動させるファイルを含む URL が、Twitter 上のツイートや各種メッセンジャーのメッセージなどでイタズラ的に拡散されていることを確認しました。このファイルは拡張子が Mov の動画ファイルとして、URL が拡散されています。この URL に iPhone でアクセスすると、内部的に何らかのエラーが発生し強制的に再起動されます。特に iOS7 では再起動前にブルースクリーン状態となることもあります。

トレンドマイクロでは、この動画ファイルの URL について Twitter 上での拡散状況を確認しました。日本でのこの URL を含む最初のツイートは 11月8日の午後 2時ころと考えられます。その後、本稿執筆中の 11月14日午後 5時の時点までで 196件の日本ユーザによるツイートが確認できました。これらの URL を頒布するツイートのほとんどは一般のユーザによるイタズラ的拡散のようです。このように一般のユーザにより拡散される状況は、今年3月に確認されたブラウザクラッシャー(ブラクラ)の URL拡散と同様であり、明確な攻撃の意図を持っていないユーザの行動によっても、脅威が拡散されてしまうことが、再び証明された事例と言えるでしょう。

|

|

|

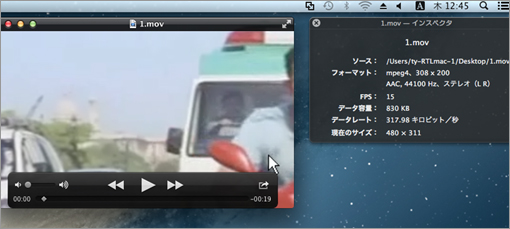

トレンドマイクロではこの再起動を引き起こす Movファイルについて解析を行っています。結果、このファイルは拡張子通り、QuickTime形式の動画ファイルであることが確認できました。Mac OS X上でこのファイルを再生した場合、特に問題なく動画が再生されます。

|

|

|

しかし、より詳細にファイル形式を調べた結果、正しいファイル形式と比較してヘッダ構造が一部欠損している破損ファイルとなっていることもわかりました。このヘッダの破損のため、iOS上では再生できず、再起動を誘発しているものと考えられます。また、このファイルは「FFmpeg」という動画変換エンジンにより、動画形式の変換が行われたファイルであることもファイル内のデータから判明しました。これらの解析から、問題の動画ファイルは明確な脆弱性攻撃の意図をもって作成されたものではなく、何らかの変換エラーにより偶然発生したファイルが悪用されているものと思われます。ただし、このような偶発的なエラー発生の確認から新しいエクスプロイト(脆弱性攻撃コード)が作成される可能性もありますので、注意が必要です。

3月のブラクラ事例同様、今回の事例も結果的に深刻な被害に繋がるものではありませんでした。しかし、ソーシャルメディア上で誘導される URL の先に何が待っているかは、アクセス前にはわかりません。より深刻な被害をもたらす脅威である可能性もあります。iOS デバイスでは不正アプリの可能性が低いこともありセキュリティ上の注意が低くなりがちですが、今後はソーシャルメディア上で頒布される URL について安易にアクセスしないこと、また、不審な URL を安易に他者に広めないことを併せて推奨します。

■トレンドマイクロの対策:

トレンドマイクロでは今回の不正動画ファイルの URL を含め、危険度の高い URL へのアクセス遮断を、Webサイトの危険性評価である WRS(Web Reputation Service)機能により実現しています。WRS機能は「ウイルスバスター クラウド」、Android OS用セキュリティソフト「ウイルスバスターモバイルfor Android」、iOS向け無料ツール「Smart Surfing for iPhone OS」などの製品で提供されています。

これらの製品や機能を有効にして対策を強化することを、トレンドマイクロでは推奨します。

※解析およびリサーチ:林 憲明(Forward-looking Threat Research)および 吉川 孝志(Regional Trend Labs)