オンライン銀行を狙う不正プログラムの多くは、できるだけ多くの被害者または収益を獲得するためにユーザへの感染を無差別に行います。一方そのなかには、特定の地域を選んで感染するものもあります。例えば、以前ブログで紹介したオンライン銀行詐欺ツール「Citadel」の事例では、その対象は主に日本のユーザでした。今回トレンドマイクロは、東ヨーロッパのユーザを対象としていると考えられる一連の攻撃に注目しています。

弊社は、2013年第1四半期において、ウクライナ政府からを装うスピアフィッシングメールを利用した攻撃で、当初標的型攻撃のように見えた事例を調査しました。Eメール自体とその不正活動は、スパムメールの構成要素であると考えられる一方で、その添付ファイルは、標的型攻撃において一般的に用いられる文書ファイルを含んでいました。

そして弊社によるこの一連の攻撃に関する調査から、以下の事柄が明らかになりました。

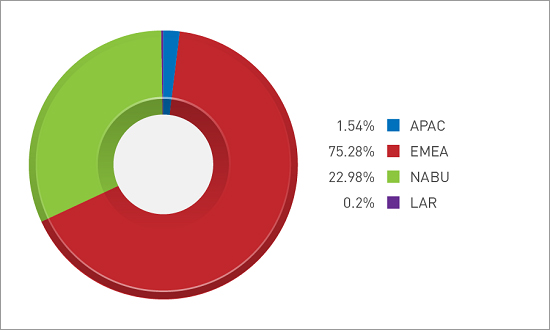

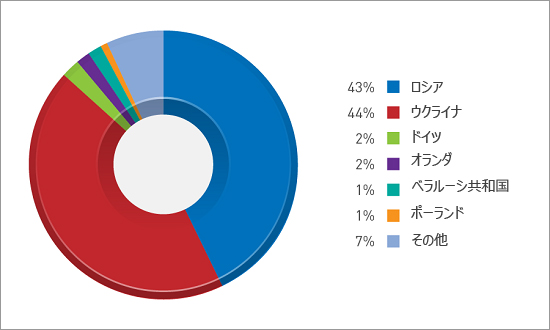

弊社は、この攻撃がどれほどまん延しているかを確認するため、数日の間、「sinkhole」という手法を用いて複数のコマンド&コントロール(C&C)のドメインを調査。そして予想した通り、特にウクライナやロシアといった東ヨーロッパにおいて、被害を受けた IPアドレスの数が最も多かったことが判りました。

|

|

|

|

|

|

弊社の調査は、オンライン銀行を狙う不正プログラムの多くが、米国や英国などの著名な銀行を対象としている一方で、なかにはより局所的でかつ従来とは異なる方法を好むものがあること、そして攻撃者は、アンダーグラウンドで入手可能な複数のツールを使うことによって、自身の企てを成し遂げることが可能になったことを表しています。さらに、サイバー犯罪者たちが常に従来とは違う方法を探求し、攻撃に対する防御に順応していることも示しています。

本調査に関する詳しい情報は、以下のリサーチペーパをご覧ください。

http://www.trendmicro.com/cloud-content/us/pdfs/security-intelligence/white-papers/wp-the-apollo-campaign.pdf

参考記事:

by Jessa De La Torre (Senior Threat Researcher)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)