DNS、正規の Eメール通知、IP、アドレスバーといった形態にかかわらず、これらの偽装は、Webの一般的な脅威の1つとなっています。トレンドマイクロでは、これらの幾度にも渡って繰り返す脅威を過去に確認していますが、2013年 7月中旬、従来とは異なる方法で検出を逃れる「偽装ヘッダ」という手法を確認しました。

偽装ヘッダは、特定のドメインに関連していそうな URL を表示しますが、実際は異なるドメインへ接続されており、多くの場合は不正なドメインが使われています。他の偽装の手法とは異なり、偽装ヘッダは、コンピュータやファイルの変更をせずにネットワークパケットを変更して偽装されます。つまり、不正プログラムがサーバに接続しデータを送信する直前に、リクエストされるヘッダにドメインが新たに追加されます。この挙動については、Jessa dela Torre のリサーチ・レポート「StealRat botnet(英語情報)」において言及されています。

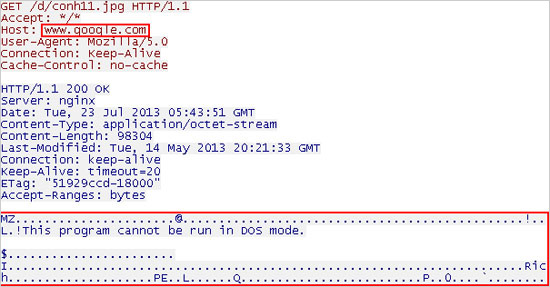

この挙動を実行する興味深い不正プログラムに、不正プログラム「TROJ_RODECAP.SM」があります。下図は、リンク「http://www.google.com/d/conh11.jpg」への「GETコマンド」とダウンロードされたファイルのヘッダを示しています。

|

ネットワークトラフィックの解析から、ドメイン「<省略>.104.93」から応答していることが判明しました。このドメインは、ロシアに拠点を置いており、Google にはまったく接続されていません。そのため要求されたと思われるリンクは、正規のドメインでかつ単に画像ファイルへと誘導するだけのものであるため、ネットワーク管理者は、見逃してしまったり無害なものだと考えてしまうかもしれません。この偽装は、不正プログラムとリモートサーバ間の通信をうまくカモフラージュする方法を備えています。そして、エンドユーザに正体を隠しつつ、最終的に表立ったあらゆる疑いを回避します。

上述のとおり、この手法は、独自の新しい方法でスパムメールを送信するボットネット「StealRat」により利用されます。これらの事象は、どのようにして攻撃者が新たなツールとセキュリティベンダによる検出を回避する手法と共に出現するかを表しています。

参考記事:

by Roddell Santos (Threats Analyst)

翻訳:木内 牧(Core Technology Marketing, TrendLabs)