トレンドマイクロは、2013年6月26日、同月 25日に韓国で発生した大規模なサイバー攻撃について本ブログ上で報告しました。これまでの調査で、この攻撃を実現するにあたっては、正規ソフトウェアの自動更新機能を悪用して「分散型サービス拒否(DDoS)攻撃」を実行する不正プログラムが拡散されていたことが分かっています。、今回、継続して行っている解析の中から、韓国政府関連Webサイトへどのような手法を使って DDoS攻撃が仕掛けられたのかを報告します。

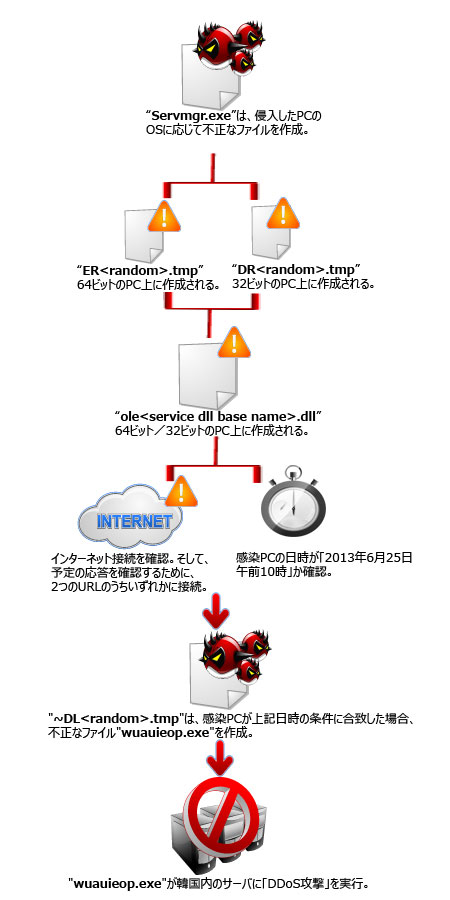

以下は現在判明している政府関連Webサイトへの攻撃の概要です。

| 攻撃日からX日前 | 1. 「SimDisk」など複数のソフトウェアサイトへ侵入し、インストールファイルを不正に改変されたもの(検出名「TROJ_DIDKR.A」)と置き換える |

| 2. 自動更新等のタイミングで各ソフトのユーザ環境に不正プログラムが侵入 | |

| 3. 侵入した不正プログラムは、不正サイトから DDoS攻撃につながる他の不正プログラムをダウンロードし、攻撃日まで潜伏 | |

| 攻撃日 (6月25日午前10時) |

4. あらかじめ設定された攻撃日時(6月25日午前10時)をトリガーに発病し、攻撃ツール(検出名「DDOS_DIDKR.A」)をダウンロード |

| 5. 攻撃ツールは指定された IP(韓国政府関連 WebサイトのプライマリDNSサーバおよびセカンダリDNSサーバ)へ大量の パケット送信し攻撃 | |

| 6. DNSサーバのダウンにより、複数の政府系サイトがアクセス不能状態に陥る |

このトレンドマイクロにおける調査の結果からは、今回の韓国の Webサイトへの攻撃は、あらかじめ周到に準備されており、攻撃目標を完全に特定した攻撃であると結論付けられるでしょう。また、今回の攻撃と、同国で 3月20日に発生したマスターブートレコードを復旧不可能にした大規模サイバー攻撃との類似点も指摘できます。それは、「時限爆弾的機能」です。

3月20日に発生した同国を狙った大規模サイバー攻撃では、3月20日午後2時以前、または同日午後3時以降を攻撃の発症日時となるように設定された不正プログラムが関与していました。そして今回、弊社が確認した DDoS攻撃へとつながる不正プログラムは、6月25日10時以降の日時を条件に、感染PC 上に DDoS機能を備えた不正なファイルを作成し、攻撃を開始します。この「時限爆弾」のごとく設計された仕掛けは、短時間で多大な被害をもたらし、甚大な効果を示しました。

|

|

|

この時限爆弾式攻撃の実体である、DDoS攻撃の手法をより詳細に検証してみましょう。今回の DDoS攻撃では、比較的大きめの パケット(1キロバイト以上)を 2つの IPアドレスに繰り返し送信していました。

攻撃の標的となった 2つの IPアドレスは、複数の韓国政府関連 WebサイトのプライマリDNSサーバおよびセカンダリDNSサーバでした。この攻撃は、直接的には DNSサーバへの攻撃ですが、間接的には韓国政府関連 Webサイトが標的であり、 関連する Webサイトすべてが完全にオフラインになるように意図されていました。Webにアクセスする際、これらのドメインの DNSレコードのキャッシュがなかった場合、ドメインを IPアドレスに変換するために DNS を参照する必要があります。しかし、攻撃によりドメインのネームサーバがオフラインになっているため、IPアドレスへの変換が不可能となります。韓国政府の発表によれば、国務調整室など4つの政府機関のサイトがアクセス不可状態に陥りました。攻撃者は、「致命傷」を狙った限定的な攻撃により、複数の Webサイトをオフラインにさせることができました。

|

|

|

これらのことから、この政府関連Webサイトを狙った攻撃は効果的な攻撃方法を選択していたと言え、攻撃対象を調査するなどある程度以上の準備期間があったことが推測できます。また攻撃者は、複数のソフトウェアユーザに自動的に攻撃ツールを拡散させる手法により、直接的に手を下すことなく簡易に大きな影響を及ぼすことに成功した、とも言えそうです。

トレンドマイクロでは、今回韓国で発生した大規模サイバー攻撃に関する調査を継続しており、新しい情報は本ブログ上で随時発信してまいります。

本ブログで言及したDDoS攻撃に関連する不正プログラムは、「TROJ_DIDKR.A」、「DDOS_DIDKR.A」などとして検出します。また、トレンドマイクロ製品をご利用のユーザは、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によって守られています。特に「Webレピュテーション」技術により、今回の DDoS攻撃に関連する不正な Web サイトへのアクセスをブロックします。また「ファイルレピュテーション」技術により、関連する不正なファイルを検出し削除します。

参考記事:

by Marco Dela Vega (Threats Researcher)

翻訳:船越 麻衣子(Core Technology Marketing, TrendLabs)

【更新情報】

| 2013/07/01 | 16:30 | その後の更なる解析結果を反映した画像を更新しました。 |