| 2012年6月27日~29日にかけて開催された Google の開発者向けイベント「Google I/O 2012 Keynote」によれば、Android OS を搭載した端末(以下、Android端末)用アプリの公式マーケットである「Google Play」に登録されたアプリおよびゲーム数は 60万本を突破したと発表しています。 |

一方で、あまりにも膨大な選択肢ゆえに「アプリの探し方が良くわからない」といった声も聞こえてきます。確実に「選択肢の過多(choice overload)」現象が発生していると言えるでしょう。こんなときに頼りになるのが「口コミ」。自分の興味あるコミュニティに参加し、参加者一人一人がフィルタとなって「手分けして探す」ということは様々な分野ですでに実践されていることでしょう。

今回確認された Android端末を狙った不正プログラムは、こうした「口コミ」のパワーを逆手にとることで、大規模な拡散を狙っているようです。

きっかけは、愛犬家向けに作成されたfacebookページ(ファンページ)に投稿されたメッセージでした。「わんこアプリ発見~w」と親しげなメッセージとともに、Android端末を狙った不正プログラム「ANDROIDOS_FAKEBATTSAVE.A」であるパッケージ「com.m<省略>m.bl.apk」のダウンロードURLが投稿されました。

|

|

|

|

|

|

コミュニティの参加者から投稿されたメッセージであるため、人の警戒心は薄れ、思わずクリックしてしまうのではないでしょうか。また、実名性を掲げている facebook という「場」も、人の警戒心を解く作用を強めているのかもしれません。

ここでは検証のため、実際に「ANDROIDOS_FAKEBATTSAVE.A」をインストールしてみることにしましょう。当初の誘導にあった「わんこアプリ」という誘い文句とは似つかわしくない「電池長持ち」の表示に異変を感じる人もいるかと思います。しかし、好奇心につられ、まずは実行してみたいと思う人も多いのではないでしょうか。

Android端末ではアプリが必要とする権限(パーミッション)を開発者があらかじめ明示し、インストール時に利用者がそれを確認することで危険性を推測できるセキュリティ機構が採用されています。そこで、このセキュリティ機構を使って「ANDROIDOS_FAKEBATTSAVE.A」の危険性を推測してみることにしましょう。インストール画面に表示される権限確認画面からは、「連絡先データの読み取り」項目からアプリがアドレス帳に登録した連絡先の読み取り許可を求めていることが分かります。更に「完全なインターネットアクセス」項目から読み取ったアドレス帳データを外部に送信する可能性があることを推測することができます。

|

|

|

| 「ANDROIDOS_FAKEBATTSAVE.A」が要求するパーミッション |

| android.permission.READ_CONTACTS |

| android.permission.INTERNET |

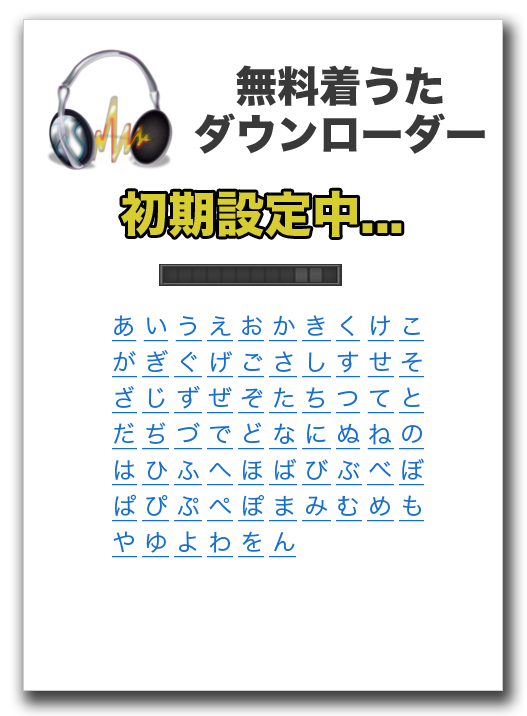

表示されるアイコンはこちら。ヘッドフォンの画像から、音楽系のアプリである可能性を連想させます。

| アイコン |  |

| SHA1ハッシュ値 | BDC253D98AFF6FE451 820E60CA10E2EC17CC545E |

| App Label | 電池長持ち |

| Size | 90,505 Bytes |

| Version | 1.0 |

| SDK | 7 |

| 表1:「ANDROIDOS_FAKEBATTSAVE.A」のアプリ情報 | |

アプリの起動画面はこちら。「無料着うたダウンローダー」との表示、「わんこアプリ」はいったいどうなっているのでしょうか。後の内部解析により明らかとなったことですが、この「初期設定中…」画面は画像ファイルを単に表示しているに過ぎません。このため、攻撃者はあらゆる端末に対して何らかの機能提供することを意図しておらず、単に利用者の興味を引く内容であれば十分と判断した攻撃戦略であったことを推測できます。

|

|

|

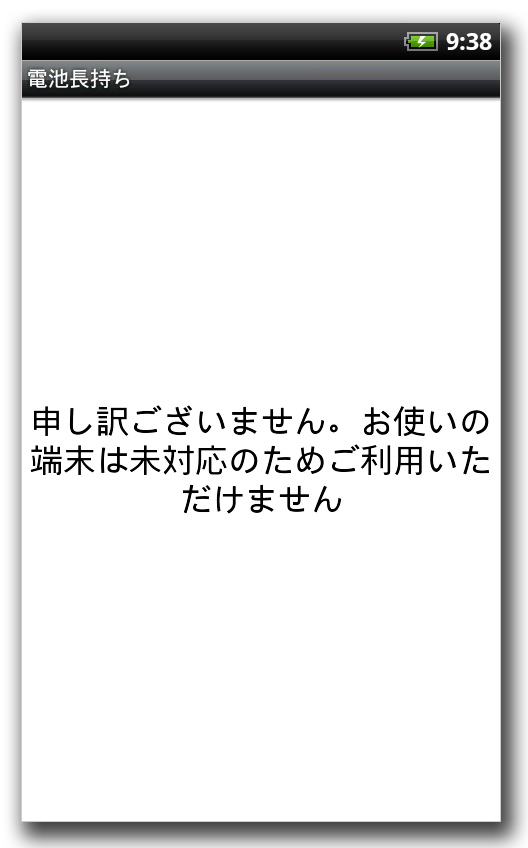

図3 が表示された直後に表示されたのが「申し訳ございません。お使いの端末は未対応のためご利用いただけません」とのメッセージ。アプリが自分の端末に対応していないかのように感じさせるこのメッセージに反応し、アプリのアンインストールを行ったとしても既にアプリ起動の裏側で情報漏えいを終えています。

|

|

|

「ANDROIDOS_FAKEBATTSAVE.A」の内部を解析することで、アプリ起動の裏側で何が行われているのかを明らかにしてみたいと思います。こちらのコードからは、電話番号やメールアドレスなど機微な個人情報を取得していることが読み取れます。

|

|

|

更に調べを進めると取得した個人情報は国内に設置されているサーバ「http://max-b<省略>9.heteml.jp/」で待ち受けている「bl.php」に対し、HTTP POST通信を使って送信していることが確認できました。

|

|

|

■トレンドマイクロ製品は、どのようにしてこの脅威を防ぐことができるか

「ウイルスバスターモバイル for Android」には、「Web脅威対策」機能と呼ばれるパソコン向けの「ウイルスバスター2012 クラウド」と同じ弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」が採用されています。同基盤に採用されている「Webレピュテーション」技術により、攻撃者が誘導する不正プログラムの配布元サイトへのアクセスを未然にブロックします。

また、「不正アプリ対策」機能では、リアルタイムでアプリをチェックし、今回の「ANDROIDOS_FAKEBATTSAVE.A」のような不正なアプリが端末にインストールされるのを未然にブロックします。

今回、当該アプリをトレンドマイクロのモバイルアプリケーションの評価技術「Trend Micro Mobile App Reputation」を使って分析を行いました。評価技術では、「パターンマッチング方式」を使わずとも、モバイルアプリケーションの「不正な挙動の分析」、「プライバシーリスク」、「システムリソース消費量」の3点について自動的に分析・評価することが可能です。

その結果、弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」との連携により、当該アプリを「リスク高」と評価しています。

| 不正な挙動の分析 | リスク高 |

| 表2:「Trend Micro Mobile App Reputation」による「ANDROIDOS_FAKEBATTSAVE.A」評価結果(抜粋) | |