「TrendLabs(トレンドラボ)」では、2012年6月初旬より、プリンタやプリントサーバに大量の印刷ジョブが送信されているという報告を複数受けてきました。この大量の印刷ジョブにより各プリンタが平均 300 ページもの印刷を行い、その結果目的の印刷が遅れるといった現象が引き起こりました。一体、プリンタは何を印刷していたのでしょうか。

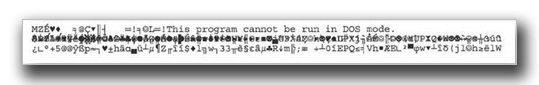

印刷されたのは、以下の様な文字列でした。この文字列は、対象となるコンピュータにインストールされた他の不正プログラムのコードではないかと推測されます。これらの事例において被害にあったコンピュータは、「TROJ_AGENT.BCPC」または「TROJ_PONMOCOP」の亜種に感染しているとみられています。

|

|

|

トレンドマイクロでは、「プリンタウイルス」について、これまで以下のように報告してきました。

・複数の国内企業で被害 - 「プリンタウイルス」にご注意

/archives/5415

・「プリンタウイルス」とは何か

http://about-threats.trendmicro.com/relatedthreats.aspx?

language=jp&name=Understanding%20the%20Printer%20Virus

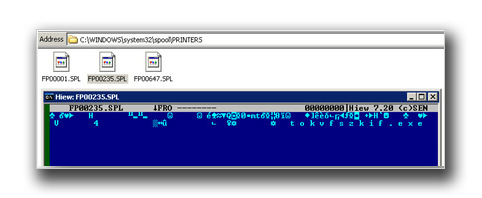

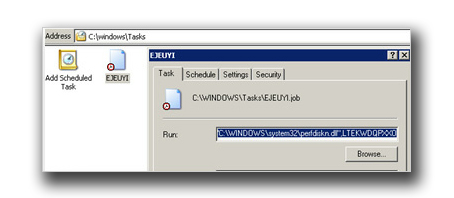

また、トレンドラボでは、感染コンピュータの以下の場所において、ランダムな名前を持つバイナリが確認されることを指摘してきました。

・<Windowsシステムフォルダ>\<ランダムな10文字>.exe

・<Windowsシステムフォルダ>\SPOOL\PRINTERS\FP<5桁の数値>.SPL – このファイルが問題のプリントアウトを誘発していると予想される

・<Windowsシステムフォルダ>\SPOOL\PRINTERS\<ランダムなファイル名>.tmp

|

|

|

・<Windowsシステムフォルダ>\<ランダムなファイル名>.dll

・Users\<ユーザ名>\Appdata\Roaming\<ランダムなファイル名>.dll

・Documents and Settings\<ユーザ名>\Application Data\<ランダムなファイル名>.dll

・Program Files\<ランダムなフォルダ名>\<ランダムなファイル名>.dll

・<Windowsフォルダ>\SysWOW64\<ランダムなファイル名>.dll

|

|

|

■「プリンタウイルス」は、どこから侵入するのか

トレンドラボの解析から、2つの侵入経路が利用されていることが判明しています。1つは、圧縮ファイル(拡張子ZIP)としてダウンロードされる場合です。ZIP ファイルは、他の不正なファイルが組み込まれている特定のフォーラムからダウンロードされるようです。

|

|

|

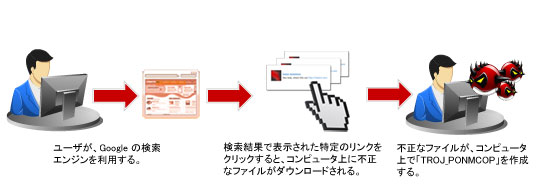

そしてもう1つの感染経路は、Google の検索結果で表示された特定のリンクをクリックすることでダウンロードされる場合です。

|

|

|

■「プリンタウイルス」の注目すべき不正活動とは・・・

「TROJ_AGENT.BCPC」が感染したコンピュータは、「http://storage5.static.<省略>s.ru/i/12/0601/h_1338571059_9957469_b48b167953.jpeg」へアクセスし、そこから「ADW_EOREZO」として検出されるアドウェアをダウンロードします。このアドウェアの影響により、ユーザは、絶え間なくポップアップされる広告表示に悩まされることになります。表示されるのは、「http://ads.<省略>1.com/cgi-bin/advert/getads?did=1077」からの広告です。

また、「TROJ_PONMOCOP」の影響によって、この攻撃の解析は困難になります。「TROJ_PONMOCOP」のコード内には、暗号化された部分が含まれており、システムのプロセスに読み込まれた上で復号されます。復号されると、この不正プログラムは、UPXで圧縮された新たなバイナリとなり、以降の動作は、新たに作成されたこのバイナリに引き継がれます。

そしてこの新たなバイナリは、さらに別の暗号化されたコードを含んでいます。ただし、このコードを復号するためには、感染したコンピュータ上で確認したパラメータから復号キーを入手する必要があります。復号キーの取得が必要となります。パラメータには、例えば、以下のようなフォルダ内にある「ftCreationTime」と「ftLastAccessTime」があります。

・ <Windowsフォルダ>\system32

・ System Volume Information

また、ハードディスクのシリアル番号もパラメータとして利用されます。

復号されたコードが有効なバイナリファイルであれば、以降の動作は、この新たに作成されたバイナリに引き継がれます。有効なバイナリファイルでない場合は、この不正プログラムの動作はここで終了となります。このことは、動作を継続するバイナリが、感染したコンピュータごとに特定化されていることも意味しています。また、これらの一連の動作は、すべてシステムのプロセス上で実行される点も留意する必要があります。これらの一連の動作では、「実質的に作成されるファイルはない」ということになるからです。

また不正プログラムは、以下のレジストリキーを確認することで、システムのプロセス内の作成されたバイナリを復号します。これらのレジストリキーは、感染コンピュータのプロセッサ/オペレーティングシステム(OS)の種類によって異なります。

・HKLM\Software\<ランダム>

・HKCU\Software\<ランダム>

・HKLM\Software\Wow6432Node\<ランダム>

・HKCU\Software\Wow6432Node\<ランダム>

これらのレジストリ値は、暗号化されたデータを含んでおり、その後3つのバイナリファイルへと復号されます。1つ目のバイナリファイルは、”wscsvc”、”WinDefen”、および “MsMpSvc” という名のサービスを監視し、無効にする機能を備えています。また、セキュリティ製品に関連する以下のレジストリ値を削除します。

・HKLM\Software\Microsoft\Windows\CurrentVersion\Run “Windows Defender”

・HKLM\Software\Microsoft\Windows\CurrentVersion\Run “msse”

2つ目のバイナリファイルは、リモートサーバへ「Http Status(HTTPステータス)」、「Time slots(タイムスロット)」、「Statistics(統計)」に関連する情報を通知する動作を行います。ただし、情報の詳細や送信先は、現在調査中です。また、このバイナリファイルは、以下のレジストリ値も確認します。

・HKLM\software\Microsoft\Windows\CurrentVersion\Internet Settings

・HKCU\software\Microsoft\Windows\CurrentVersion\Internet Settings

・HKLM\software\Mi

・HKCU\software\Microsoft\Multimedia

・HKLM\System\CurrentControlSet

上記のレジストリ値を確認すると、このバイナリファイルは、いずれかの値に含まれたデータを復号します。復号されたデータは、数値および URL を含んでおり、これらは、不正プログラムがハイジャックまたは閲覧するために利用します。

さらにこのバイナリファイルは、暗号化されたデータを含む以下のレジストリ値を追加します。

・HKCU\Software\Microsoft\Internet Explorer\LowRegistry\Stats\<ランダム>

・HKCU\Software\Microsoft\Internet Explorer\LowRegistry\Stats\<ランダム>\<ランダム>

そして3つ目のバイナリファイルの動作については、現在調査中です。

■トレンドマイクロ製品は、どのようにしてこの脅威を防ぐことができるか

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」の2つの技術によってこの脅威から守られています。「ファイルレピュテーション」技術により、上述のファイルすべては、不正なファイルとして検出されます。さらに「Web レピュテーション」技術により、別の不正プログラムのダウンロードを誘発するすべての不正な URL をブロックします。不正なファイルに特化した機能または不正な Web サイトに特化した機能を別々に取り入れる従来の方法よりも、2つの機能を併用するほうが、より強固に防御することが可能になります。

トレンドラボでは、本事例に関した調査を継続して行なっていきます。そしてこの「プリンタウイルス」の実態をより明らかにし、本ブログを更新していきます。

参考記事:

by Benjamin Rivera (Threats Analyst)

翻訳:宮越 ちひろ(Core Technology Marketing, TrendLabs)

【更新情報】

| 2012/07/19 | 12:30 | 「TROJ_PONMOCOP」について、3つ目のバイナリファイルは、コンピュータ名やインストールされているドライブおよびプログラム、実行中のプロセス、システムレジストリ情報などといったコンピュータに関連する情報を確認し収集することが、その後の解析結果から明らかになりました。これにより、このバイナリがデバッグおよび監視されていないことを確実に確認します。またこのバイナリは、2つの IP アドレスにアクセスする機能を備えています(ただし、2012年7月19日現在、これらの IP アドレスはアクセス不能)。 |