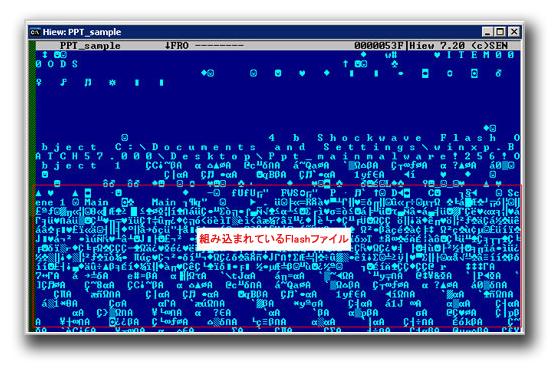

| 「TrendLabs(トレンドラボ)」では、特定の メールの添付ファイルとしてコンピュータに侵入する不正な Microsoft PowerPoint のファイル(拡張子PPT)を確認。このファイルには、特定のバージョンの Adobe Flash Player で確認されているソフトウェアの脆弱性「CVE-2011-0611」を利用する Flash ファイルが組み込まれています。これにより、バックドア型不正プログラムがユーザのコンピュータ内に作成されます。 |

|

|

|

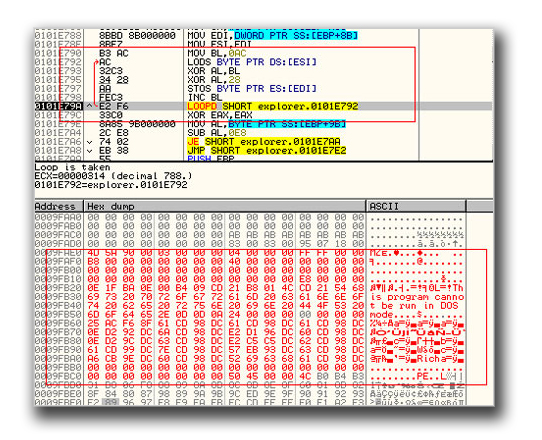

ユーザが、この不正な PowerPoint のファイルを開くと、脆弱性「CVE-2011-0611」を利用する Flash ファイル内でシェルコードが実行されます。この結果、”<TEMPフォルダ>” 内に “Winword.tmp” が作成されます。また、これと同時に無害な PowerPoint のプレゼンテーション用ファイルが “Powerpoint.pps” として作成されます。そして、このファイルを利用することで、不正なファイルが通常のプレゼンテーション用ファイルであるかのように装うのです。解析の結果、“Winword.tmp” は、リモートサイトにアクセスし、不正リモートユーザからのコマンドの受信や情報の送信を行うバックドア型不正プログラムであることも判明しています。また、この不正プログラムは、他の不正プログラムをダウンロードして実行する機能を備えているため、感染コンピュータを情報収集型不正プログラムなど、より深刻な脅威をもたらす他の不正プログラムの影響を受ける可能性もあります。

上述の PowerPoint のファイルおよび作成されるバックドア型不正プログラムは、トレンドマイクロの製品では、それぞれ「TROJ_PPDROP.EVL」および「BKDR_SIMBOT.EVL」として検出されます。また、トレンドラボの独自調査では、過去にこの種類の不正プログラムが標的型攻撃に利用されたとの報告も確認しています。

|

|

|

昨今の脅威は、不正なファイルが、Eメールの添付に EXE ファイルのような典型的なバイナリとして装うとは限りません。これらの特別に細工されたファイルは、PDF、DOC、PPTまたはXLSといった一般的によく使用されるファイルに組み込まれています。今回の場合、「TROJ_PPDROP.EVL」は、無害な PowerPoint のファイルを表示することでユーザの目をごまかし、ひっそりと攻撃を行います。

■安定して悪用できる脆弱性:有効な侵入経路

今回の事例から、攻撃者は、Microsoft Office アプリケーションや Flashなどの人気ソフトウェアに存在する、既に周知の脆弱性も引き続き利用していることも判明しました。トレンドマイクロは、攻撃者が周知の脆弱性「CVE-2010-3333」や「CVE-2012-0158」を現在も利用している状況について以下のように報告しています。

・文書ファイルが6割超 - 2012年4月に悪用されたMicrosoft製品の脆弱性

/archives/5206

上記のブログでは、2つのことが明らかになりました。まず1つが、安定して利用できる脆弱性は、依然として有効な「サイバー犯罪ツール」として利用されるという点。2つ目として、攻撃者が長期に渡ってこれらの脆弱性を利用し続けていることから、多くのユーザが、コンピュータを最新の状態に保つためにコンピュータの更新を定期的に行なっていないことが明らかとなりました。

トレンドマイクロ製品をご利用のユーザは、トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」によりこの脅威から守られており、今回の事例に関連する不審なメールや「TROJ_PPDROP.EVL」および「BKDR_SIMBOT.EVL」を検出し、削除します。単なる文書ファイルが情報収集の被害をもたらすこの新たな時代になってから、特に不明な送信者からのEメールからファイルをダウンロードする際、ユーザは、さらに慎重になることが求められています。また、ユーザは、定期的にコンピュータを更新し、常にセキュリティを最新の状態にしておく必要があります。

参考記事:

by Cris Pantanilla (Threat Response Engineer)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)