「実際に証拠があるなら、法的機関は(我々の逮捕という)行動に出ているはずだ。しかし、その可能性は極めて低いと思うよ」

上記は、Rove Digital および Esthost の広報担当者だった Konstantin Poltev容疑者による、2008年10月13日当時の発言です。

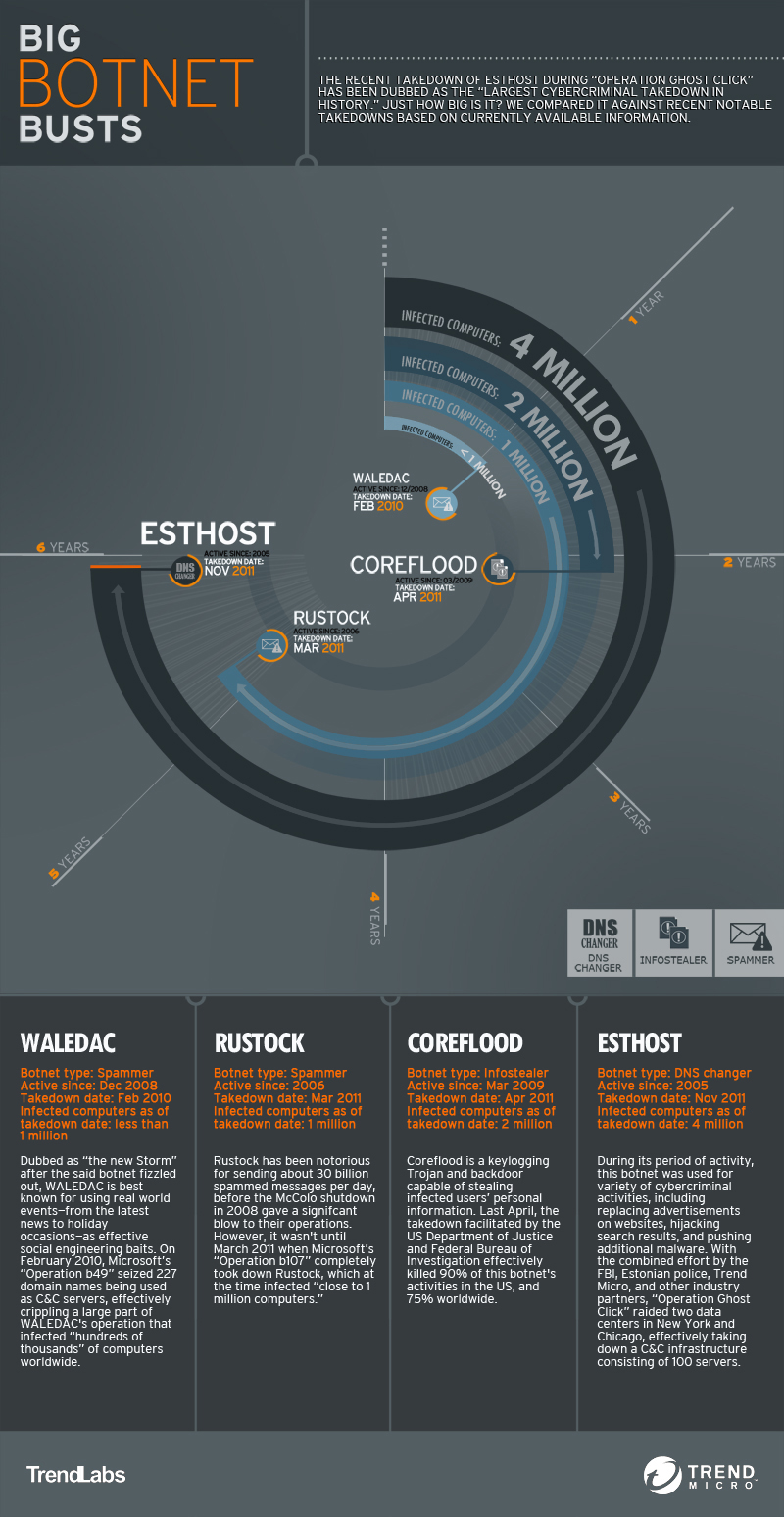

このように、自身の逮捕の可能性がほとんどありえないと自信満々に公言したサイバー犯罪者は過去に何人もいました。しかし、サイバー犯罪者はその考えを改める時期がやってきたことを知るべきでしょう。2011年は、サイバー犯罪摘発に歴史的な一歩を残した一年でした。法的機関とセキュリティ業界が協力して、巨悪ボットネットの閉鎖やそれら関係者の逮捕が実現したのです。今回から3回にわたって2011年のセキュリティ動向を振り返ります。

まず第一回の本記事では、2011年の摘発における成功例の一部を紹介します。

■巨大スパムメール配信用ボットネット「Rustock」の閉鎖

米マイクロソフトは、2011年3月16日、スパムメール配信に利用される大規模ボットネット「Rustock」を閉鎖したと発表。Rustock に関連する C&Cサーバすべてを遮断することで、この大規模ボットネット完全停止に成功したとのことです。また同社は、Rustock に利用されていたハードコード化されたドメインすべてがこの悪名高いボットネットを操作してきたサイバー犯罪者の手に渡らぬような措置を実施。これにより、関連するゾンビPC が復活することは不可能になりました。

この Rustock 閉鎖に伴い、このボットネットを操作してきたサイバー犯罪グループは逮捕されませんでした。しかし、同社は、ロシアの新聞社に懸賞広告を掲載。関係者の特定および検挙、有罪の証拠などに結びつく有力情報を提供する者には、25万米ドルを報奨金として支払うとしました。また、同社の弁護士によると、法律措置を駆使して米シアトルの連邦裁判所に告訴し、Rustock のサーバを押収したとのこと。この法的措置は、今後、ボットネット閉鎖に関わる重要な前例となりました。

■米マイクロソフト、「Rustock」に続きスパムメール配信用ボットネット「Kelihos」も閉鎖

スパムメール配信用の大規模ボットネットの閉鎖は、スパムメールの総数の減少に大きく貢献し、ユーザにとっては安全なインターネット環境が提供されることとなります。しかし、サイバー犯罪者は、自身のボットネットが閉鎖されようが賞金を稼ごうとする者に追われていようが、ボットネットを利用したサイバー犯罪をやめることはしません。これは、スパムメール配信用大規模ボットネット「Kelihos」の事例からも明らかになります。というのも、Kelihos は、2010年に閉鎖された大規模ボットネット「Waledac」に関与した同一人物によって設計されていると考えられているからです。

米マイクロソフトは、2011年9月27日、Rustock に引き続き、スパムメールを配信する大規模ボットネット「Kelihos」を閉鎖したことを発表しました。Rustock 閉鎖の際と同様の法的措置を取り、Kelihos に関連する IPアドレスすべてと C&Cサーバのドメインを、所有者に通知することなくブロックすることができました。今回の事例において、ブロックされたドメインの一つである、「cz.cc」の所有者であった被告は、後に、事前通告なくブロックされた点を非難しています。「cz.cc」は、不正なセカンドレベルであったことから、この通知なしの IPアドレスおよび C&Cサーバブロックという対応は、注目すべき一歩であったといえるでしょう。そして、「cz.cc」のブロックにより、不法に利用されていたり Kelihos の C&Cサーバに利用されていた何十万ものサブドメインがブロックされました。このような法的措置もまた、その後におけるサイバー犯罪に利用される不正なサブドメインを取り締まる好例となりました。

■情報収集するトロイの木馬型不正プログラムで構成される「CoreFlood」の閉鎖

ボットネット「CoreFlood」は、個人情報や金融関連情報を収集するトロイの木馬型不正プログラムに感染したPC で構成されており、そのゾンビPC 数は、何十万の数になりました。この危険なボットネットもまた、2011年4月、FBI により閉鎖されました。FBI は、このボットネットの C&Cサーバの実権を掌握し、完全閉鎖に至ったのは同年 6月中旬でした。FBI は、関連不正プログラムを終了させるために、米国に拠点を置く各ボットにコマンド「stop」を送信。これは、米国政府がボットネット関連の C&Cサーバのインフラを支配して各ゾンビPC にコマンドを送信したはじめての事例で、これにより、この C&Cサーバインフラが CoreFlood を操作するサイバー犯罪者手に渡らないようになりました。

■巨大ボットネットの閉鎖に、FBI と各業界が協働作戦「Operation Ghost Click」を実施

FBI および NASA、そしてエストニア警察は、2011年11月8日、400万以上のゾンビPC により構成されていた巨大な「DNS改変型ボットネット」を閉鎖しました。この閉鎖は、トレンドマイクロを始め、「Internet Systems Consortium(ISC)」やその他多数の業界関係者による協力のもとで実現できました。それに伴い、エストニア国内で、6人の容疑者が逮捕されました。逮捕者には、この巨大ボットネット操作に全段階に関与していたエストニア企業「Rove Digital」の CEO である Vladimir Tsastsin 容疑者や同社広報担当者の Konstantin Poltev 容疑者も含まれていました。そして、米国やエストニアに拠点を置くデータセンターから 200台以上ものサーバが押収され、何百万米ドルもの現金とともに関連銀行口座は凍結、他の資産も没収されることとなりました。今回の事例は、実行された巨大サイバー犯罪グループ摘発のひとつであり、法的機関とセキュリティ業界との協働が成功した好例といえるでしょう。

トレンドマイクロは、広域に渡る Rove Digital のネットワークのコンポーネントを特定し、監視する重要な役割を果たしました。一方、ISC は、被害者を誘導する偽の DNSサーバを外国のサイトに置き換えました。これは、問題のボットネットが閉鎖された後、「DNS設定の変更を行なうトロイの木馬型の不正プログラム(DNSチェンジャー)」に感染した何百万もの被害者がインターネットアクセスに不具合が発生させないために必要な対応でした。

また、ヨーロッパ内の IPアドレス割当を担当する地域インターネットレジストリである「Reseaux IP Europeen(RIPE)」は、ヨーロッパ内に配置された Rove Digital の IPアドレス範囲の凍結を実施しました。これにより、まだ検挙されていない Rove Digital の共犯者(2011年11月8日時点)が偽DNS のインフラを他の地域に移動させたり、大勢の被害者を悪用し続けることはできなくなりました。RIPE は、オランダ警察の指示に従い、Rove Digital の IPアドレス範囲を凍結し、この歴史的な第一歩に貢献しました。一方、RIPE とは別組織で、非営利団体の地域インターネットレジストリである「Reseaux IP Europeens Network Coordination Centre(RIPE NCC)」は、RIPE のこの対応に対して法定で争うことにしました。RIPE が実施した対応自体は不適切ではありません。というのも、この法定結果が前例となり、RIPE の IPアドレス空間を悪用することが難しくなるからです。今日、IPアドレス空間が枯渇している状況であっても、サイバー犯罪組織は RIPE から IPアドレス範囲を取得し、保持し続けることは比較的簡単になっています。こうした状況は、RIPE 特有の問題であり、アジアや米国で発生する問題には見られません。

■ロシアの不正クレジットカード決済システム「Chronopay」の実態が明らかに

2011年6月、ロシアのクレジットカード決済システム「Chronopay」の共同創立者でCEOである、Pavel Vrublevsky氏が競合企業にサイバー攻撃を仕掛けた疑いでロシア国内で逮捕されました。また、Chronopay の大株主もまた、上述の Rove Digital が関連していた巨大ボットネット閉鎖で実行された「Operation Ghost Click」と呼ぶ捜査の過程で逮捕されました。その大株主とは、Rove Digital の CEO、Vladimir Tsastsin だったのです。この2人の逮捕者を受けて、Chronopay は、サイバー犯罪集団が運営するクレジットカード決済システムを悪用して、偽セキュリティソフトを違法に売っていた関連性が明らかとなりました。

■2012年もサイバー犯罪撲滅に貢献

2011年は法的機関とセキュリティ業界の「コラボ」がサイバー犯罪摘発に大きく貢献したことを実証する一年でした。今も暗躍するサイバー犯罪集団は、いつかは逮捕されるということは間違いない、ということを実感したことでしょう。そして、2012年も引き続き、我々セキュリティ業界は、サイバー犯罪撲滅に貢献していきます。

関連記事: ※英語記事のみ

- Malware Blog:Big Botnet Busts [INFOGRAPHIC]

|

参考記事:

by Feike Hacquebord (Senior Threat Researcher)

翻訳・編集:船越 麻衣子(Core Technology Marketing, TrendLabs)