2017 年にも頻繁に確認された情報漏えい事例は、2018 年 5 月 25 日施行予定のヨーロッパ連合(EU)による「一般データ保護規則(General Data Protection Regulation、GDPR)」と合わせて、企業がユーザ情報の取り扱い規定を厳格化する契機となっています。その結果、多くの企業がユーザに対して、登録情報の更新やセキュリティの強化を呼びかけるメールを送信しています。

通常、企業からのこのようなメールは、標準的な挨拶やポリシー更新事由の説明、視認性の良いボタン等が含まれる似通った構成になっており、企業間でそれほど大きな差異は見られません。サイバー犯罪者はこのような性質を利用し、主要な企業によるポリシー更新メールになりすましたフィッシングメールを送信します。メールによるフィッシングは依然として効果的な手口であり、個人情報、銀行口座情報、企業の機密情報、あるいは単に対象企業のネットワークに侵入するための情報等の窃取に利用されています。

トレンドマイクロは、2018 年 4 月 30 日、Apple ID の詐取を狙う新しいフィッシング詐欺を確認しました。このフィッシング詐欺では、何らかの操作を行わなければサービスを停止すると言ってユーザの不安をあおる典型的なソーシャルエンジニアリングの手法が利用されていました。さまざまなサービスに連携した Apple ID の利用価値は高く、サイバー犯罪者の格好の標的になっています。今回確認されたフィッシングサイトは 2018 年 5 月 10 日時点でアクセス不可となっています。

■フィッシング手法の解析

今回確認されたフィッシングメールは、Apple からの正規メールに偽装しており、通常とは異なる活動によってアカウントが制限されているため、リンク先から支払いに関する詳細情報を更新するように要求する内容でした。このメールは、さまざまな理由から不審なメールであることがすぐに分かります。まず、宛先は Apple 製品のユーザではありませんでした。そして、仮に Apple のアカウントで疑わしい活動が確認されたとしても、ユーザが支払いに関する詳細情報を更新しなければならない理由が不明です。また、ボタンのリンク先は、Apple とは関係の無いドメインの Web サイトでした。

図 1:Apple に偽装したフィッシングメール

送信元アドレスもボタンのリンク先も Apple とは無関係

このフィッシングメールの送信元に関する情報を確認するために、メールヘッダを確認したところ以下の情報が得られました。

| Received: from vm191647.had.su (example. com [185[.]51[.]247[.]117])

by email-smtpd7.ko.seznam.cz (Seznam SMTPD 1.3.94) with ESMTP; Mon, 30 Apr 2018 10:21:47 +0200 (CEST) Received: from vh184404 by vm191647.had.su with local (Exim 4.88) (envelope-from <team@service.co.uk>) id 1fD44A-0004PB-0Z for XXXXXX@seznam.cz; Mon, 30 Apr 2018 11:21:46 +0300 To: XXXXXX@seznam.cz Subject: Your Apple account Has Been Limited X-PHP-Originating-Script: 500:leafwp.php Date: Mon, 30 Apr 2018 11:21:45 +0300 From: Apple Service <team @service.co.uk> Message-ID: <7ecf843abbe09d9e4127a39b7e1314bf @svalil.ru> X-Mailer: Leaf PHPMailer 2.7 (leafmailer.pw) MIME-Version: 1.0 Content-Type: text/html; charset= Content-Transfer-Encoding: quoted-printable |

このヘッダ情報を解析したところ、送信元は既にブロックされている既知のサイバー犯罪者でした。

メール内の「Update Your Payment Details(支払の詳細情報を更新してください)」ボタンは以下の URL にリンクされていました。

| hxxp://avtive1s[.]beget[.]tech/limited/apple-couzin/apple%20couzin/Uu4gX/login.php?sslmode=true&access_token=1SGMm8LG43m4qPGE7D8Q00qCRZ2hwIVyBBkYK6FP91UzQBeYemPenfQeeTwLCrjd3EcNKRDUTxuJ8IIm |

この URL 内のトークンは、対象ごとに生成され、48 時間有効です。これはユーザを追跡するためのものと考えられ、ブラウザや端末のさまざまなユーザエージェント情報には影響されません。

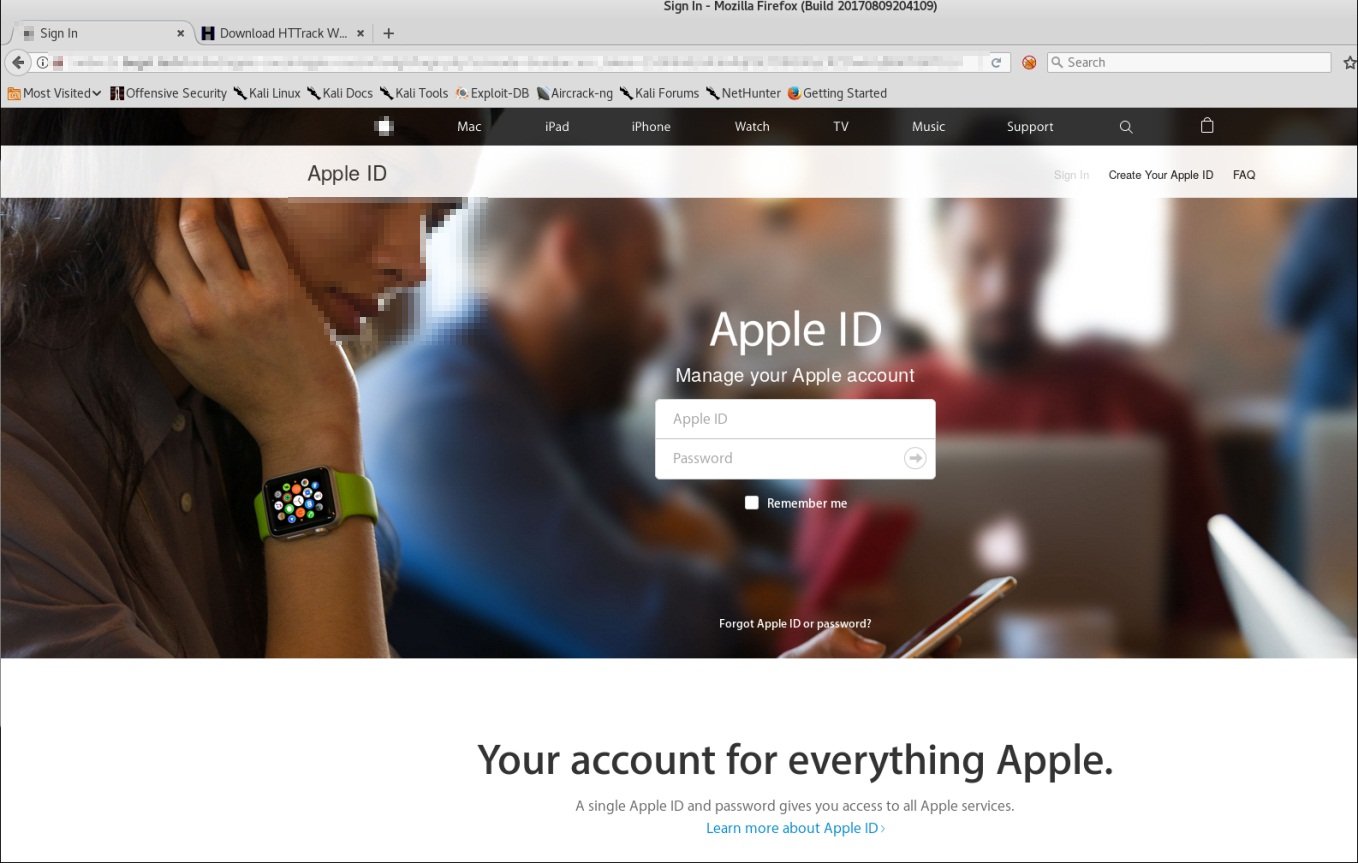

ボタンをクリックすると、図 2 のような Apple の正規 Web サイトに偽装したページが開きます。背景画像には 正規 Web サイトと同じ画像が利用されていましたが、URL は明らかに Apple のものではありませんでした。

図 2:Apple を連想させるシンプルなデザインの偽サイト

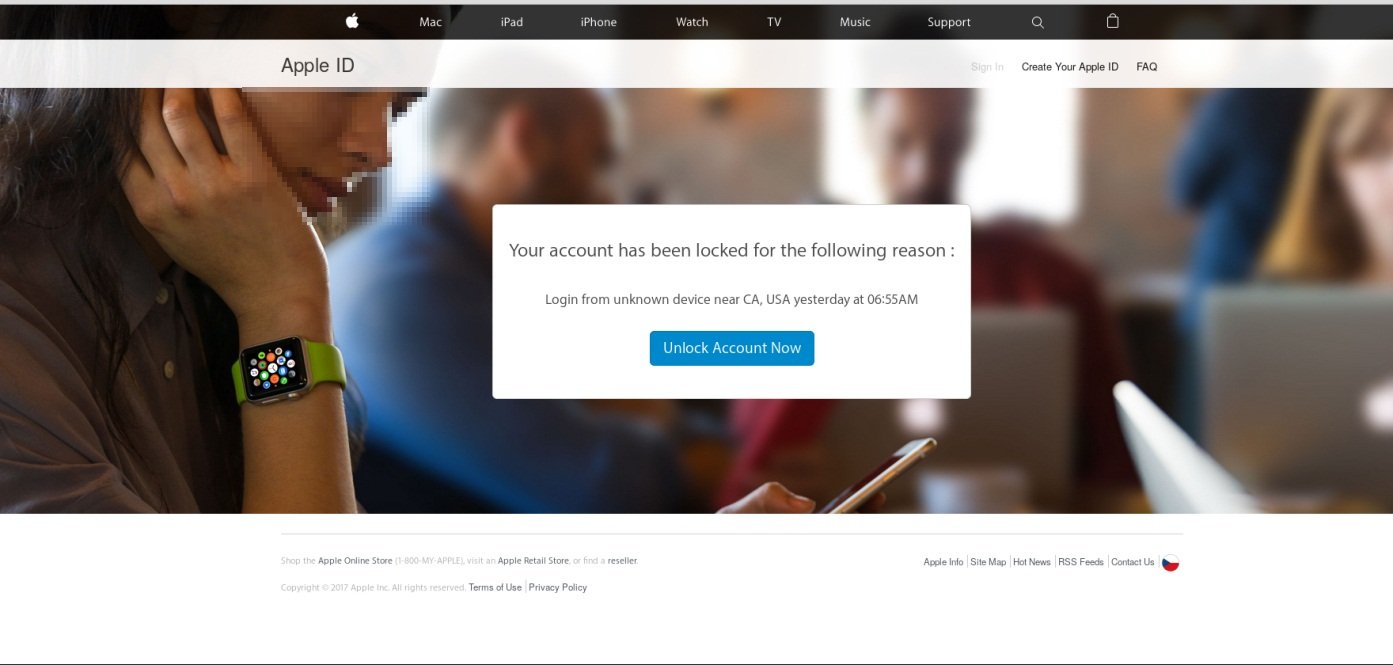

トレンドマイクロは、本物のアカウントが影響を受けないように偽の Apple ID を使用し、この Web サイトへのログインを試みました。その結果、偽の Apple ID とパスワードだったにもかかわらず、「あなたのアカウントはロックされています」というメッセージが表示されました。

図 3:偽サイトが表示したメッセージ

ユーザに情報を入力させるために、不審な活動によってアカウントがロックされていると通知

この「Unlock Account Now(今すぐアカウントのロックを解除する)」ボタンは、ユーザから情報を詐取する不正な Web サイトにリンクされていました。

| hxxp://avtive1s[.]beget[.]tech/limited/apple-couzin/apple%20couzin/Uu4gX/process.php?access_token=1SGMm8LG43m4qPGE7D8Q00qCRZ2hwIVyBBkYK6FP91UzQBeYemPenfQeeTwLCrjd3EcNKRDUTxuJ8IIm |

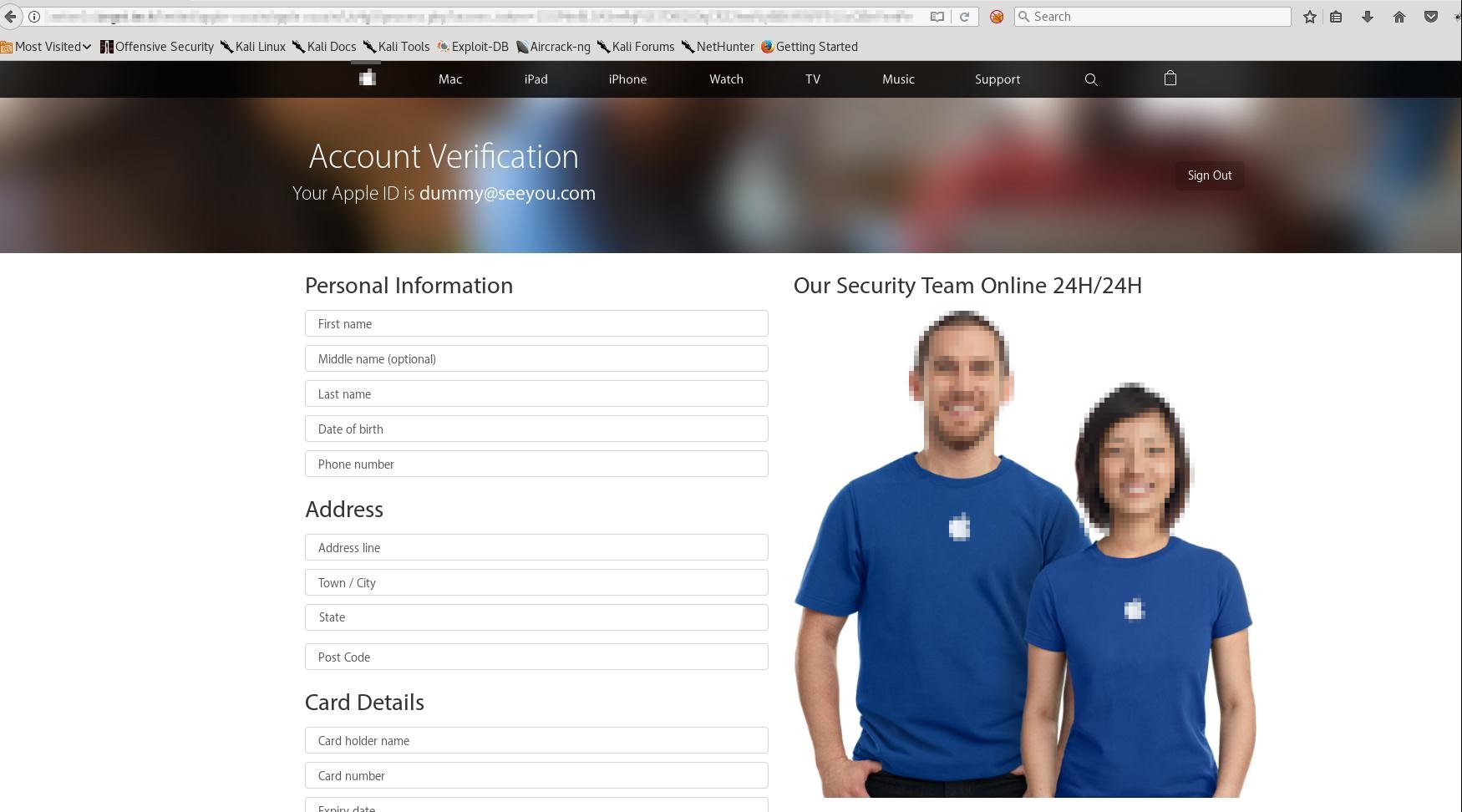

図 4:個人情報とクレジットカード情報を要求する Web ページ

この不正な Web サイトは、多くのフィッシングサイトに比べて巧妙に作り込まれており、正規の Web サイトと間違っても無理のないようなものでした。誤入力を防ぐために、各入力欄には基本的な入力値チェックがかかっていました。クレジットカード番号はチェックサムによって検証され、数字およびテキスト入力欄は、文字列長と特殊文字の有無がチェックされます。また、日付、メールアドレス、氏名、CVC 番号にも入力値チェックがかかっていました。

加えて、この不正な Web サイトのディレクトリは、適切に権限設定されており、情報にアクセスすることができませんでした。通常、このような不正な Web サイトは短期間しか利用されないため、サイバー犯罪者は無料のホスティングサイトを利用し、セキュリティにも注意を払いません。そのため、一般的なフィッシング攻撃では、フィッシングサイトや関連 Web サイトから比較的容易に情報を入手することが可能です。場合によっては窃取された情報にアクセスできることもあります。しかし、今回確認された詐欺サイトからは情報を入手することができませんでした。

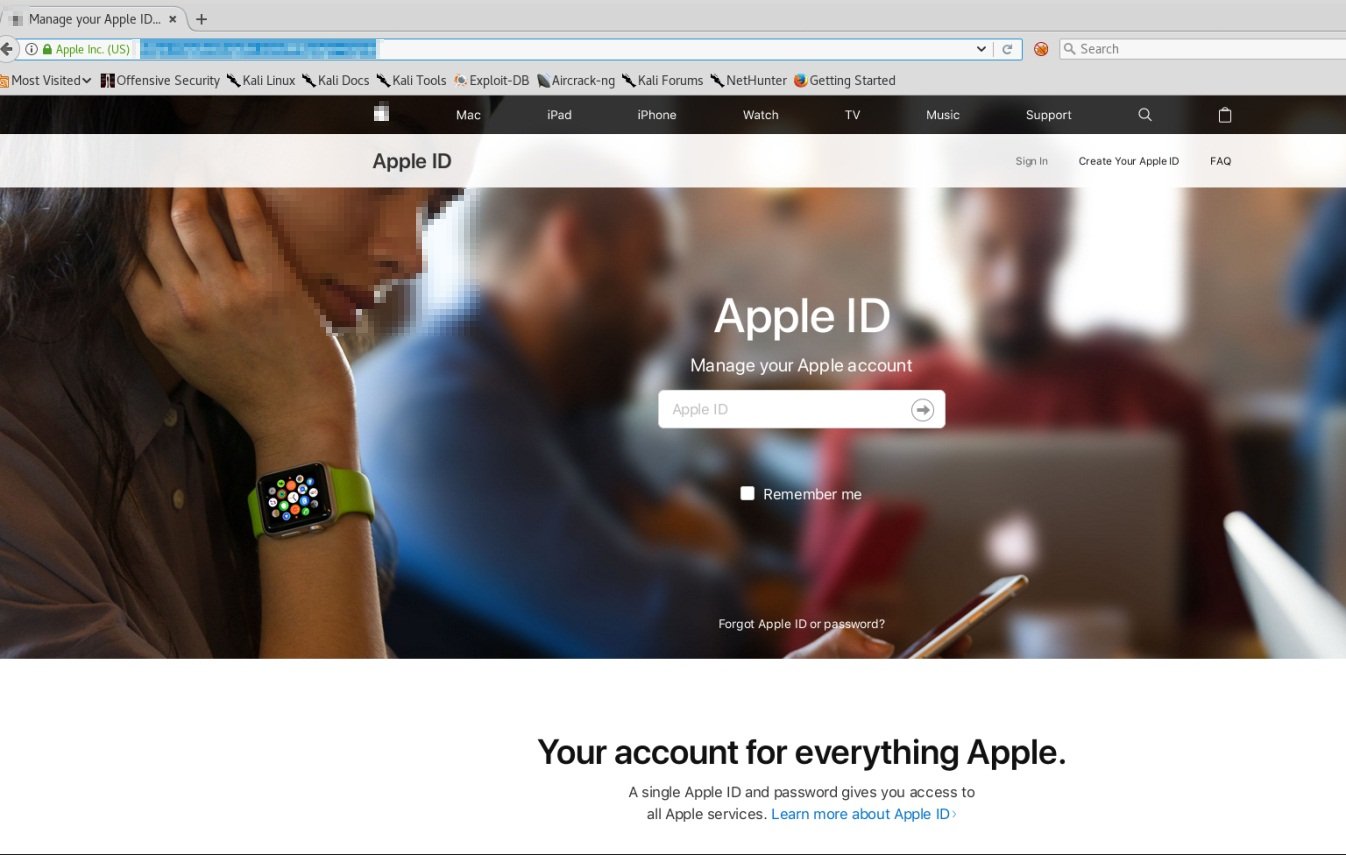

すべての個人情報およびアカウント情報を入力すると、この不正な Web サイトは、セキュリティのためにログアウトする旨をユーザに通知します。ログアウト後、ユーザは Apple の正規 Web サイトにリダイレクトされます。

図 5:Apple の正規ログインページにリダイレクト

■暗号化による検出回避

この不正な Web サイトは、クローラが収集したレピュテーション情報やその他の対策技術による検出を避けるために、「Advanced Encryption Standard(AES)」方式で暗号化されています。この種の暗号化に AES が利用される事例は、フィッシング詐欺では珍しいものです。何故なら、上述のように、サイバー犯罪者は通常、セキュリティや検出回避よりも、不正活動に関心があるからです。一般的な Web サイトでは通信全体を保護するために HTTPS による暗号化が利用されますが、今回確認された事例はそれとは異なるものでした。

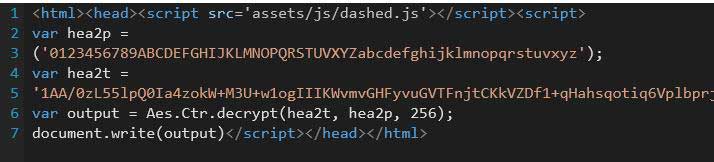

不正な Web ページのソースコード “login.php”、”process.php”、”verified.php” は、変数「hea2t」の値だけが異なっており、AES 方式でトラフィックを暗号化する JavaScript のコードを実行します。

図 6:AES 方式の暗号化を利用し、不正コードを巧妙に隠ぺい

PHP のコードが参照しているスクリプト “dashed.js” は、外部ライブラリ等を利用せずに AES を実装したコードで、カスタム変数を取るようになっています。コード内に、AES 方式による暗号化で使用される関数を確認することができます。次に、”dashed.js” は、ユーザが入力した情報を base64 方式で変換しますが、この変換は珍しいものではありません。

今回の事例では、AES 方式を利用する独特な手法で不正コードが暗号化されているため、ネットワークパケットのチェックで検出することが困難です。そのため、さまざまなセキュリティベンダーが提供する個人および法人向けウイルス対策ソフトに組み込まれたフィッシング対策ツールのいくつかを回避することが可能ですが、不正な送信者を特定するレピュテーションサービスによる検出は可能です。

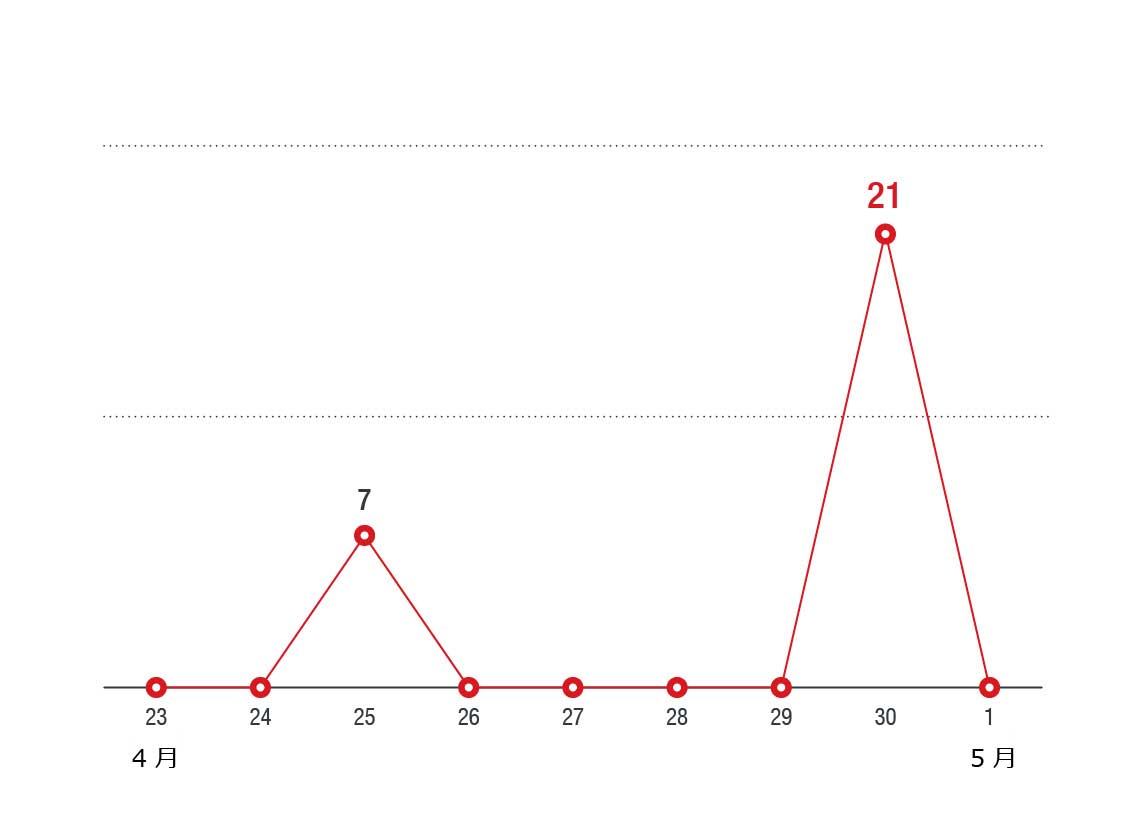

トレンドマイクロは、クラウド型次世代セキュリティ技術基盤「Trend Micro Smart Protection Network™」によってこのフィッシングメールを追跡しました。2018 年 4 月 23 日から 5 月 1 日の検出数は図 7 の通りです。

図 7:フィッシングメールの検出数(2018 年 4 月 23 日から 5 月 1 日)

また、今回の事例に関連するフィッシングメールの詳細情報も入手することができました。確認されたフィッシングメールの件名は、ほとんどがビジネス提案に関するもので、その他には、アカウントの停止に関する件名が確認されています。

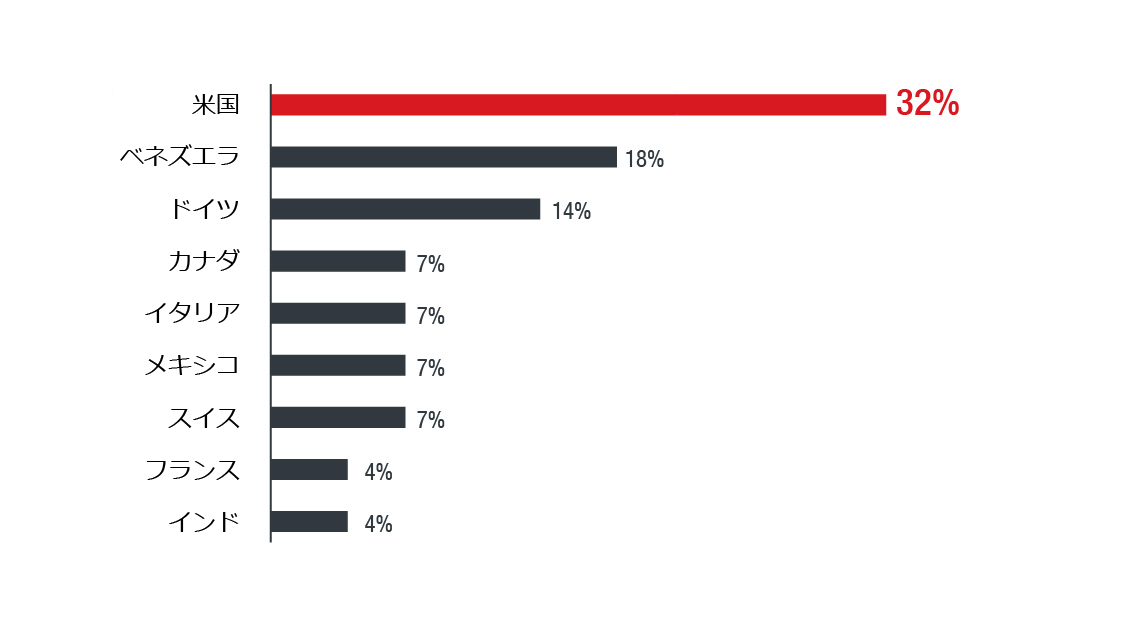

国別検出数では、米国が最も多く、ベネズエラがそれに続きます。他にも、欧州の国々等で確認されています。

図 8:フィッシングメールの国別検出数

■被害に遭わないためには

やはり、フィッシングおよびソーシャルエンジニアリングに対する意識の向上と適切なトレーニングが、今回のような脅威に対処する最も良い方法です。新しい戦略や手口について知っていれば、フィッシング詐欺に引っかかる人も少なくなるでしょう。

一般的に、フィッシングメールには以下のような不審な点があります。

- リンクの URL が、本文で述べられている企業と無関係

- クレジットカード番号やパスワードのような機密情報を要求

- 綴りや文法の間違い

- アカウントの削除やサービスの停止をすると脅し、すぐに行動するよう要求

- 言葉づかいがぎこちなく、送信者とされる人物や企業にふさわしくない

- CC に大量の知らない宛先

ユーザは、メールで送信された、Apple、Google、PayPal、その他ソーシャル・ネットワーキング・サービスなどの個人情報を扱うサイト等のログインページへのリンクに注意を払う必要があります。その他のさまざまな不正リンクやファイルに対処するためにも、セキュリティ対策ソフトによるスキャンは必須だと言えます。また、行動を急かすような内容のメールが特定の企業や法人から送られてきた場合は、それが本当に急を要するものであるか確認しましょう。

■トレンドマイクロの対策

トレンドマイクロの「InterScan Messaging Security™」は、従来のスパムメールと標的型メールの双方に対する包括的なメールセキュリティ製品です。「Trend Micro Smart Protection Network™」とサンドボックス機能(別製品である「Deep Discovery™ Analyzer」との連携)によって、スパムメール、フィッシング攻撃、標的型サイバー攻撃をブロックし、強化された Web レピュテーション技術により、メッセージ本文または添付ファイル内に不正な URL を含むメールをブロックします。また、ソーシャルエンジニアリング攻撃の防御では、ヘッダ、本文、ネットワークルーティングなどのメールの構成要素を相互に関連付けることにより標的型メールを識別します。

エンドポイントセキュリティ対策製品「ウイルスバスター™ コーポレートエディション XG」および「ウイルスバスター™ ビジネスセキュリティ」は、不正なファイルを検出し、関連する不正なURLをすべてブロックすることによって法人組織をこの脅威から保護します。

■侵入の痕跡(Indicators of Compromise、IoC)

不正なメールアドレスは以下の通りです。

- base@aso-ler.rs

- webmaster@magicdream.in.ua

- from@noname.com

参考記事:

- 「New Phishing Scam uses AES Encryption and Goes After Apple IDs」by Jindrich Karasek

翻訳: 澤山 高士(Core Technology Marketing, TrendLabs)