「machine learning(機械学習)」や「AI(人工知能)」によるセキュリティ対策など様々な手法が導入され、セキュリティ対策製品は進化を続けています。しかし、不正プログラム側も進化する対策手法を回避し、自身の検出を困難にさせるための手法を次々と採用しています。トレンドマイクロは、今回、暗号化型ランサムウェア「CERBER」が機械学習によるセキュリティ対策を回避する手法を利用していることを新たに確認しました。確認された CERBERの新しい亜種では自身の不正コードを通常のプロセスに組み込み、プロセス上で実行するように設計されていました。

■感染の流れおよび不正活動について

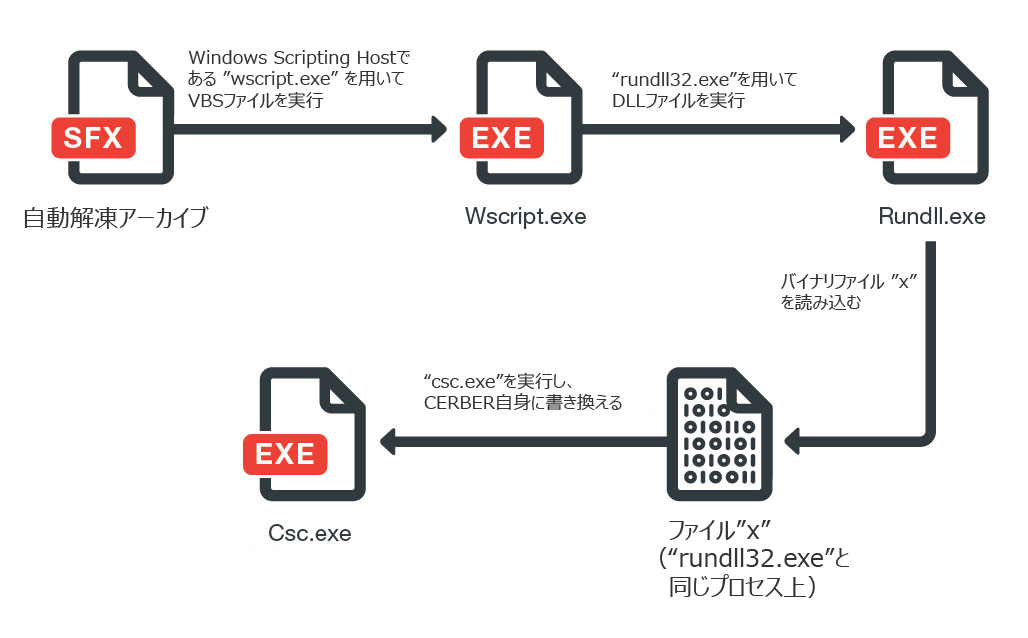

暗号化型ランサムウェアは、メール経由での感染経路が常とう手段で、CERBER も例外ではありません。今回の事例においても、さまざまな公共事業からの送信を装ったメールが利用されていました。そして、こうしたメールには、リンクが記載されており、今回の CERBER を拡散する攻撃者に制御された Dropbox のアカウントに誘導され、自動解凍アーカイブがダウンロードされることになります。そして、ファイルを開封するように促され、万が一指示通りにした場合、感染することになります。図1 は、その後の感染の流れを示しています。

図1:CERBERの感染の流れ

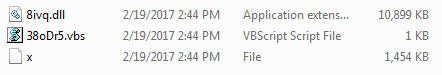

ダウンロードされるファイルは、自動解凍アーカイブで、以下の 3つのファイルが保存されています。

- Visual Basic のスクリプト

- DLLファイル

- 環境設定ファイルと推測されるバイナリファイル

トレンドマイクロが入手した検体の一事例では、それぞれ、”38oDr5.vbs”、”8ivq.dll”、そして “x” というファイル名が付けられていました。なお、他の事例では、異なるファイル名も用いられていました。

図2:自動解凍アーカイブについて

まず、VBSファイルが Windows上でのスクリプト実行用ホスト環境を提供する「Windows Script Host」を利用して実行されます。そして、DLLファイル名として “rundll32.exe” を用いて DLLファイルを読み込み、引数としてエクスポートします。

この DLLファイル自体は、巧妙に作成されたものでなく非常に簡単なものです。この DLLファイルの役目は、環境設定ファイル “x” を読み込み、その一部を復号し、復号したコードを実行します。なお、この DLLファイルは、圧縮または暗号化されていません。そして、ファイル “x” から復号されたコードは、言うまでもなく不正なコードとなります。

図3:トラフィックを抽出するコード

ファイル “x” は、さまざまな環境設定だけでなく、他のファイルを読み込む機能を備えています。他のファイルを読み込む際、1)仮想環境の有無、2)サンドボックス上での実行の可否、3)特定の解析ツールの実行中の有無、4)特定のセキュリティ製品の有無、を確認します。これらいずれかに該当すると、この不正活動が停止します。

- Msconfig

- Sandboxes

- Regedit

- Task Manager

- Virtual Machines

- Wireshark

- 360

- AVG

- Bitdefender

- Dr. Web

- Kaspersky

- Norton

- Trend Micro

ファイル “x” の主な不正活動は、以下のプロセスに CERBER自身の不正コードを組み込むことです。これにより、以下の正規プロセスがランサムウェアとして活動することになります。

- C:\Windows\Microsoft.NET\Framework\v2.0.50727\csc.exe

- C:\Windows\Microsoft.NET\Framework\v2.0.50727\regasm.exe

- C:\Windows\Microsoft.NET\Framework\v4.0.30319\csc.exe

- C:\Windows\SysWow64\WerFault.exe

- C:\Windows\System32\WerFault.exe

■機械学習とその回避

暗号化型ランサムウェア CERBER は、既に各セキュリティ対策製品によって対策が講じられています。そのため、通常のプロセス上で CERBER自身の不正コード を実行することで振る舞い検知を回避し、自身の検出を困難にさせることを狙ったのです。しかし、CERBER自体をリパッケージし直し、CERBER自身を読み込むファイルを別に用意したりする手間をなぜかけているのか疑問の余地が残ります。CERBER の初期の亜種は、既に不正コードを通常プロセスに組み込む機能を備えており、特定の不正活動を複製する機能を備えていました。そのため、なぜ、別のファイルを用いて、CERBER自身を読み込む機能を必要としたのでしょうか。

その答えとして、現在のセキュリティ業界における機械学習を利用した対策の導入が挙げられます。同業界は、従来のシグネチャ、パターン検出に代わり、不正なファイルの振る舞い等を予測して検出する機能を採用しています。これは、静的な機械学習を取り入れた手法で、例えば、ファイル実行やエミュレーションせずにファイルを解析する手法が挙げられます。今回確認された CERBER のリパッケージ化とファイルを読み込むファイルの利用は、こうした機械学習を導入したセキュリティ対策にとって問題をもたらすことになります。

自動解凍アーカイブのファイルや簡易なファイルの利用も同様に、静的な機械学習を用いた検出にとって課題を突きつけられることになります。自動解凍アーカイブのファイルは、ファイルの内容に違いがあっても、どれも類似した構造となります。そして、特定の機能でファイルを復号することも、必ずしも不正な振る舞いでありません。こうしたことから、今回確認された CERBER のパッケージ手法は、機械学習を用いた検出を回避するために設計されたと言わざるを得ません。機械学習を用いた新しいマルウェア検出手法に対抗するために、この検出回避手法が必要に迫られて作成されたと考えられます。

ただし、今回確認された手法は多層的な防御対策を取り入れたマルウェア対策全体を打ち負かすものではありません。CERBER は、問題の機械学習による対策を回避する手法以外にもさまざまな手法を用いており、そのいくつかは、CERBER の弱点となっています。例えば、圧縮されていない DLLファイルを利用しているため、1対多のパターン検出が可能となります。また、アーカイブ内に一定の構造を交互に保持しているため、あるパッケージファイルが怪しいものであるかどうか特定するのが容易になります。このようにセキュリティ対策は、さまざまな手法を採用しており、機械学習を取り入れた対策だけに依存しているわけではありません。そして、こうした脅威からユーザを保護しています。

■トレンドマイクロの対策

トレンドマイクロは、今回の事例に関して、Dropboxのセキュリティチームに通知し、関連URL のリストを提供しています。問題の URL すべては、既にアクセス不可能となっており、関連のアカウントもサービス停止となっています。

暗号化型ランサムウェアに関しては、感染してから対応するのでは間に合いません。ゲートウェイ、ユーザ機器、ネットワーク、そしてサーバを保護する、多層的なセキュリティ対策を積極的に導入しておくことが重要です。

トレンドマイクロは、企業や中小企業および個人ユーザそれぞれに、暗号化型ランサムウェアによる被害を最小にするための対策を提供します。クラウド型業務アプリケーションのセキュリティを向上させる「Trend Micro Cloud App Security™」は、トレンドマイクロが持つコア技術であるサンドボックスや、レピュテーション技術をクラウド型業務アプリケーションでも活用できる機能を実装し、セキュリティ対策を高いレベルで実現します。一方、ネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。

企業ユーザは、これらの脅威によるリスク軽減のために、多層的かつ段階的な対策を取ることができます。メール攻撃対策製品「Deep Discovery™ Email Inspector」、「InterScan Messaging Security™」および、 Webゲートウェイ対策製品「InterScan Web Security」は、ランサムウェアを検出し、侵入を防ぎます。ネットワーク型対策製品「Deep Discovery™ Inspector」は、「文書脆弱性攻撃コード検出を行うエンジン(Advanced Threat Scan Engine、ATSE)」などによりランサムウェア脅威を警告します。

「ウイルスバスター クラウド」、「ウイルスバスター™ コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「ファイルレピュテーション(FRS)」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。また、「E-mailレピュテーション(ERS)」技術で不正なファイルやスパムメールを検出し、関連する不正な URL をブロックします。さらに、「Webレピュテーション(WRS)」技術により、関連URLへのアクセスをブロックします。

今回の事例に関連するマルウェアの SHA256 は以下の通りとなります。

- 09ef4c6b8a297bf4cf161d4c12260ca58cc7b05eb4de6e728d55a4acd94606d4 (Detected as VBS_CERBER.DLCYG)

- a61eb7c8d7a6bc9e3eb2b42e7038a0850c56e68f3fec0378b2738fe3632a7e4c (Detected as Ransom_CERBER.ENC)

- e3e5d9f1bacc4f43af3fab28a905fa4559f98e4dadede376e199360d14b39153 (Detected as Ransom_CERBER.VSAGD)

- f4dbbb2c4d83c2bbdf4faa4cf6b78780b01c2a2c59bc399e5b746567ce6367dd (Detected as TROJ_CERBER.AL)

参考記事:

- 「The Eye of the Storm: A Look at EyePyramid, the Malware Supposedly Used in High-Profile Hacks in Italy」

by Gilbert Sison (Threats Analyst)

※協力執筆者:Brian Cayanan および Jon Oliver

翻訳:船越 麻衣子(Corse Technology Marketing, TrendLabs)