「正規サイトを見ただけで感染する」攻撃が継続して発生しています。このエクスプロイトキットと呼ばれる脆弱性攻撃ツールを使用した脆弱性攻撃サイト(EKサイト)に国内のインターネット利用者を誘導する攻撃手法について、トレンドマイクロでは継続した監視を行っています。今回は、不正広告や正規サイト改ざんなどの手法で正規サイト利用者を EKサイトへ誘導して感染させる、まさに「正規サイトを見ただけで感染する」攻撃手口の、国内での現状をお伝えします。

■脆弱性攻撃ツールの変遷

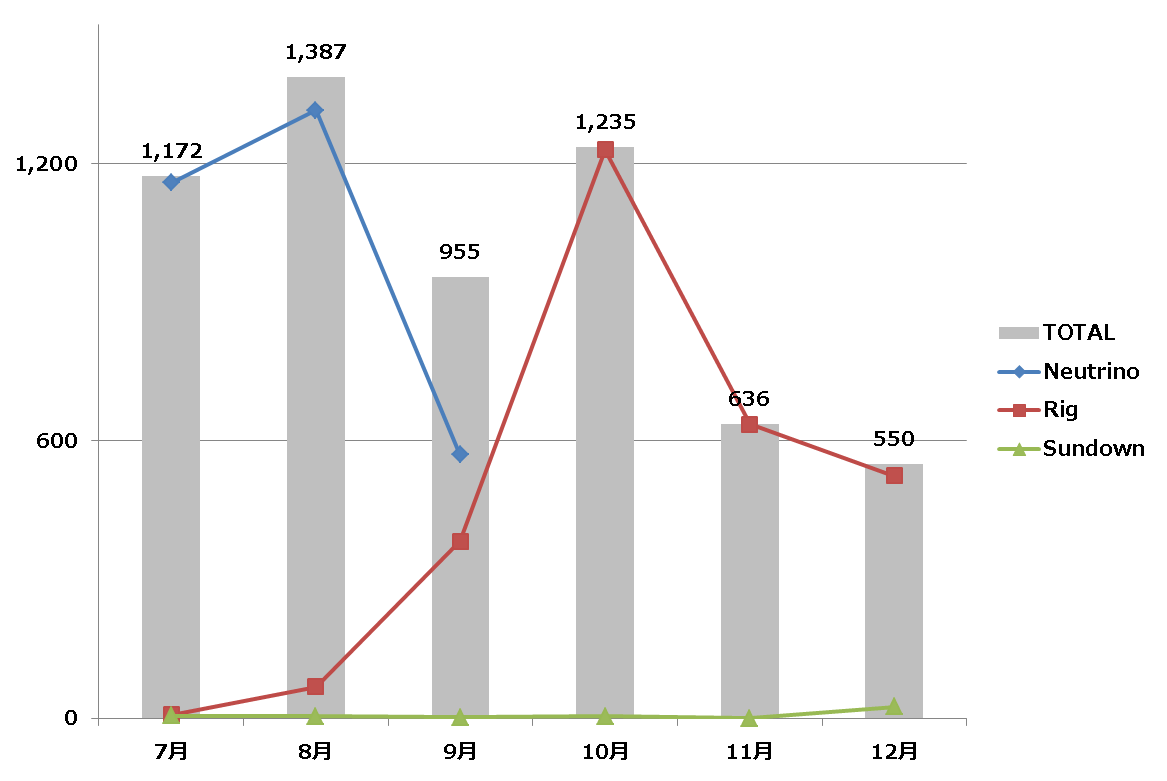

2016年を通じマルウェアスパムの攻撃が全世界的に拡大し、最大規模の不正プログラム拡散を招きました。このメール経由攻撃の激化の陰に隠れ、EKサイトを中心とする Web経由の攻撃は国内でも海外でも見過ごされがちになっていたと言えます。ただし EKサイトによる Web経由攻撃自体は 2016年を通じ、全体的に委縮の傾向が出ています。トレンドマイクロの監視では 2016年下半期(7~12月)に日本からアクセスされた EKサイトをのべ 6,000件近く確認していますが、月別推移では右肩下がりとなっています。

図1:国内からアクセス誘導された EKサイト数の推移(2016年トレンドマイクロ調べ)

これは、EKサイト構築に利用される脆弱性攻撃ツールのうち、主要な 2種が活動を停止した影響と考えられます。2016年5月まで、Web経由の攻撃で最も使用されている脆弱性攻撃ツールだった「Angler Exploit Kit(アングラー、Angler EK)」について、関連するサイバー犯罪者 50人が逮捕されたことが 6月に報道されました。それ以降「Angler EK」は活動停止状態となり、日本国内の監視でも 6月6日を最後にアクセス誘導は見られなくなりました。活動停止した「Angler EK」に代わり、6月以降は「Neutrino EK(ニュートリノ)」の使用が多くみられるようになりましたが、その「Neutrino EK」もまた 9月に活動終了を宣言、現在では「Private Mode」での稼働、つまり特定の攻撃者のみ使用可能な状態に限定されているようです。サイバー犯罪者の大規模逮捕を発端に主要な脆弱性攻撃ツールが連続して活動停止したことは、EKサイトを使用する Web経由攻撃、ひいては不正プログラムを拡散させようとするサイバー犯罪者全体に大きな影響を与えたものと言えます。

■「見ただけで感染する攻撃」国内での現状

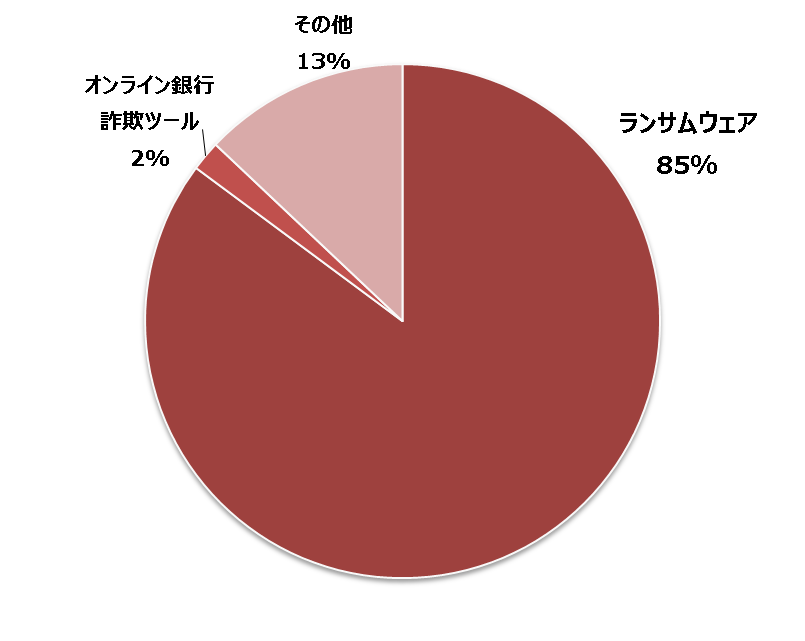

しかし、EKサイトへ誘導する攻撃がすべて停止してしまったわけではありません。9月の「Neutrino EK」の活動停止以後、日本から誘導される EKサイトは「Rig EK(リグ)」の独占状態となっています。現在、国内で EKサイトの脆弱性攻撃によって拡散される不正プログラムについては、ランサムウェアが主流です。「Rig EK」の独占状態となった 10月以降に EKサイトから拡散された不正プログラムのうち、ランサムウェアが 85%を占めていました。

図2:国内からアクセス誘導された EKサイトから拡散された不正プログラムの種別割合

(2016年10~12月トレンドマイクロ調べ)

対して、マルウェアスパムによる拡散ではランサムウェアと攻撃を二分しているオンライン銀行詐欺ツールは全体の 1.9%に過ぎず、Web経由とメール経由の攻撃の差異が表れているものと言えます。

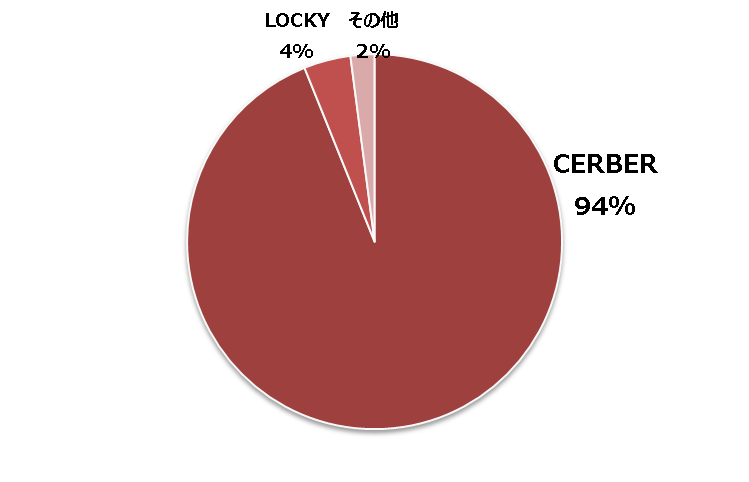

また、Web経由の拡散では寡占状態となっているランサムウェアに関しても、メール経由の拡散とは傾向が大きく異なっています。不正プログラム種別同様に EKサイトから拡散されたランサムウェアのファミリー別割合を集計したところ、「CERBER」が 94%を占めました。対して、マルウェアスパムのアウトブレイク事例のほとんどすべてで使用されている「LOCKY」は 4%に過ぎません。このランサムウェア拡散傾向の相違からは、Web経由とメール経由では背後にいるサイバー犯罪者が異なることが推測されます。

図3:国内からアクセス誘導された EKサイトから拡散されたランサムウェアのファミリ別割合

(2016年10~12月トレンドマイクロ調べ)

図4:主に Web経由で拡散するランサムウェア「CERBER」の身代金要求画面例

日本語以外にも英語、中国語など 12カ国語の表示に対応している

不正プログラムの拡散経路はメールか Webに二分されます。不正プログラムを大規模に拡散させたいサイバー犯罪者がいる限り、どちらの攻撃手法もなくなってしまうことは考えられません。2016年に行われた対応の成果もあり、脆弱性攻撃ツールに関しては不活発な状況を維持できていることが監視結果から確認できます。しかし、また新たな攻撃手法や利用可能な脆弱性の登場により、活発化するでしょう。トレンドマイクロでは今後も継続して Web経由攻撃の状況を監視してまいります。

■被害に遭わないためには

EKサイトの攻撃では脆弱性を利用し「見ただけで感染」する攻撃を実現しています。逆に、利用される脆弱性がすべてアップデートにより解消されてさえいれば、EKサイトに誘導されたとしても自動的に感染することはありません。Internet Explorer(IE)などのブラウザや Adobe Flash Player、Java など、インターネット利用時に使用される製品のアップデートを欠かさず行ってください。また、正規サイト閲覧時であっても意識せずファイルのダウンロードが始まった場合にはキャンセルし、決して開かないでください。不正広告やサイト改ざんなどにより正規サイトから不正サイトへ誘導する攻撃に対しては、不正サイトへのアクセスを自動的にブロックする Web対策製品を導入することも重要です。

■トレンドマイクロの対策

Web経由で拡散されるランサムウェアなどの不正プログラムに関しては、「ファイルレピュテーション(FRS)」技術により検出対応を行っております。個人向けクライアント用総合セキュリティ対策製品「ウイルスバスタークラウド」をはじめ、法人向けの「ウイルスバスターコーポレートエディション XG」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品では、「FRS」技術によるウイルス検出に加え、挙動監視機能(不正変更監視機能)により、侵入時点で検出未対応の不正プログラムであってもその不正活動を警告します。特に「ウイルスバスターコーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

EKサイトを含む不正サイトに関しては、「Webレピュテーション(WRS)」技術でアクセスをブロックします。特に不正広告や改ざんによる誘導など、利用者には気づけない不正サイトへの誘導もブロック可能です。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品や、「ウイルスバスターモバイル」、「Trend Micro Mobile Security」などのモバイル端末向け製品では、WRS技術により不正サイトへのアクセスをブロックできます。特に法人利用者の場合、「InterScan Web Security」、「Cloud Edge」などのゲートウェイ製品によって、LAN内全体からの不正サイトへのアクセスを一括してブロックすることができます。

※調査協力:中谷 吉宏(Regional Trend Labs)