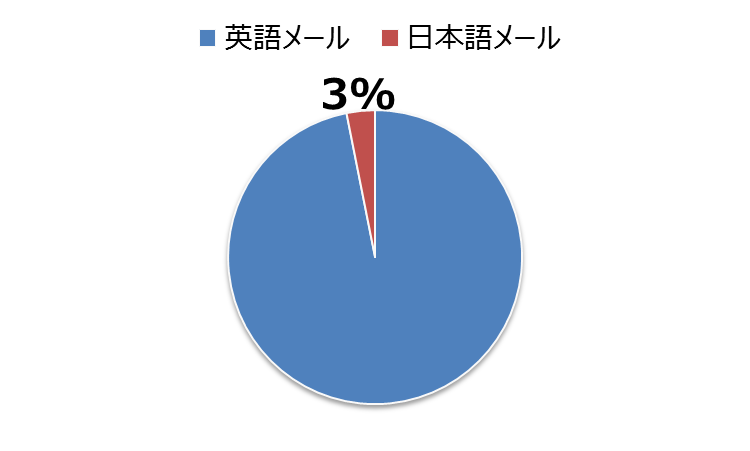

2016年10月31日以降、トレンドマイクロではランサムウェアの拡散を目的とした日本語マルウェアスパムの流布を確認しており、総務省などからも注意喚起が公表されています。これまで、日本でのランサムウェアの拡散は主に英語メールによるものであり、世界的なばらまき型のマルウェアスパムが流入しているものと言えました。日本語マルウェアスパムによるランサムウェアのアウトブレイクと確認できたものは、2016年4月の事例のみと言えます。今回の日本語マルウェアスパムも、トレンドマイクロのクラウド型セキュリティ技術基盤「Trend Micro Smart Protection Network(SPN)」の統計によれば、日本国内で 30件ほどしか確認されておらず、あまり広い範囲に流布されているものではないと考えられます。しかしトレンドマイクロでは、今回と同様の手口の日本語マルウェアスパムを 10月以降に繰り返し確認しており、ランサムウェアを使用するサイバー犯罪者が新たに日本を標的とし始めたこと示すひとつの兆候であるものと考えています。

図1:2016年1~9月にアウトブレイク(検出台数 400件以上)した

ランサムウェア拡散目的マルウェアスパムの使用言語割合(トレンドマイクロ調べ)

■「マルウェア除去ツール」を偽装するランサムウェア

今回確認されたマルウェアスパムは、「【重要】総務省共同プロジェクト コンピューターウィルスの感染者に対する注意喚起及び除去ツールの配布について」という件名と本文で利用者をだまし、「マルウェア除去ツール」に偽装したランサムウェアをダウンロードさせ、感染させようとするものです。メールをよく調べると、送信元は海外のフリーメールである「SIGAINT」であることがわかります。この「SIGAINT」は匿名ネットワーク「Tor」を利用したフリーメールサービスであり、送信者の秘匿が可能です。このマルウェアスパムの送信者も追跡の困難化を狙って使用しているものと思われます。

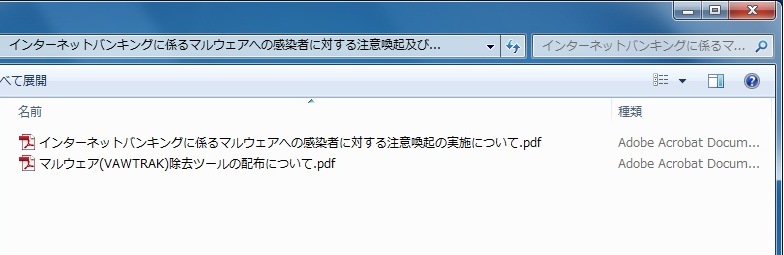

メール本文は受信者が「オンライン銀行詐欺ツールである「VAWTRAK」に感染しているため、その「除去ツール」を配布する」という旨の内容となっています。また、ZIPファイルが添付されており、解凍すると2つの PDFファイルが出てきます。

図2:マルウェアスパムの添付 PDFファイルの例

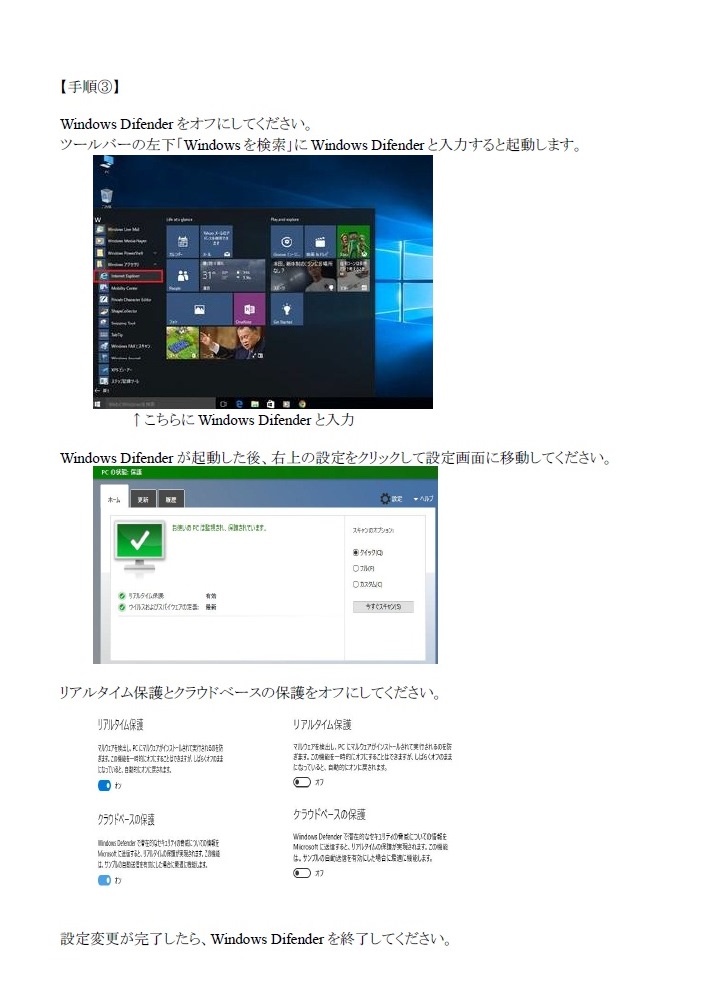

PDF の1つには「除去ツール」の「設定手順」が書かれています。それによると「除去ツール」を実行する準備として、まずすべてのアプリの終了とセキュリティソフトの機能オフを受信者に行わせます。これはもちろんセキュリティソフトによる検出を免れるためのサイバー犯罪者の用心でしょう。この手順では Windows標準のセキュリティソフトである「Windows Defender」もオフにさせますが本文では「Windows Difender」とミスタイプしています。

図3:添付 PDFファイルの内容例 1:

すべてのアプリケーションの終了とセキュリティソフトをオフにする旨が書かれている

図4:添付 PDFファイルの内容例 2:

「Windows Defender」が「Difender」とミスタイプされている

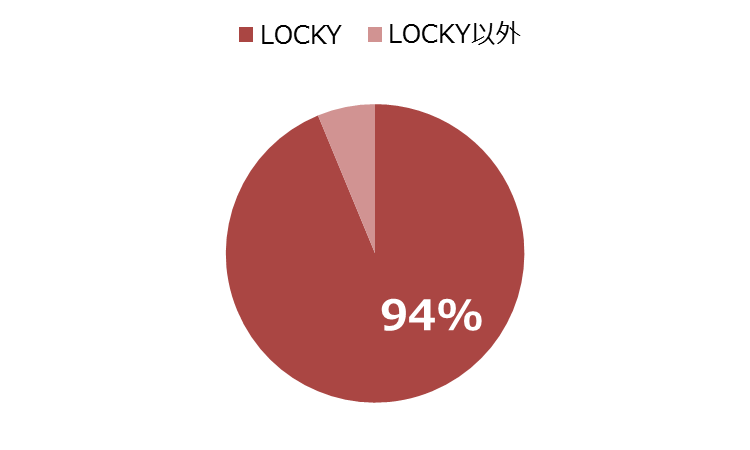

「除去ツール」自体はメールには添付されておらず、海外のクラウドストレージサービスである「MEGA」からダウンロードします。実際にはこの「除去ツール」はトレンドマイクロ製品では「Ransom_MISCHA.E」として検出するランサムウェアです。これは、現在大量に出回っている英語のマルウェアスパムにより頒布されるランサムウェアは、そのほとんどが「LOCKY」であることとは異なっており、今回のマルウェアスパムの1つの特徴となっています。

図5:2016年1~9月にアウトブレイクしたマルウェアスパムで

拡散されたランサムウェアの種別割合(トレンドマイクロ調べ)

■10月から類似手口のマルウェアスパムを継続して確認

今回のマルウェアスパムの特徴をまとめると以下になります。

- 日本語メールである

- メール送信元が匿名フリーメールサービス「SIGANT」

- ランサムウェアはメールに直接添付せず、クラウドストレージの「MEGA」からダウンロードさせる

- 頒布されるランサムウェアは流行の「LOCKY」ではない

トレンドマイクロでは上記の特徴を持つマルウェアスパムを 10月初旬ころより 2種類確認しています。いずれも SPN上では数通の流通のみが確認されており、広く一般にばらまかれたものではないようです。いずれにせよ、共通点の多いマルウェアスパムの存在からは、同じサイバー犯罪者が日本を狙った攻撃を繰り返していることが推測されます。現在はまだ攻撃手法を試行錯誤している段階とも考えられ、その場合、今後により大規模な攻撃が発生することが予想されます。

■被害に遭わないためには

攻撃者は自身の攻撃を成功させるために常に攻撃手口を変化させていきます。今回お伝えした攻撃の内容は次回から全く異なるものになっているかもしれません。常に最新の脅威動向を知り、新たな手口に騙されないよう注意を払ってください。また、そもそも不審なメールを可能な限りフィルタリングし、一般利用者の手元に届かないようにする対策も重要です。

ランサムウェアなどの不正プログラムは一般的に、電子メール経由か Web経由で PC内に侵入します。そもそもの侵入を止めるため、この2つの経路での侵入を検知する対策製品の導入が重要です。今回のマルウェアスパムの事例でもそうであるように、メールを安全なものであるかのように受信者に錯覚させる手口が常とう化しています。受信者をだます手口は常に変化していきますので最新の攻撃手口を知り、安易にメールを開かないよう注意してください。

ランサムウェアによるデータ暗号化被害を緩和し、早期の復旧を行うためにも定期的なデータのバックアップが重要です。バックアップの際には 3-2-1ルールを意識してください。3つ以上のバックアップコピーを、可能なら2つの異なる書式で用意し、そのうちの1つをネットワークから隔離された場所に保管してください。

■トレンドマイクロの対策

今回の攻撃で確認された不正プログラムについては「ファイルレピュテーション(FRS)」技術により「Ransom_MISCHA.E」として検出します。「ウイルスバスタークラウド」、「ウイルスバスターコーポレートエディション」、「ウイルスバスタービジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。また同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。

今回の攻撃で確認されたマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術で受信前にブロックします。「InterScan Messaging Security Virtual Appliance」、「Trend Micro Hosted Email Security」、「Cloud Edge」などのメール対策製品では特にERS技術により危険な電子メールの着信をブロックします。

※調査協力:東 結香(Regional Trend Labs)、日本リージョナルトレンドラボ(RTL)