標的型サイバー攻撃キャンペーン「BLACKGEAR(ブラックギア)」は、諜報目的に、これまでにも数年にわたって台湾のユーザを攻撃してきました。2012年に初めて確認され、当時、多くの新聞やメディアがバックドア型不正プログラム「ELIRKS」を利用するこのキャンペーンについて報告しました。「BLACKGEAR」は、実際のコマンド&コントロール(C&C)サーバの位置情報を隠ぺいするために、ブログやミニブログのサービスを利用する手法で知られています。これにより攻撃者は、ブログに投稿した記事の情報に変更を加えることによって、利用する C&Cサーバを素早く変更することが可能になります。

他の多くのキャンペーンと同様に、「BLACKGEAR」も時間をかけて改良されてきました。トレンドマイクロは、2つの兆候からこのキャンペーンが日本のユーザへ攻撃を開始したと見ています。1つには、日本語で書かれた偽の文書が感染経路として利用されていること、2つ目には、現在、日本を拠点とするブログやミニブログのサービスが C&Cサーバとして利用されていることです。

本記事では、この C&C の活動と攻撃に利用されるツール、およびこれらツールの相関関係について検証します。

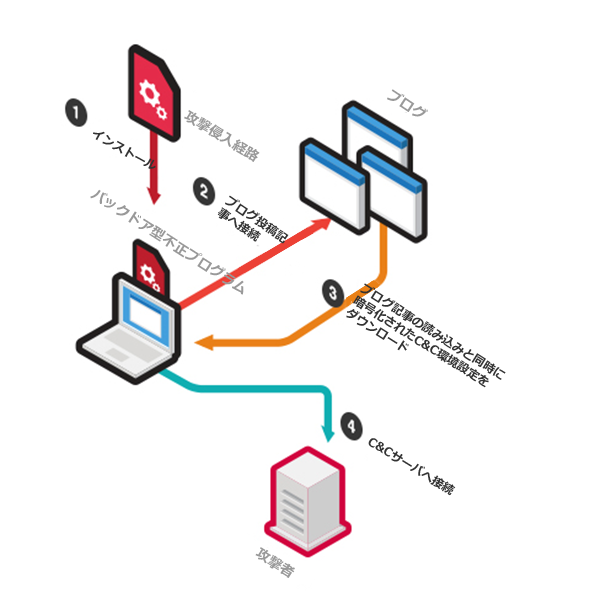

■C&C設定情報を取得する

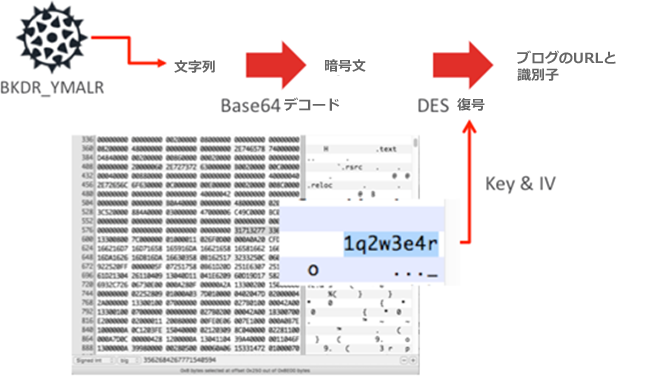

図1:C&C設定情報を取得する

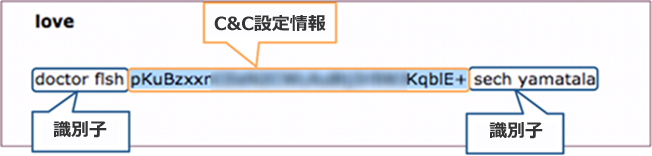

「BLACKGEAR」が利用するバックドア型不正プログラムすべてに共通する特徴は、ブログやミニブログの記事から、暗号化されている C&C の設定情報を取得することです。攻撃者は、ブログやミニブログのサービスに登録し記事を投稿します。暗号化されている C&Cサーバの情報は、ハードコードされた 2つの識別子の間に確認できます。

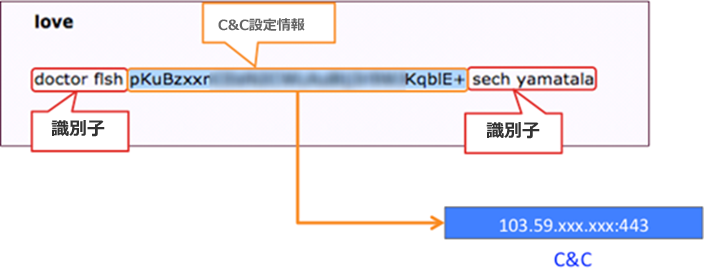

図2:識別子の間の、暗号化された C&C設定情報

「BLACKGEAR」がこの手法を利用するのには、2つの理由があります。1つはバックドア型不正プログラムへ誘導するトラフィックを通常のブログへのトラフィックのように見せかけるためです。もう 1つは、もし利用中の C&Cサーバがブロックされた場合、攻撃者によって直ちに他の C&Cサーバへ変更できるようにするためです。感染PC から C&Cサーバの変更を阻止するためには、他の正規の Webサイトもブロックすることになり、不可能です。

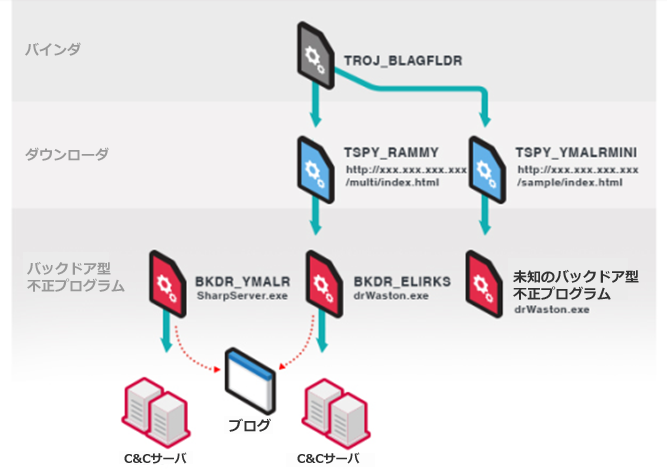

■「BLACKGEAR」が利用するツール

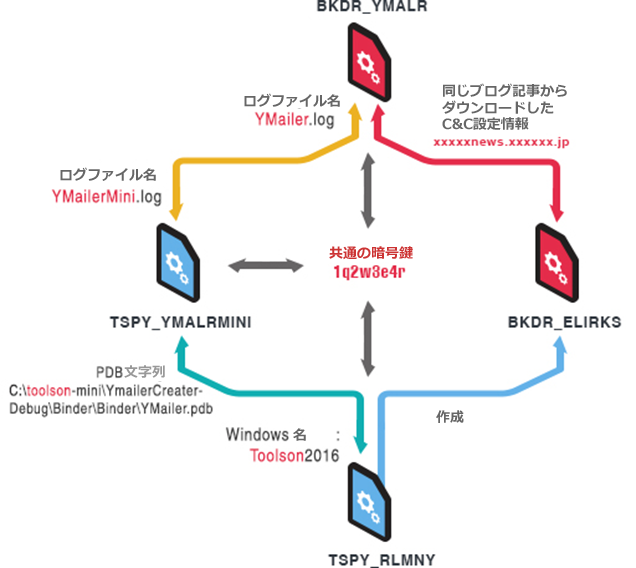

図3:「BLACKGEAR」が利用するツール

「BLACKGEAR」が利用するツールは、バインダ、ダウンローダ、そしてバックドア型不正プログラムの 3種類で構成されています。まず自身の感染を隠ぺいするために他のソフトウェアに組みこまれて侵入を画策する「バインダ」は、「フィッシング詐欺」や「水飲み場攻撃」といった攻撃を経由してユーザの PC に感染し、そして、おとりとなるファイルとダウンローダを作成します。ダウンローダは、攻撃者のコントロールによって複数の Webサイトに接続し、バックドア型不正プログラムをダウンロードします。そして感染PC にとどまり、攻撃者による感染PC へのアクセスを可能にするため、活動を継続します。

3つの攻撃ツールを使い分けることで、1つのコンポーネントが検出または阻止された場合でも、攻撃者は、すべての活動を中断することなく、直ちに差し替えることが可能になります。

●バインダ

「TROJ_BLAGFLDR」ファミリとして検出されるバインダは、自身のアイコンをフォルダに変え、通常のフォルダに見せかけます。ユーザがバインダを実行すると、背後でダウンローダを作成および実行し、偽の文書の入ったおとりとなるフォルダを作成します。そして自身を削除します。このようにして不正なダウンローダが実行されたことをユーザに気付かせないようにします。

●ダウンローダ

1. 「TSPY_RAMNY」

「TSPY_RAMNY」は、バインダである「TROJ_BLAGFLDR」が作成するダウンローダです。検出を回避するため、自身を Windows の<TEMPフォルダ>に移動し、自身へと誘導するショートカットファイル(拡張子LNK)を<Startup>フォルダ内に作成します。また、ネットワーク設定など感染PC についての情報をダウンロードサイトに送出します。

ダウンロードリンクは以下の形式で構成されています。

- http://{IPアドレス}/{フォルダ名}/{Webサイト名} (例: http://{IPアドレス}/multi/index.html)

このため、バックドア型不正プログラムのダウンロードリンクは通常の Webサイトへの URL にしか見えません。

2. 「TSPY_YMALRMINI」

「TSPY_YMALRMINI」は、バインダである「TROJ_BLAGFLDR」によって作成されるもう 1つのダウンローダで、同様に感染PC の情報をダウンロードサイトに送出します。このダウンローダが、どのような不正プログラムをダウンロードするかは確認されていません。しかし、ダウンロードされるファイルのうちいくつかは “drWaston.exe” というファイル名で感染PC上に保存されることが判明しています。同じファイル名が「ELIRKS」の亜種でも利用されているため、関連のある可能性があります。「TSPY_YMALRMINI」の URL も、「TSPY_RAMNY」と同じ形式で構成されています。

「TSPY_YMALRMINI」のダウンロードリンクも、「TSPY_RAMNY」と同様の形式で構成されています。このダウンローダの亜種複数に、「プログラムデータベース(PDB)」の文字列に “C:\toolson-mini\YmailerCreater – Debug\Binder\Binder\YMailer.pdb” が存在することから、この名が付けられています。また、「TSPY_YMALRMINI」の亜種は “YmailerMini.log” という名称のログファイルを作成します。

●バックドア型不正プログラム

1. 「BKDR_ELIRKS」

「BKDR_ELIRKS」は、「BLACKGEAR」が利用するバックドア型不正プログラムの中でも最初に確認されたものです。このバックドア型不正プログラムは、さまざまなブログやミニブログのサービスから、暗号化されている C&C の設定情報を取得します。設定情報が復号されると、C&Cサーバへ接続し、攻撃者からの指令を待ちます。感染PC上で活動を継続するため、自身を Windows の<TEMPフォルダ>へ移動し、自身へと誘導するショートカットファイル(拡張子LNK)を、<Startup>フォルダ内に作成します。

「BKDR_ELIRKS」のバックドア活動には、感染PC からの情報収集、ファイルのダウンロードと実行、スクリーンショットの撮影、およびリモートシェルの開始が含まれます。

2.「BKDR_YMALR」

「BKDR_YMALR」は、「LOGEDRUT」としても知られるバックドア型不正プログラムで、「.NET Framework」で作成されています。検出名は、この「BKDR_YMALR」が作成する “YMailer.log” という名のログファイルに由来します。不正活動は「BKDR_ELIRKS」に類似しており、C&C設定情報を取得し C&Cサーバへ接続後攻撃者の指令を受けるという点で共通しています。

■暗号化および復号

1. 「BKDR_ELIRKS」

リバースエンジニアリングによる「ELIRKS」の解析から、弊社は暗号化されている C&C の設定情報がどのように復号されるかを確認しました。復号プロセスは、以下の Pythonコードで実行されます。

from ctypes import *

def decipher(v, k):

y=c_uint32(v[0])

z=c_uint32(v[1])

sum=c_uint32(0xC6EF3720)

delta=c_uint32(0x61C88647)

n=32

w=[0,0]

while(n>0):

z.value -= (y.value + sum.value) ^ (y.value * 16 + k[2]) ^ (( y.value >> 5 ) + k[3])

y.value -= (z.value + sum.value) ^ (z.value * 16 + k[0]) ^ (( z.value >> 5 ) + k[1])

sum.value += delta.value

n -= 1

w[0]=y.value

w[1]=z.value

return w

if __name__ == ‘__main__’:

key = [0x8F3B39F1, 0x8D3FBD96, 0x473EAA92, 0x502E41D2]

ciphertext = [ciphertext1, ciphertext2] # you can input cipher text here

res = decipher(ciphertext, key)

plaintext = “%X” % (res[0])

c4 = str(int(“0x”+plaintext[6:8],16))

c3 = str(int(“0x”+plaintext[4:6],16))

c2 = str(int(“0x”+plaintext[2:4],16))

c1 = str(int(“0x”+plaintext[:2],16))

print c4+”.”+c3+”.”+c2+”.”+c1

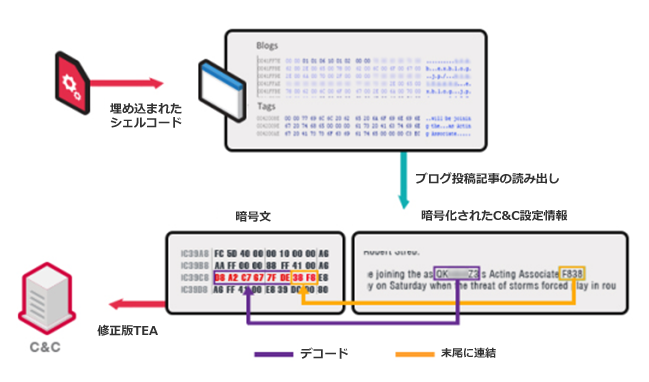

バックドア型不正プログラムにはシェルコードが含まれており、それには、ブログ投稿記事の URL と、偽の記事のどこに C&C の情報が隠されているかを判別するための識別子が含まれています。偽のブログまたはミニブログの投稿記事が読み込まれると、バックドア型不正プログラムが C&C の情報を見つけ出し、復号します。

C&C の情報は、記事中の2つの短い文字列に保存されています。1つは 8文字で構成される文字列で、6バイトの 16進値に復号されます。2つ目は 2文字で構成される、もともと 16進値の文字列で、末尾に連結されています。修正版の暗号化アルゴリズム「Tiny Encryption Algorithm(TEA)」によって復号されると、C&Cサーバの位置情報が判明します。

図4:「BKDR_ELIRKS」の暗号化アルゴリズム

2. 「BKDR_YMALR」

「BKDR_YMALR」も同様の不正活動を実行しますが、少し異なります。「BKDR_YMALR」には、複数の暗号化された文字列が含まれています。

図5:「BKDR_YMALR」の暗号化された文字列

暗号化された文字列は、ブログの URL と識別子を、最初に Base64方式でエンコードし、次に DES方式で暗号化したものです。暗号鍵と初期ベクトルがハードコードされており、どちらも「1q2w3e4r」と設定されています。これは、通常のキーボードで左上に隣接している部分です。

図6:「BKDR_YMALR」のブログURL と識別子

図7:「BKDR_YMALR」の復号アルゴリズム

暗号文が復号されると、「BKDR_YMALR」は「ELIRKS」と同じアルゴリズムで C&C情報を取得します。

図8:ブログ投稿記事から取得された「BKDR_YMALR」の C&C設定情報

■各ツールの相関関係

図9:各ツールの相関関係

「BLACKGEAR」が利用するツールは、同時に利用されるだけでなく、各ツール間に明確な相関関係が見られます。“YMailer” という文字列は、「BKDR_YMALR」および「TSPY_YMALRMINI」両方のログファイル名、また「TSPY_YMALRMINI」の PDB の文字列に確認されています。2つのダウンローダ「TSPY_RLMNY」および「TSPY_YMALRMINI」には、異なる場所に、“toolson” という文字列が入っています。さらに、ダウンローダとバックドア型不正プログラムのどちらも同じ暗号鍵「1q2w3e4r」を利用します。図9は各ツールの相関関係を図解しています。

■結論

新手法とツールを取り入れ、また、攻撃対象を拡大して「改良」が加えられた標的型サイバー攻撃キャンペーン「BLACKGEAR」は、今後も依然として継続する脅威となるでしょう。弊社は、引き続き「BLACKGEAR」の活動を監視し、ユーザの保護に努めていきます。

感染の指標

TROJ_BLAGFLDR

- 52d6b30bc578465d8079d9abd0d4c4826b51b25f

- 800c7d54280f5f35e3b58a6d4dfd4845f6ed9e15

- 8b6614562a79a13e60d100a88f1ba4eb601636db

- 98efee8dde7d493c0d35d02a2170b6d1b52987d3

TSPY_RAMNY

- 02785ebcb683a380c80958f3fe2a52f805c5c12d

- 74031e70ca3b4004c6b7a8197397882bc02c30cb

- b4c63a0ff9b8eb8cc1a53a4dd036e93f9eeceeca

TSPY_YMALRMINI

- 048790098a7c6b8405761b75ef2a2fd8bd0560b6

- 96f3b52460205f6ecc6b6d1a73f8db13c6634afc

BKDR_ELIRKS

- 17cacabcf78c4b164bb0e7d9200289be9236e7bc

- 4157ecd252dc09b533fcf6a778aca2c376601354

- 4f54cfcf266b73ca3759b9cb0252c27094b5b330

- 521a9d73191c7740f969ae3c53e6abf70ffbedf9

- 533565f7953fb1648d437d14d007003c6343b9ae

- 80108d2aacb0a1f2a5350f71e7a04239fc5f96a9

- 8cad1bcbdd558802b34119fb57160cc748170133

- 9a768fae41ca7395b4257e85acef915e124c2981

- a70001c67e81d1dcf62f808760514b6df28a411a

- a9ea07caafeb63133e5131f7a56bc8da1bc3d72a

- dd0ceafbe7f4bf2905e560c3348545e32bc0f684

BKDR_YMALR

- 02fed8cae7f3986c1344dd75d869ba23cfc4073a

- 09d73b522f36786bb6e645b96f244bb51c3cc7ea

- 0a59d52367435bc22a92c27d60023acec575a5fb

- 0cc74332b1e213456693159d3ba12a3421036f68

- 1120f049dcb4a62809687dc277b42589d8d1caa6

- 12c8cc7e125572d614b708c056f7fd0ed49870c5

- 29b08d270ba6efcf57ca2ad33d8e3edd93d6b32a

- 2d3d7b9521aec637f2e99624e0489b9f140d463f

- 2de7d78615ec0fbf2652790d53b50ddb0472292c

- 31de946255b240c0ae2f56786ac25183f3aaeea5

- 3aa8509715c7f55bdee831d5f7db22a2c516db43

- 3d175b1defe7076e0fe56076dd0d5f438de43324

- 4000244b2cba78a45034bb6ab2bac46d6a8a79ea

- 4882735e8a465fac938fd04546a51efefb9806da

- 48d373bdb31dcecd7f59bd5a964d062c8b6bfce8

- 49f6eb7f8e4a27f574c9a3e8c0da0b7895df7e41

- 4c7df09012fc88d336467691acf0afce64f40341

- 551f9a60203bec904487113e8d42dea463ac6ca9

- 5a4b15fa5a615a93191ede4c75dd3e65e87586dc

- 5aa5117db6f420c81d2e1a7f036963a3c6ef02e9

- 5dc007d056513cba030ec16e15bdbb9ea5fe0e5a

- 628309a60ad1fbe240486519de1424f7ddc2df4d

- 636e7a9effb1a244697c880832e486de56260527

- 6bb5f51d03edd1acd7d38cca8095a237543c6a0d

- 6c4786b792f13643d408199e1b5d43f6473f5eea

- 6dd997409afec6fafbe54bd9d70d45fffff6a807

- 7142ca7079da17fa9871cbc86f7633b3253aeaed

- 7254b719fd3cf87c8ac8ed9327c8e1bf99abf7af

- 7329a789363f890c401c286dbaf3d2bf79ee14f7

- 7b2c4d14710cf2fd53486399ecc5af85cd75eca6

- 88e22933b76273793e4278c433562fb0b4fe125a

- 8917c582ab5c2e831de6eba33b4f19d6e3a2cb70

- 8c325e92bf21d0c3737dbbc596854bc12184eeaf

- 8f65cbde2f3b664bcede3822a19765bdb7f58099

- 9047b6b2e8fbaa8a06b2faaa30e038058444106a

- 93c3f23905599df78cd5416dd9f7c171b3f1e29e

- 94750bdae0fa190116a68e96d45f3d46c24b6cf1

- 9954a1c8e7b0e2f17841608f6b8c9d042b7a0780

- 9b96646d152583ff58c2c29191cb1672847d56b6

- 9f5a3b6db752d617f4d278d6531e2bbdb7faa977

- a30cc98ceb5d3379e80443f68a186326926f73ce

- a893896af5468ac6e04cdd13edff8cae04800848

- a8f461749c7fe2a21116b8390cf84a8300009321

- a9108bf3ce39cea40e46ac575247a9a7c077b2a8

- a9fd9ade807af4779f3eea39fed2c583a50c8497

- ac014e4c2d68f6c982ac58738857b698b9e46af5

- acaec2b0f86ec4262be5bb8bcebcc12093e071ba

- ad61c51b03022ef6bcb5e9738fe2f621e970ecb3

- b28f6ba3d6571c5d85cb5276cbcdce9adf49d5a9

- bc61f1b3c8eb3bda2071f6caf71ff23705128ca5

- c30b305a7bea9a2f61aca2dbcf596c2b0c0e4fa0

- c4c747f26f95fdbfc5bff04688dc76ae0bb48fff

- c58d6fc761dec675ab45ad5c3682ffc9936cf357

- c85f528900aa9d836abd88eb56902efd711491da

- ca163d6ae85edede87b271267918a0ffe98040c7

- cf629249fb4af86746059e638ccef5b8a43c6834

- cfd9a67b4b0eb3d756bb7e449b46687e6aef006b

- d107268bd767a2dfe1c8733b7da96c1a64f5d112

- d7cd079f8485ea55443ed497f055dbed5ae4a668

- d95c97f1525e9888571f498f2be584dda243da2a

- e01f9ba6355bcdc7ccf89261658bff9f965b8c21

- e05efde2b442dc4119179e3c39c74a973499e271

- e1acfed710f186d86a2bc8179ff38fdd21f9a1b6

- e1fb2e1866f332a5656bf55fde13ff57d5f0bbf6

- e77303d80968395eec008515ea9eb3c620b14255

- eb9e553524d414d862857297baf44da3b4072650

- eca06f3c535ba3b3463917974a79efc821fddb6c

- eeb065a1963a8aa0496e61305c076c5946d77e12

- efa611262e6d4804ce9026d50bfa64f20d9271ca

- fb59481d153388d2ad3bb6321d0b2875cb07f4d3

- fbcbbc187e99317c5a36a3667592590a7f5a17d1

参考記事:

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)