トレンドマイクロではこの 6月17日前後に、複合機からの通知を偽装したメールによる不正プログラム頒布の攻撃を、世界的に確認しました。これは複合機からのスキャンデータ送信を偽装したマクロ型不正プログラムを含む Word文書ファイルが添付された攻撃メールが広まっているものです。トレンドマイクロのクラウド型セキュリティ技術基盤である「Trend Micro Smart Protection Network(SPN)」の統計データによれば、6月17日に 2000件以上の攻撃メールを集中して確認しています。その攻撃対象は海外が中心ですが、日本でも法人利用者から数十件の問い合わせを受けています。今後も同様の手口の攻撃が発生する可能性がありますので、対策のためにも攻撃について情報共有いたします。

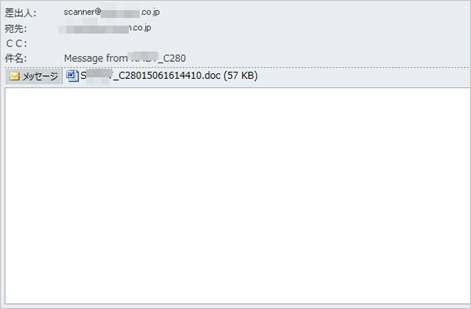

図1:複合機からの通知を偽装した攻撃メールの例

ネットワーク接続の複合機では、スキャナ機能を使用した場合にスキャン画像を送信するなど、メールで利用者に通知する機能があります。今回はその通知を偽装したメールが不正プログラム頒布のために使用されました。今回確認された攻撃メールの特徴としては、受信者がスキャナ機能からの通知であると誤解するように送信者情報(From アドレス)が「scanner@<受信者の組織のドメイン>」と偽装されています。しかし、国内の法人へ届いた攻撃メールの送信者の IPアドレスを調査したところ、米国、ブラジル、エクアドル、ベトナム、インドなど多岐にわたっており、送信者情報は完全に偽装であることがわかります。トレンドマイクロ SPN の統計によれば、このような「scanner」アドレスからの送信を偽装するメールは今年4月以降に増加しています。また、偽装メールの検知は平日に集中し土日は減少することから、一般的な週休二日制勤務体系をとる法人組織への攻撃が多いものと推測されます。

図2:「scanner」アドレスを送信元とし添付ファイルを含む不審なメールの検出数推移

今回の攻撃メールの件名は「Message from <アルファベット4文字>_C280」、添付ファイルは「S<アルファベット4文字>_C280<送信日に基づく数字列>」となっており、これらは日本製複合機からの通知を偽装したものと考えられます。攻撃メールの受信者すべてが同じ日本製複合機の利用者かどうかは確認できていませんが、ある程度攻撃対象を絞った攻撃である可能性も考えられます。

また、上述のように、スキャナの通知メールを偽装する同様の手口の攻撃メールは以前から確認されていましたが、今回6月17日前後に確認された攻撃では不正マクロを含んだ Word文書が添付ファイルであったことが、これまでの攻撃との相違と言えます。一般的にスキャナ機能では画像ファイルや PDFの形式でスキャン結果を保存します。このため、これまでの攻撃で確認された添付ファイルは PDF が一般的でした。しかし、今回の攻撃では添付ファイルはマクロ型不正プログラムを含む Word文書ファイルでした。

「2015年第1四半期セキュリティラウンドアップ」でも取り上げているように、海外ではマクロ型不正プログラムが2014年4月頃から復活しており、2015年に入って攻撃事例が増加しています。しかし、我々にとって幸運なことに、マクロ型不正プログラムの攻撃には危険性を緩和する事実があります。マクロ型不正プログラムは Microsoft Office の設定でマクロの実行が有効になっていることが活動の条件であることです。現在の Microsoft Office のデフォルト設定ではマクロは無効であるため、その後に設定を変更していなければ攻撃は成功しません。逆に、業務の都合などで常時マクロ機能を有効にしているような環境や、Microsoft Office 使用時に自らマクロを有効にすることは、不正プログラム実行の危険性があることに注意してください。実際に今回の攻撃で頒布されたマクロ型不正プログラムについては端末上で実行され、感染している事実が複数確認されています。これまで確認されている攻撃では、開いた文書の冒頭に「文字化けの解消のためにマクロを有効にせよ」という旨の表示を入れることにより利用者をだます手口が見られていました。しかし、今回の攻撃の偽装メールや Word文書には、そのようなだましの手口は使用されていないにもかかわらず、被害の事実は確認されています。IT管理者の立場で考えると、設定やユーザの操作によって自組織内で不正プログラムが実行されてしまうことがある事実を受け入れ、侵入を前提とした多層での防御策や、侵入後の対応のプロセス化をしっかりと行っておくことが大切であるとも言えるでしょう。

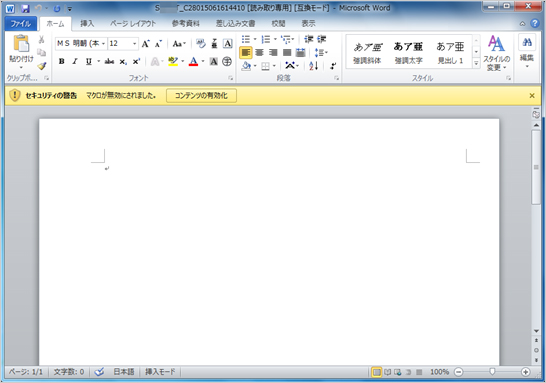

図3:攻撃メールの添付 Wordファイルを開いた場合の例

これまでのマクロ型不正プログラムであったようなマクロの有効化を促す表示などはないが、マクロ無効のメッセージに対し、[コンテンツの有効化]をしてしまうと不正プログラムが実行され

今回の攻撃での最終的な被害としては、ネットバンキングの情報窃取を狙う不正プログラムの一種である「DRIDEX」ファミリがダウンロードされ、実行されることを確認しており、これまで同様の金銭利益を狙う攻撃の一部と考えられます。また、日本での被害が確認されたことから、今後マクロ型不正プログラムが日本の一般利用者を狙う攻撃でも使用される可能性は高くなっていくことが予想されます。サイバー犯罪者はこれからも攻撃の成果拡大を狙い、さまざまな攻撃手段を講じてくるでしょう。法人においても個人においても、共有された脅威の情報を元に手口を把握し、だまされないように注意することが大切です。

トレンドマイクロのソリューション

トレンドマイクロ製品ではクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」により、脅威から利用者を防護します。今回の記事で触れたマクロ型不正プログラムについては「ファイルレピュテーション(FRS)」技術により、「W2KM_DLOADER」、「W2KM_BARTALEX」などの検出名で検出に対応しています。また、マクロ型不正プログラムによってダウンロードされる不正プログラムについても「TSPY_DRIDEX」などの検出名で対応しています。また、攻撃の発端となる不正メールに関しては、「E-mailレピュテーション(ERS)」技術により受信前のブロックに対応しています。不正プログラムのダウンロードサイトについては、「Webレピュテーション(WRS)」技術により、アクセスブロックに対応しています。

※リサーチ協力:木村仁美(Regional Trend Labs)、秋保陽介(Regional Trend Labs)、林憲明(シニアスレットリサーチャー)