米国拠点の Web広告配信ネットワーク 「MadAdsMedia」 がサイバー犯罪者の攻撃を受けました。同社の広告プラットフォームを利用している Webサイトを閲覧したユーザは、エクスプロイトキット「Nuclear Exploit Kit」を駆使した Adobe Flash Player 脆弱性利用の被害を受けました。この脅威により、1日あたり 12,500人に及ぶユーザが影響を受けている可能性があり、その内の半数以上が、日本、米国、オーストラリアの 3カ国のユーザで占められています。

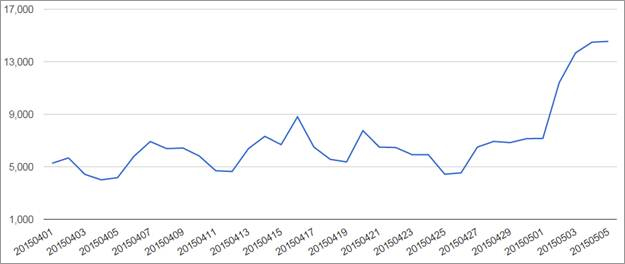

図1:2015年4月に初めて確認され、当初は比較的少ないトラフィック数だったが、5月に入り急増し、同月2日には 12,500人に及ぶユーザに影響

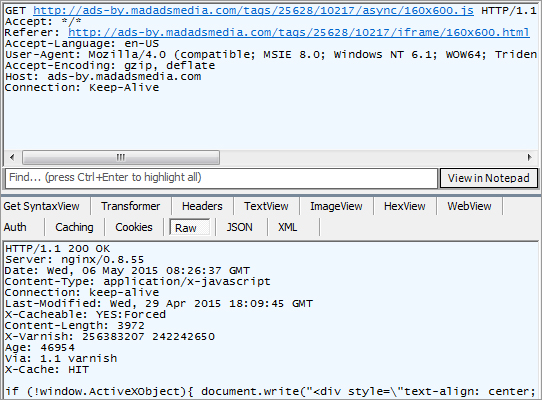

トレンドマイクロでは当初、この攻撃は狭義の「Malvertisement(不正広告)」を利用したケースと認識していましたが、しばらくして別のケースである証拠を確認しました。通常、不正広告を利用した攻撃では、攻撃者が広告に埋め込んだ仕掛けにより誘導されます。しかし今回の攻撃では、その証拠は確認できませんでした。今回の場合、JavaScriptライブラリの URL における異常が確認されました。ここの URL は、本来は Webサイト上で正規の広告を表示させるために設定されたものです。

図2:JavaScript用に設定された JavaScriptライブラリの URL

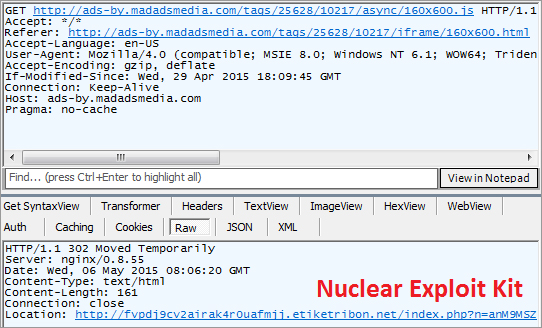

そして弊社の調査により、この URL は、常に JavaScript コードに従うのではなく、「Nuclear Exploit Kit」があるサーバへ誘導される場合があることも確認されました。

図3:「Nuclear Exploit Kit」がホストされたサーバへ誘導される JavaScriptライブラリの URL

こうした点から弊社は、JavaScriptライブラリを保存して同社の広告配信ネットワークに使用されているサーバが攻撃を受け、Webサイトを閲覧したユーザがこのエクスプロイトキットをホストするサーバへ誘導されてしまうという結論に至りました。同社は、世界中でさまざまな Webサイト上の広告を提供していますが、今回は、特にアニメや漫画に関連する複数のサイトが影響を受けたようです。

今回のAdobe Flash Player 脆弱性利用では、脆弱性「CVE-2015-0359」が対象になりました。この脆弱性は今年4月にセキュリティ更新プログラムが公開されたばかりです。このため、更新プログラム適用前の古いバージョンの Adobe Flash Player を使用しているユーザは、この攻撃のリスクにさらされています。この脆弱性利用では、エクスプロイトキット「Nuclear Exploit Kit」を活用していますが、このエクスプロイトキットは、新たな Adobe Flash Player の脆弱性を狙うため、次々と改良されています。また、ファイルを暗号化して身代金を要求する「Cryptoランサムウェア」とも関連しているようです。

今回の攻撃では、感染に伴う最終的な被害が「BKDR_GLUPTEBA.YVA」によりもたらされることが、弊社の解析で判明しました。なお、今回の攻撃に関しては、弊社はすでに MadAdsMedia に連絡し、同社でも直ちに調査が実施され、適切な対処が施されました。

また、今回の攻撃の影響を受けた URL は、2015年5月9日時点で、「Nuclear Exploit Kit」に利用されることはない点が確認されました。

■トレンドマイクロの対策

今回は攻撃は、インターネット利用のインフラストラクチャの安全を確保する上で、広告配信ネットワークの重要性を浮き彫りにしたと言えます。Webサーバやアプリケーションを安全に保つことは、まさしくこれらを利用するビジネスや顧客を守ることになるからです。

一方、エンドユーザ側では、頻繁に使用する Webプラグインを常に最新化することが求められます。Adobe Flash Player の最新バージョンを使用しているユーザは、今回のリスクにさらされることはありません。Adobe からは、Microsoft の定例セキュリティ情報公開日(米国時間の毎月第2火曜日)とほぼ同時期にセキュリテイ情報を公開しています。こうした定例のセキュリティ情報公開を活用して防止策を施することも非常に重要となります。

弊社のサーバ向け総合セキュリティ製品「Trend Micro Deep SecurityTM」および「Trend Micro 脆弱性対策オプション(ウイルスバスター コーポレートエディション プラグイン製品)」は、今回の脆弱性を利用した脅威からご使用のPCを保護します。また、各種の「エンドポイントセキュリティ製品」により、今回の攻撃に関連する不正プログラムや関連攻撃からもご使用のPC を保護します。

MadAdsMedia の代表者により、以下の公式コメントが発表されました。

ネットワーク上で不審な活動が確認されたのを受け、弊社では直ちに調査を開始いたしました。その直後、トレンドマイクロ社からも本件に関するご連絡をいただき、今回の脅威を駆逐する上で同社の調査情報は非常に大きな役割を果たしました。当該情報は、弊社のホスティング会社「GigeNET」にも提供し、同社側でもわずか数時間後にセキュリティ侵害を特定すると共にネットワークを安全を確保し、迅速な対処を講じていただきました。トレンドマイクロ社および GigeNET社のご協力により、弊社のユーザが保護されたことに心より感謝申し上げます。

※協力執筆者:Brooks Li

参考記事:

- 「Ad Network Compromised, Users Victimized by Nuclear Exploit Kit」

by Joseph C Chen (Fraud Researcher)

翻訳:臼本 将貴(Core Technology Marketing, TrendLabs)