米Google は、2012年3月7日より、Android向けアプリ配信ストア「Androidマーケット」を音楽・映画・電子書籍・モバイルアプリなどの配信Webサイト「Google Play [1]」に統合したばかりですが、既にサイバー犯罪者はこの新しいサービスに目をつけたようです。「TrendLabs(トレンドラボ)」は、Google Play の URL を装う新たなドメインを確認。このドメインの Webサイトには不正なアプリが含まれています。

[2] [2] |

|

|

この不正な WebサイトのURL「http://<省略>ay-google.ru」は、偽のロシア版 Google Play の Webサイトを表示します。この Webサイトに記載されている文章を英語に翻訳してみると、次のようなもっともらしい文章が記載されていることが分かります。日本語訳は、以下のとおりとなります。

日本語訳:

「Google Play for Android」をダウンロードしてください。Google Play は、以前は Androidマーケットとして知られていました。しかし現在、巨大で影響力のあった旧Androidマーケットは、電子書籍ストア「Google eBookstore」や多数の形式に対応する映画や世界中の音楽を提供する「google music」と統合しました。

[3] [3] |

|

|

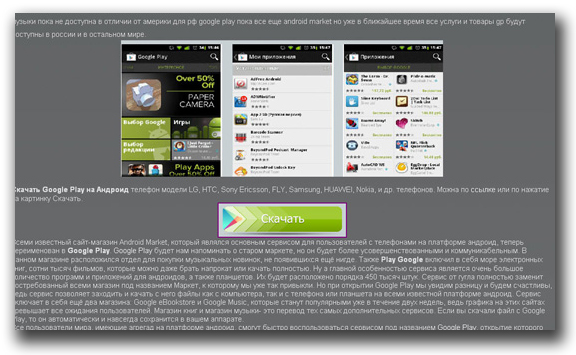

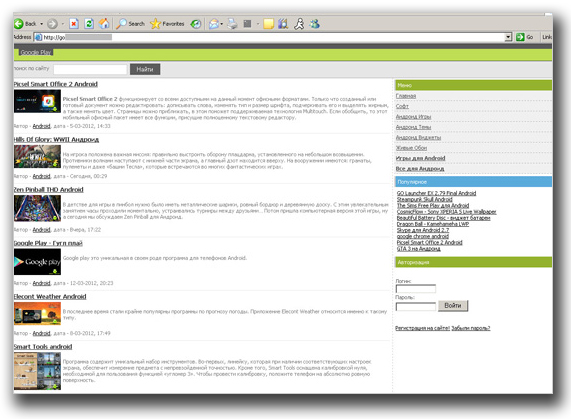

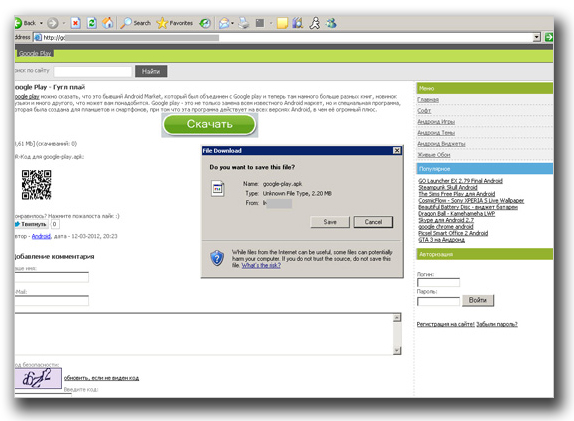

この偽サイト上のクリック可能な画像をクリックすると、疑わしい Androidアプリを提供する別のロシアのドメインを持つ不正な Webサイトに誘導されます。そして、この不正なWebサイト「http://<省略>ay-google.ru」から Google Play のアプリケーション “google-play.apk” をダウンロードすると、このアプリは、「ANDROIDOS_SMSBOXER.AB [4]」として検出される不正なファイルでした。そして「ANDROIDOS_SMSBOXER.AB」は、上述の 2つの偽サイトと異なる不正な Webサイト「http://<省略>-api.ru」へと誘導します。

[5] [5] |

|

|

[6] [6] |

|

|

「ANDROIDOS_SMSBOXER.AB」は、高額の料金が発生するサービスを悪用するモバイル端末向け不正プログラムです。このような不正プログラムは、ユーザの許可なく感染したモバイル端末で高額の料金が発生するサービスに登録します。その結果、ユーザは、身に覚えのない料金が請求されることとなります。

この不正プログラムは、2012年 2月上旬、データの変更やダミーファイルを挿入することでダウンロードされる度に自身を変化させる(ポリモーフィック)機能 [7]を備えていることで話題になった「ANDROIDOS_OPFAKE.SME」に非常に似ています。しかし、「ANDROIDOS_SMSBOXER.AB」の場合、自身が組み込まれているサーバが APKファイル内に不必要なファイルを単に挿入して検出を避けるという手法を用いているにすぎません。この手法について、Threats Analyst の Kervin Alintanahin は、APK のソースコードに大幅な変更を施さないことから、技術的にはポリモーフィック機能を備えるとは言えず、事実、セキュリティ対策製品もこの不正なファイルを容易に検出することができる、と指摘しています。

トレンドマイクロのクラウド型セキュリティ基盤「Trend Micro Smart Protection Network [8]」は、この不正な APKファイルを検出するだけでなく、この脅威に関連するすべての Webサイトをブロックしています。また、米トレンドマイクロが提供するモバイルアプリケーション評価技術「Trend Micro Mobile App Reputation [9]」は、「ANDROIDOS_ SMSBOXER.AB」を検出可能であることが確認されています。 一方、日本では、「ウイルスバスターモバイル for Android [10]」をご利用のユーザは、万が一アプリが Android OS を搭載したモバイル端末(以下、Android端末)に侵入した場合でも、「不正アプリ対策」にて「ANDROIDOS_SMSBOXER.AB」として検出します。

今回の攻撃は、目まぐるしく変化するモバイル環境の動向に、サイバー犯罪者がいかに素早く適応できるのかを目の当たりにした事例となりました。ユーザは、アプリを扱う際やアプリストアを訪問した際は、特に注意することをお勧めします。

また、こうした Android端末を狙う脅威の被害を避けるためには、Android端末を取り巻く環境を理解して、PC と同様のセキュリティ対策を講じることをお勧めします。

- セキュリティソフトやサービスを導入し、適切に運用すること

- Android端末の標準装備のセキュリティ機能を活用すること(「設定」-「現在地情報とセキュリティ」)

- 「Wi-Fi」の自動接続を無効にすること

- 公式 Google Play(旧Android マーケット)や信用ある Androidマーケット以外を利用しないこと

- アプリをダウンロードする際、デベロッパーを確認し、ユーザのレビューも一読すること

- ダウンロードするごとに、アクセス許可項目を確認し、許可する前に、そのアプリの機能上必要がどうか、十分に確認すること

参考記事:

by Karla Agregado [12] (Fraud Analyst)

翻訳:栗尾 真也(Core Technology Marketing, TrendLabs)