「ビットコイン(BTC)」の分裂騒動などで注目が集まる仮想通貨ですが、サイバー犯罪者もその存在に注目しているようです。国内ネットバンキングを狙う不正プログラム「オンライン銀行詐欺ツール(バンキングトロジャン)」に関してトレンドマイクロが継続して行っている調査の中で、現在日本で最も拡散しているバンキングトロジャンである「URSNIF(アースニフ)」(別名:「DreamBot(ドリームボット)」)が、従来から標的にしている銀行やクレジットカードなどの各種金融機関のサイトに加え、新たに仮想通貨取引所サイトを狙っていることを確認しました。仮想通貨取引所サイトへのログイン時などに普段と異なる表示が出た場合は安易に情報を入力せず、サイト側へ確認してください。既に日本サイバー犯罪対策センター(JC3)からも注意喚起が出されておりますが、今後の拡散には注意が必要です。

■仮想通貨を狙う新たな動き

トレンドマイクロの調査では、仮想通貨取引所サイトを狙う「URSNIF」は今年 6月下旬から継続して確認されています。バンキングトロジャンは、利用者が特定の Webページにアクセスした際に「Webインジェクション」という手法で偽の認証情報を要求する表示を行います。この際、C&Cサーバから入手する「設定」により、Webインジェクションの対象ページ、つまり、情報詐取の対象となる金融機関が決定されます。これまでのバンキングトロジャンと同様に国内の大手銀行 3行、地方銀行 10行、クレジットカード 10社や信用金庫などの共同化システムのサイトに加え、4カ所の仮想通貨取引所サイトが今回情報詐取の対象に入っていました。

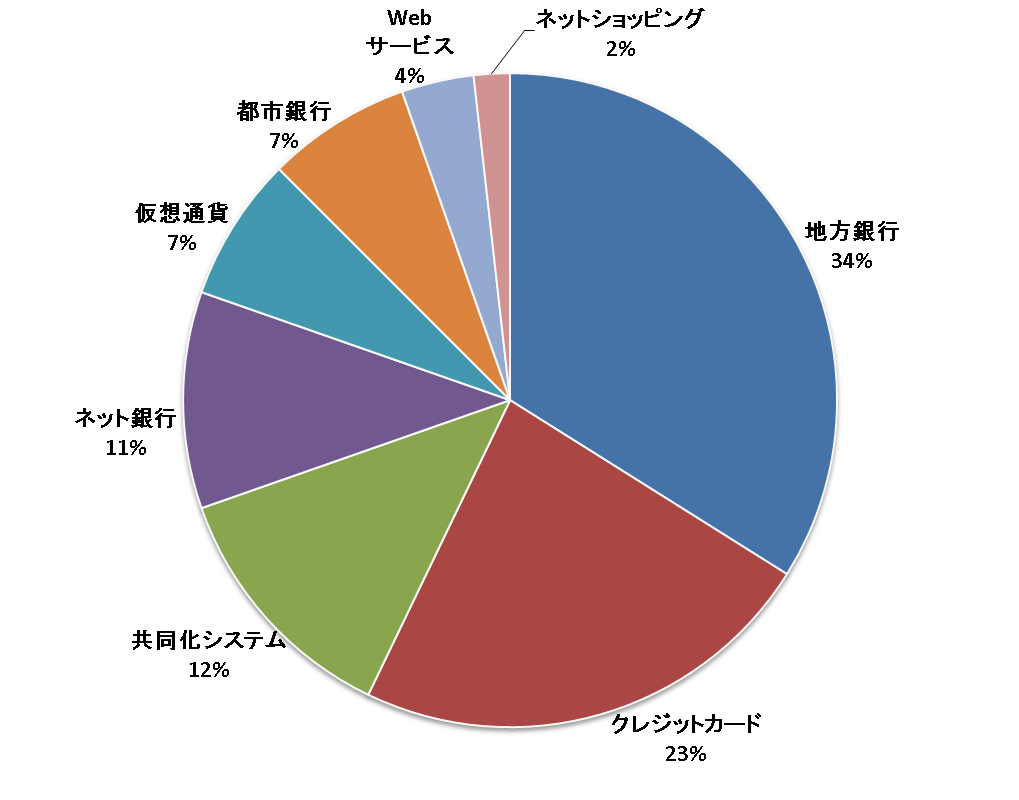

図1:仮想通貨取引所サイトを狙う「URSNIF」の情報詐取対象の分類

(情報詐取対象条件56種中)

仮想通貨取引所サイトが情報詐取の対象に入っていないものも含め、「URSNIF」の拡散経路としては、全般的にはメール経由、Web経由の双方を確認しています。直近で仮想通貨取引所サイトを狙う活動が確認された「TSPY_URSNIF」の 3つの亜種(TSPY_URSNIF.AUSIPG、TSPY_URSNIF.MJY、TSPY_URSNIF.AUSIPF)について、トレンドマイクロのクラウド型次世代セキュリティ技術基盤である「Trend Micro Smart Protection Network(SPN)」の統計では、7月24~31日の一週間におよそ 50件の検出台数を確認しています。同時期に「TSPY_URSNIF」亜種全体の検出台数はおよそ 120件であり、確認された 3種だけでも全体の 4割強を占めていた計算になります。

■仮想通貨の価格高騰に目をつけたサイバー犯罪者

このように「URSNIF」が新たに仮想通貨取引所サイトを狙い始めた背景として、仮想通貨相場の急騰があるものと考えられます。BTC を始め、仮想通貨は価格変動が大きいことで知られていますが、特に 2016年から継続して相場の高騰が続いています。1年前の 2016年8月1日、1BTC価格は終値で 6万円程度でした。そして 12月には 10万円を突破し、その後も乱高下を続けながら 2017年8月現在はおよそ 30万円前後で推移しています。つまり、この 1年間で BTC価格はおよそ 5倍に急騰したことになります。このような仮想通貨相場の急騰をサイバー犯罪者が見逃すはずもなく、2017年に入り、まず「マイナー」とも呼ばれる「仮想通貨発掘マルウェア」の活発化が海外で見られていることは、本ブログでもお伝えした通りです。国内からのアクセスが確認された脆弱性攻撃サイト(EKサイト)においても、5月に初めて「仮想通貨発掘マルウェア」の拡散が確認されています。

サイバー犯罪者は金銭利益を求め、攻撃手法を様々に変化させてきます。仮想通貨を狙う不正プログラムの活発化は、仮想通貨市場の活性化と相場急騰という背景もあり、ある意味当然の変化と言えるでしょう。

■被害に遭わないためには

不正プログラムの拡散手法は、メール経由と Web経由に二分されます。メール経由の場合、「URSNIF」は特に、日本語のマルウェアスパムを使用することがわかっています。現在拡散しているマルウェアスパムでは、添付ファイルを開かない限り感染することはありません。現在マルウェアスパムの添付ファイルはほとんどが圧縮ファイルとなっており、不正プログラムの本体としては、実行可能ファイル(拡張子EXE、SCR、PIFなど)、スクリプトファイル(拡張子JS、WSFなど)Microsoft Office や PDF などの文書ファイル(拡張子DOCX、XLSX、PDFなど)、ショートカットファイル(拡張子LNK)が使用されています。このようなメールの添付ファイルを、不用意に開かないようにしてください。添付ファイルを開く前に今一度メールの内容を確認することで不審な点に気づける場合もあります。また、攻撃者は自身の攻撃を成功させるために、常にメールの件名や添付ファイルなどの攻撃手口を変化させていきます。常に最新の脅威動向を知り、新たな手口に騙されないよう注意を払ってください。また、そもそも不審なメールを可能な限りフィルタリングし、手元に届かないようにする対策も重要です。

Web経由の攻撃では、脆弱性を利用する攻撃が多く見られていますので、PCにインストールされている各種ソフトウェアのアップデートを欠かさず行うことが最善の防御となります。特に Internet Explorer(IE)などのブラウザや Adobe Flash Player、Java など、インターネット利用時に使用される製品のアップデートに注意してください。また、ブラウザで使用するフォントやセキュリティ向上のためのプログラムなどと偽って利用者を騙し、不正プログラムをダウンロードさせる手口も見られます。手口を知り、騙されないよう注意するとともに、不正サイトへのアクセスを自動的にブロックする Web対策製品を導入することも重要です。

また、バンキングトロジャンは正規サイトのアクセス時に偽画面を表示し、認証情報の詐取を行います。サイトへのログイン画面などで普段とは異なる表示があった場合には安易に情報を入力せず、表示についてサイト側に連絡して確認することを推奨します。

■トレンドマイクロの対策

トレンドマイクロ製品では「ファイルレピュテーション(FRS)」技術により不正プログラムの検出を行います。今回の記事で取り上げた不正プログラムは「TSPY_URSNIF」などの検出名で検出に対応しています。「ウイルスバスター クラウド」、「ウイルスバスターコー ポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品では「FRS」技術によりウイルス検出を行っています。同時に、これらのエンドポイント製品では挙動監視機能(不正変更監視機能)の強化により、侵入時点で検出未対応の不正プログラムであってもその不正活動を検知してブロック可能です。特に「ウイルスバスター™ コーポレートエディション XG」はクロスジェネレーション(XGen)セキュリティアプローチにより、高い検出率と誤検出/過検出の回避を両立しつつ、コンピュータへの負荷軽減を実現しています。

不正プログラムを拡散させるマルウェアスパムについては、「E-mailレピュテーション(ERS)」技術でスパム受信前にブロックします。「InterScan Messaging Security Virtual Appliance™」、「Trend Micro Hosted Email Security™」、「Cloud Edge™」などのメール対策製品では特に ERS技術により危険な電子メールの受信をブロックします。

不正プログラムの拡散などに使用される不正サイトについては「Webレピュテーション(WRS)」技術でアクセスをブロックします。「InterScan Web Security」、「Cloud Edge™」などのゲートウェイ製品では、WRS技術により、LAN内全体からの不正サイトへのアクセスをブロックできます。「ウイルスバスター クラウド」、「ウイルスバスター コーポレートエディション」、「ウイルスバスター™ ビジネスセキュリティサービス」などのエンドポイント製品でも WRS技術により端末から不正サイトへのアクセスをブロックします。

※調査協力 河田 芳希(サイバー攻撃レスポンスチーム)