トレンドマイクロは、2015年4月中旬、新しく確認した POSマルウェア「FighterPOS」について報告しました。「FighterPOS」は単独犯により利用され、ブラジル国内で2万2千以上のクレジットカード情報が窃取され 100以上の組織が影響を受けました。

弊社は、2016年2月上旬、改良版と思われる「FighterPOS」を新たに確認。今回の確認で特筆すべき点は、このPOSマルウェアに USBワーム機能が備わったことです。また、感染した端末と同ネットワーク上にある端末へ自身のコピーを作成し、FighterPOS に感染した組織内で被害を拡大させる可能性もあります。

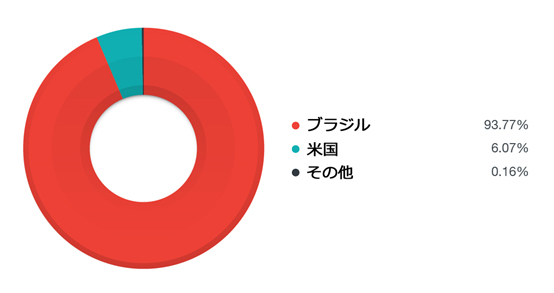

また改良版「FighterPOS」の解析によると、このコード内には、ポルトガル語ではなく英語で記述された文字列が確認されています。この事実から、改良版「FighterPOS」を操作するサイバー犯罪者がだれであろうと、英語圏から攻撃を仕掛けている可能性があり、攻撃対象を米国など他の国に移そうとしていることが推測できます。弊社のクラウド型セキュリティ基盤「Trend Micro Smart Protection Network」から収集された情報がこの推測を裏付けています。今回確認された「FighterPOS」のコマンド&コントロール(C&C)サーバへ試みられる接続の 90%以上はいまだブラジル国内に存在しているのに対し、米国内の感染PC は 6%となっています。

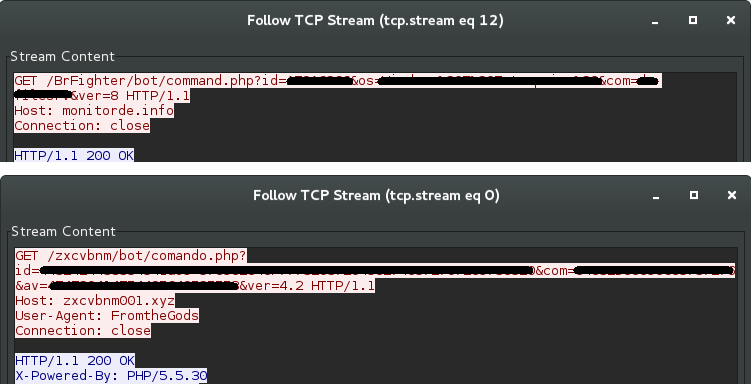

図1:改良版(上)のコードには「command」とあるが、オリジナルの「FighterPOS」(下)にはポルトガル語で「comando」と記述されている

図2:改良版「FighterPOS」が自身のC&Cサーバへ試みた接続(期間:2016年1月23日~2月16日)

弊社は、「Floki Intruder(「WORM_POSFIGHT.SMFLK」として検出)」と「TSPY_POSFIGHT.F」を解析。「WORM_POSFIGHT.SMFLK」は、自身のコピーを拡散する機能を備えており、一方、「TSPY_POSFIGHT.F」は軽量化版として検出します。

■「Floki Intruder」

「Floki Intruder」は、オリジナルの「FighterPOS」と類似しており、ボットネットのクライアントである「vnLoader」を元に設計されていますが、新機能を追加した別のサイバー犯罪者によって別の PC でコンパイルされたようです。「Floki Intruder」と「FighterPOS」はどちらも、Windows のファイアウォールと保護の初期設定を無効にしユーザアカウント制御を不能にすること、また、「Windows Management Instrumentation(WMI)」によってセキュリティ対策製品を検出する機能を備えています。「FighterPOS」も「Floki Intruder」も不正な Webサイトを経由して流通します。また、C&Cサーバに接続し自身の更新版をダウンロードします。

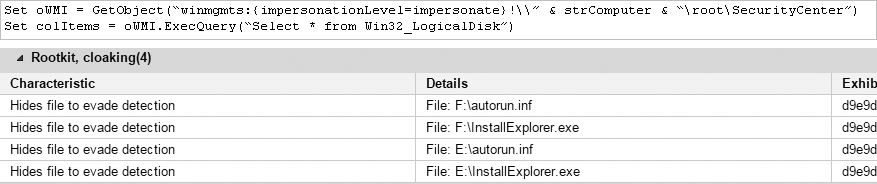

「Floki Intruder」の「FighterPOS」からの改良で最も注目すべき点は、WMI機能を用いて、自身のコピーと「autorun.inf 」を作成する論理ドライブの列挙が可能になったことです。POS端末が通常 1つのネットワークに接続することを考えれば、このワーム活動の追加は理にかなっています。サイバー犯罪者は最小の労力でいくらでも POS端末を感染させることができるだけでなく、1つでも感染POS端末が残っていれば再感染してしまうことが、この脅威を除き去ることをより困難にしています。

図3:論理ドライブにアクセスすると、”Autorun.inf” が自動的に “InstallExplorer.exe” を実行

■「TSPY_POSFIGHT.F」

「TSPY_POSFIGHT.F」はオリジナルの「FighterPOS」と異なり、「vnLoader」から派生したものでないため、C&C通信が異なります。サイズが小さいため、「Floki Intruder」ほどの機能を備えていません。「TSPY_POSFIGHT」はバックドアのコマンドを受信せず、感染PC についての情報も収集しません。「TSPY_POSFIGHT」は、情報収集機能を備えた不正プログラムが窃取したクレジットカード情報の記録を送信する際のみサーバに接続します。

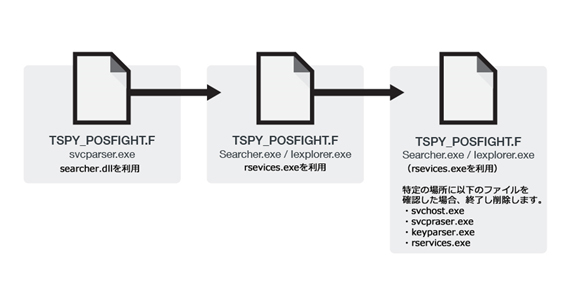

弊社が解析した「TSPY_POSFIGHT.F」のいくつかの検体から、それらが基本的に同じバイナリの更新版のようであることに注視しています。つまりサイバー犯罪者は、試行錯誤、あるいは負荷試験を実施しているかのように、改良版「TSPY_POSFIGHT.F」を利用して同じ環境で検証していることから伺えます。例えば、ある検体には「RDASRV」で確認されたように、RAM上の情報を収集する旧式の “Searcher.dll” が含まれていましたが、新しい検体では、「NewPOSThings」で確認されているように、RAM上の情報を収集する機能が “rservices.exe” というファイル名で作成されます。

図4:「TSPY_POSFIGHT.F」の更新過程

■トレンドマイクロの対策

トレンドマイクロの製品は、「FighterPOS」とその亜種に関連する脅威からユーザを保護します。POSマルウェアからPOS端末を保護するために「ウイルスバスター™ コーポレートエディション」が有効です。また、POS端末上で実行されるアプリケーションを管理し、不正プログラムの実行を防止するために「Trend Micro Safe Lock™」の導入をお勧めします。さらに、カスタムサンドボックス機能が搭載され、不正プログラムの振る舞いを検知できる弊社のネットワーク挙動監視ソリューション「Trend Micro Deep Discovery(トレンドマイクロ ディープディスカバリー)」の検討を推奨します。

参考記事:

by Erika Mendoza and Jay Yaneza (Threats Analysts)

翻訳:室賀 美和(Core Technology Marketing, TrendLabs)